Wireshark tiene bastantes trucos bajo la manga, desde capturar tráfico remoto hasta crear reglas de firewall basadas en paquetes capturados. Siga leyendo para conocer algunos consejos más avanzados si desea utilizar Wireshark como un profesional.

Ya hemos cubierto uso básico de Wireshark , asegúrese de leer nuestro artículo original para obtener una introducción a esta poderosa herramienta de análisis de redes.

Resolución de nombre de red

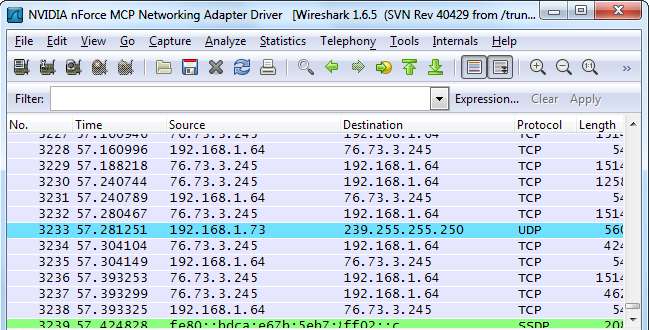

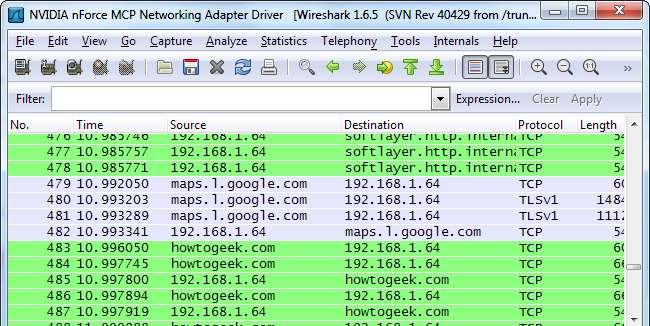

Mientras captura paquetes, es posible que le moleste que Wireshark solo muestre direcciones IP. Puede convertir las direcciones IP en nombres de dominio usted mismo, pero eso no es demasiado conveniente.

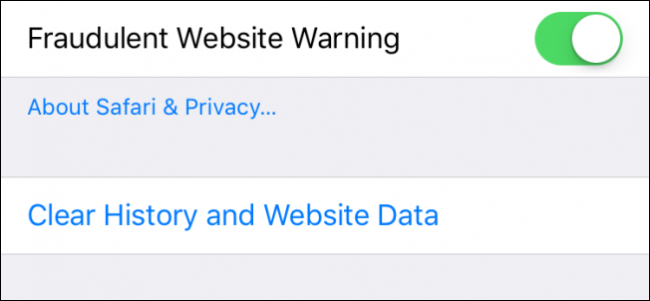

Wireshark puede resolver automáticamente estas direcciones IP en nombres de dominio, aunque esta función no está habilitada de forma predeterminada. Cuando habilita esta opción, verá nombres de dominio en lugar de direcciones IP siempre que sea posible. La desventaja es que Wireshark tendrá que buscar cada nombre de dominio, contaminando el tráfico capturado con solicitudes de DNS adicionales.

Puede habilitar esta configuración abriendo la ventana de preferencias desde Editar -> Preferencias , haciendo clic en el Resolución de nombres panel y haciendo clic en el " Habilitar la resolución de nombres de red ”Casilla de verificación.

Comience a capturar automáticamente

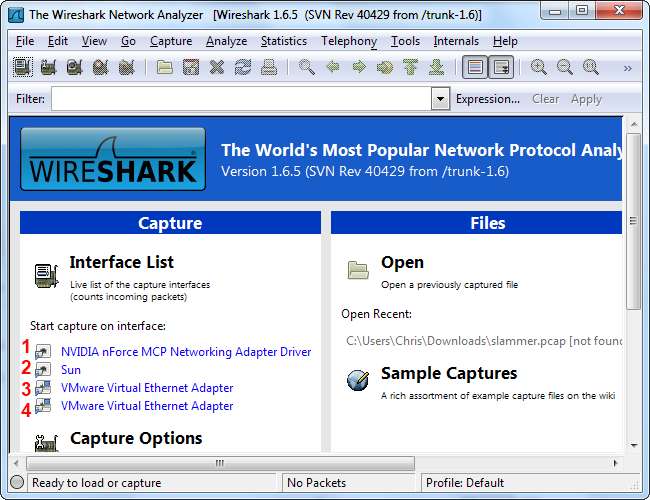

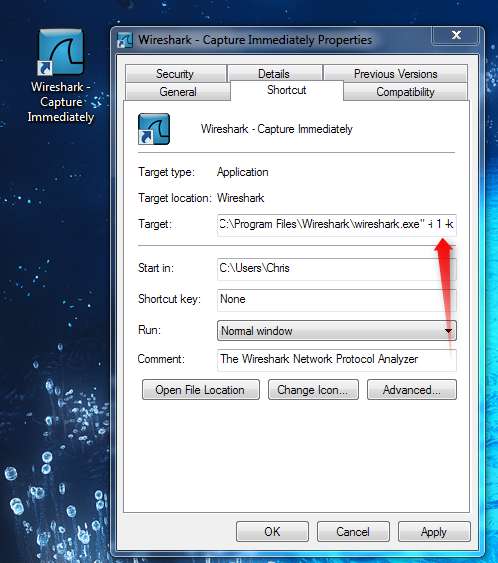

Puede crear un acceso directo especial utilizando los argumentos de la línea de comandos de Wirshark si desea comenzar a capturar paquetes sin demora. Deberá saber el número de la interfaz de red que desea usar, según el orden en que Wireshark muestra las interfaces.

Cree una copia del acceso directo de Wireshark, haga clic con el botón derecho, vaya a la ventana Propiedades y cambie los argumentos de la línea de comandos. Añadir -i # -k al final del atajo, reemplazando # con el número de la interfaz que desea utilizar. La opción -i especifica la interfaz, mientras que la opción -k le dice a Wireshark que comience a capturar de inmediato.

Si está utilizando Linux u otro sistema operativo que no sea Windows, simplemente cree un acceso directo con el siguiente comando, o ejecútelo desde una terminal para comenzar a capturar de inmediato:

wirehark -i # -k

Para obtener más accesos directos a la línea de comandos, consulte Página del manual de Wireshark .

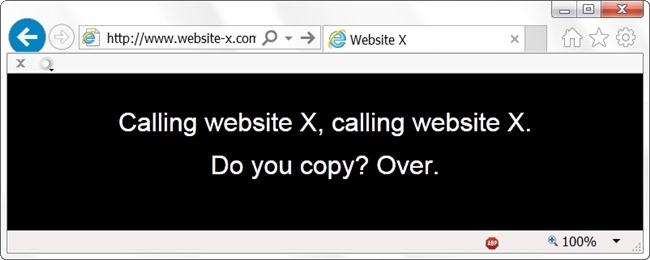

Captura de tráfico de equipos remotos

Wireshark captura el tráfico de las interfaces locales de su sistema de forma predeterminada, pero esta no siempre es la ubicación desde la que desea capturar. Por ejemplo, es posible que desee capturar el tráfico de un enrutador, servidor u otra computadora en una ubicación diferente en la red. Aquí es donde entra en juego la función de captura remota de Wireshark. Esta función solo está disponible en Windows en este momento; la documentación oficial de Wireshark recomienda que los usuarios de Linux utilicen un Túnel SSH .

Primero, tendrás que instalar WinPcap en el sistema remoto. WinPcap viene con Wireshark, por lo que no tiene que instalar WinPCap si ya tiene Wireshark instalado en el sistema remoto.

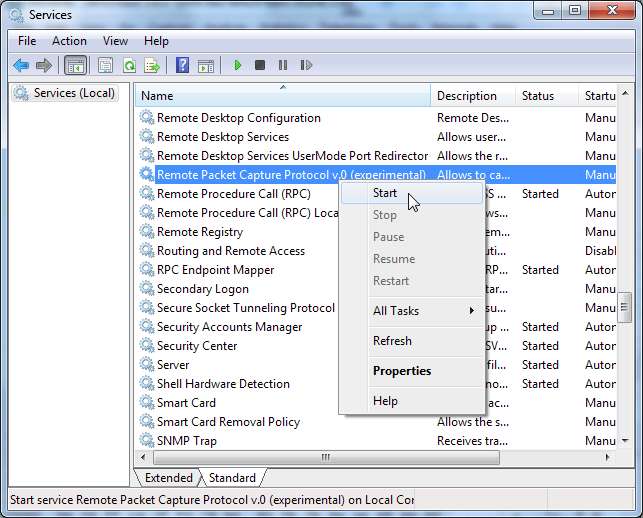

Una vez instalado, abra la ventana Servicios en la computadora remota; haga clic en Inicio, escriba services.msc en el cuadro de búsqueda en el menú Inicio y presione Entrar. Localizar el Protocolo de captura remota de paquetes service en la lista e inícielo. Este servicio está deshabilitado de forma predeterminada.

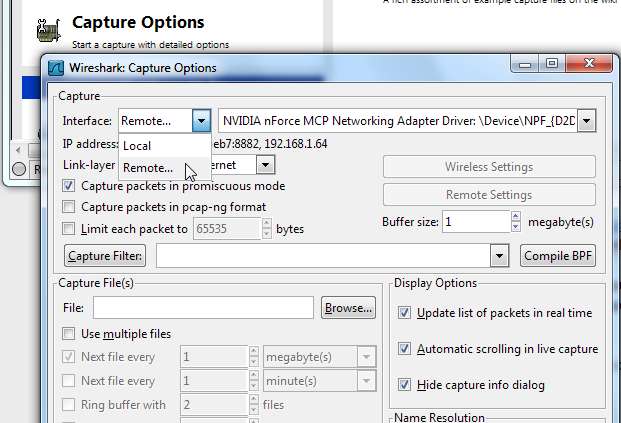

Haga clic en el Opción de captura s enlace en Wireshark, luego seleccione Remoto desde el cuadro de interfaz.

Ingrese la dirección del sistema remoto y 2002 como el puerto. Debe tener acceso al puerto 2002 en el sistema remoto para conectarse, por lo que es posible que deba abrir este puerto en un firewall.

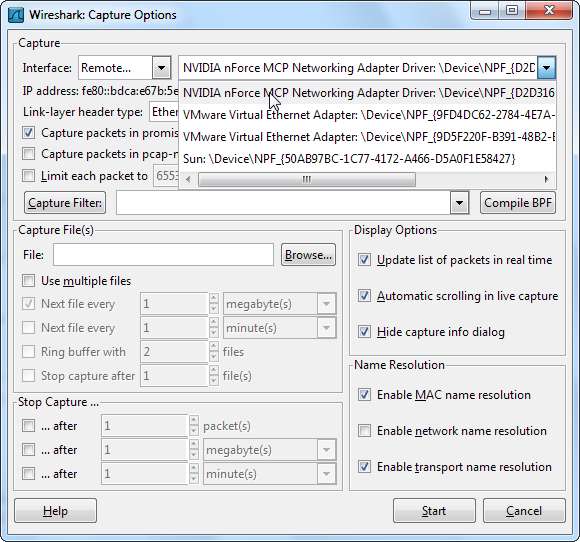

Después de conectarse, puede seleccionar una interfaz en el sistema remoto desde el cuadro desplegable Interfaz. Hacer clic comienzo después de seleccionar la interfaz para iniciar la captura remota.

Wireshark en una terminal (TShark)

Si no tiene una interfaz gráfica en su sistema, puede usar Wireshark desde una terminal con el comando TShark.

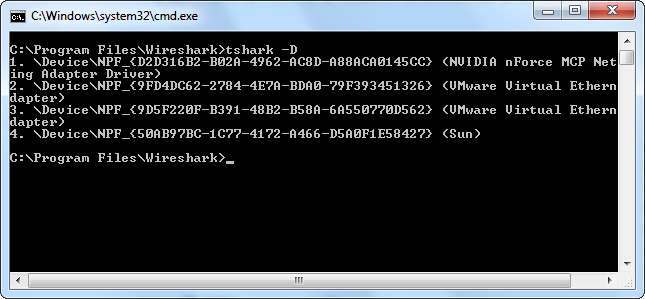

Primero, emita el tshark -D mando. Este comando le dará los números de sus interfaces de red.

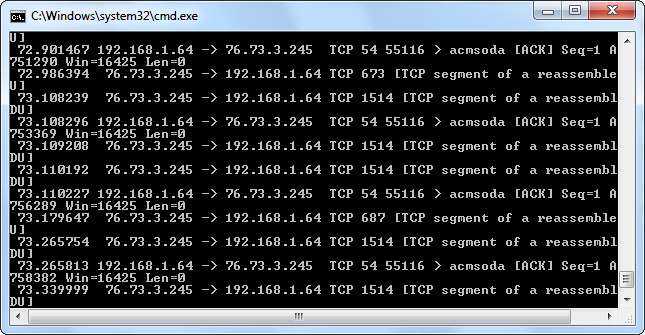

Una vez que lo haya hecho, ejecute el tshark -i # comando, reemplazando # con el número de la interfaz en la que desea capturar.

TShark actúa como Wireshark, imprimiendo el tráfico que captura en la terminal. Utilizar Ctrl-C cuando desee detener la captura.

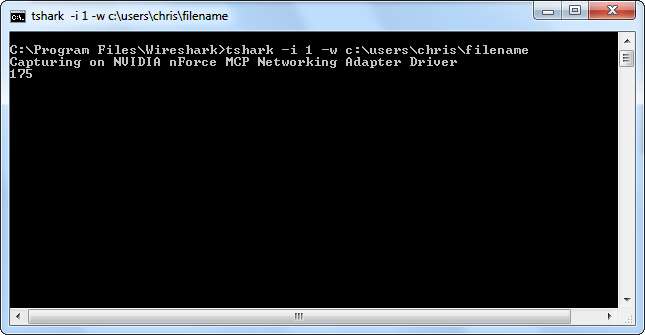

Imprimir los paquetes en la terminal no es el comportamiento más útil. Si queremos inspeccionar el tráfico con más detalle, podemos hacer que TShark lo descargue en un archivo que podamos inspeccionar más tarde. Use este comando en su lugar para volcar el tráfico a un archivo:

tshark -i # -w nombre de archivo

TShark no le mostrará los paquetes a medida que se capturan, pero los contará a medida que los capture. Puedes usar el Expediente -> Abierto opción en Wireshark para abrir el archivo de captura más tarde.

Para obtener más información sobre las opciones de la línea de comandos de TShark, consulte su página de manual .

Creación de reglas de ACL de firewall

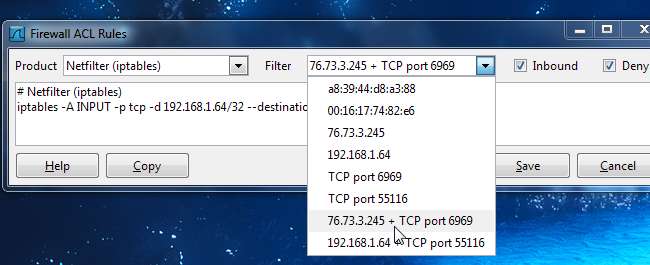

Si eres un administrador de red a cargo de un firewall y estás usando Wireshark para husmear, es posible que desees tomar medidas en función del tráfico que ves, tal vez para bloquear tráfico sospechoso. De Wireshark Reglas de ACL de firewall La herramienta genera los comandos que necesitará para crear reglas de firewall en su firewall.

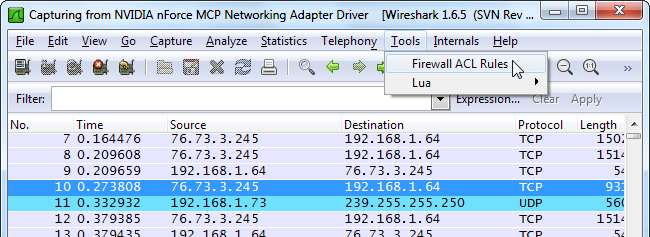

Primero, seleccione un paquete en el que desee crear una regla de firewall haciendo clic en él. Después de eso, haga clic en el Herramientas menú y seleccione Reglas de ACL de firewall .

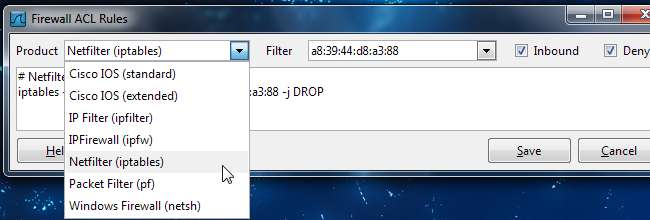

Utilizar el Producto menú para seleccionar su tipo de firewall. Wireshark es compatible con Cisco IOS, diferentes tipos de firewalls de Linux, incluidos iptables, y el firewall de Windows.

Puedes usar el Filtrar para crear una regla basada en la dirección MAC del sistema, la dirección IP, el puerto o tanto la dirección IP como el puerto. Es posible que vea menos opciones de filtro, dependiendo de su producto de firewall.

De forma predeterminada, la herramienta crea una regla que niega el tráfico entrante. Puede modificar el comportamiento de la regla desmarcando la casilla Entrante o Negar casillas de verificación. Una vez que haya creado una regla, use la Copiar para copiarlo, luego ejecútelo en su firewall para aplicar la regla.

¿Quieres que escribamos algo específico sobre Wireshark en el futuro? Háganos saber en los comentarios si tiene alguna solicitud o idea.