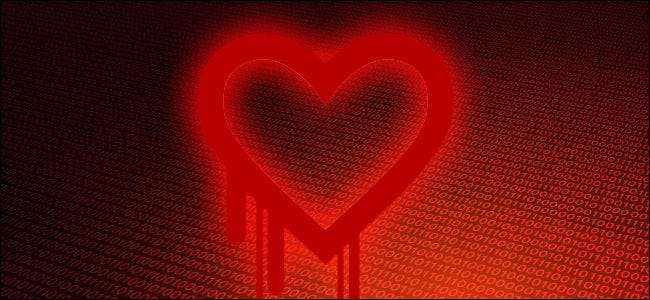

Sist gang vi varslet deg om et større sikkerhetsbrudd var da Adobes passorddatabase ble kompromittert, og satte millioner av brukere (spesielt de med svake og ofte gjenbrukte passord) i fare. I dag advarer vi deg om et mye større sikkerhetsproblem, Heartbleed Bug, som potensielt har kompromittert svimlende 2/3 av de sikre nettstedene på internett. Du må endre passordene dine, og du må begynne å gjøre det nå.

Viktig merknad: How-To Geek påvirkes ikke av denne feilen.

Hva er Heartbleed og hvorfor er det så farlig?

I det typiske sikkerhetsbruddet ditt blir et enkelt selskaps brukeroppføringer / passord eksponert. Det er forferdelig når det skjer, men det er en isolert affære. Firma X har et sikkerhetsbrudd, de advarer brukerne sine, og folk som oss minner alle om at det er på tide å begynne å øve god sikkerhetshygiene og oppdatere passordene sine. Dessverre er typiske brudd ille nok som det er. Heartbleed Bug er noe mye, mye, verre.

Heartbleed Bug undergraver selve krypteringsskjemaet som beskytter oss mens vi sender e-post, bank og på annen måte samhandler med nettsteder vi mener er sikre. Her er en vanlig engelsk beskrivelse av sårbarheten fra Codenomicon, sikkerhetsgruppen som oppdaget og varslet publikum om feilen:

Heartbleed Bug er en alvorlig sårbarhet i det populære OpenSSL kryptografiske programvarebiblioteket. Denne svakheten gjør det mulig å stjele informasjonen som er beskyttet, under normale forhold, av SSL / TLS-kryptering som brukes til å sikre Internett. SSL / TLS gir kommunikasjonssikkerhet og personvern over Internett for applikasjoner som nett, e-post, direktemeldinger (IM) og noen virtuelle private nettverk (VPN).

Heartbleed-feilen lar alle på Internett lese minnet til systemene som er beskyttet av de sårbare versjonene av OpenSSL-programvaren. Dette kompromitterer de hemmelige nøklene som brukes til å identifisere tjenesteleverandørene og for å kryptere trafikken, navnene og passordene til brukerne og det faktiske innholdet. Dette gjør det mulig for angripere å avlytte kommunikasjon, stjele data direkte fra tjenestene og brukerne og utgi seg for tjenester og brukere.

Det høres ganske ille ut, ja? Det høres enda verre ut når du innser at to tredjedeler av alle nettsteder som bruker SSL bruker denne sårbare versjonen av OpenSSL. Vi snakker ikke små tidssider som hot rod-fora eller samleobjekter for kortspill, vi snakker banker, kredittkortselskaper, store e-forhandlere og e-postleverandører. Verre ennå, denne sårbarheten har vært i naturen i rundt to år. Det er to år noen med passende kunnskap og ferdigheter kunne ha benyttet seg av påloggingsinformasjonen og privat kommunikasjon for en tjeneste du bruker (og ifølge testingen utført av Codenomicon, gjør det sporløst).

For en enda bedre illustrasjon av hvordan Heartbleed-feilen fungerer. Les dette xkcd komisk.

Selv om ingen grupper har kommet frem for å flagge all legitimasjonen og informasjonen de overgav med utnyttelsen, må du på dette tidspunktet i spillet anta at påloggingsinformasjonen til nettstedene du besøker er blitt kompromittert.

Hva å gjøre etter Heartbleed Bug

Ethvert brudd på sikkerhetsflertallet (og dette kvalifiserer absolutt i stor skala) krever at du vurderer din passordadministrasjonspraksis. Gitt den store rekkevidden til Heartbleed Bug, er dette en perfekt mulighet til å gjennomgå et allerede glidende passordhåndteringssystem, eller hvis du har dratt i føttene, for å sette opp et.

Før du dykker inn i å umiddelbart endre passordene dine, må du være oppmerksom på at sikkerhetsproblemet bare oppdateres hvis selskapet har oppgradert til den nye versjonen av OpenSSL. Historien brøt på mandag, og hvis du løp ut for å umiddelbart endre passordene dine på hvert nettsted, ville de fleste av dem fortsatt ha kjørt den sårbare versjonen av OpenSSL.

I SLEKT: Hvordan kjøre en Last Pass Security Audit (og hvorfor det ikke kan vente)

Nå, midt i uken, har de fleste nettsteder startet oppdateringsprosessen, og i helgen er det rimelig å anta at de fleste høyt profilerte nettsteder vil ha byttet over.

Du kan bruke Heartbleed Bug checker her for å se om sikkerhetsproblemet er åpent stille, eller selv om nettstedet ikke svarer på forespørsler fra den nevnte kontrolløren, kan du bruke LastPasss SSL-datokontroll for å se om serveren det er snakk om har oppdatert SSL-sertifikatet nylig (hvis de oppdaterte det etter 4/7/2014, er det en god indikator på at de har lappet sårbarheten.) Merk: Hvis du kjører howtogeek.com gjennom feilkontrollen, vil den returnere en feil fordi vi ikke bruker SSL-kryptering i utgangspunktet, og vi har også bekreftet at serverne våre ikke kjører noen berørt programvare.

Når det er sagt, ser det ut til at denne helgen er i ferd med å bli en god helg for å bli seriøs om å oppdatere passordene dine. Først trenger du et passordadministrasjonssystem. Sjekk ut vår guide for å komme i gang med LastPass å sette opp et av de sikreste og mest fleksible alternativene for passordadministrasjon. Du trenger ikke å bruke LastPass, men du trenger et slags system på plass som lar deg spore og administrere et unikt og sterkt passord for hvert nettsted du besøker.

For det andre må du begynne å endre passordene dine. Krisehåndteringsoversikten i vår guide, Slik gjenoppretter du etter at e-postpassordet ditt er kompromittert , er en fin måte å sikre at du ikke går glipp av passord. det fremhever også det grunnleggende om god passordhygiene, sitert her:

- Passord bør alltid være lengre enn det minimum tjenesten tillater . Hvis tjenesten det gjelder tillater 6-20 tegnpassord, gå til det lengste passordet du kan huske.

- Ikke bruk ordboksord som en del av passordet ditt . Passordet ditt burde aldri være så enkel at en kortvarig skanning med en ordbokfil ville avsløre den. Ta aldri med navnet ditt, en del av påloggingen eller e-postadressen eller andre lett identifiserbare gjenstander som firmanavnet eller gatenavnet ditt. Unngå også å bruke vanlige tastaturkombinasjoner som “qwerty” eller “asdf” som en del av passordet ditt.

- Bruk passord i stedet for passord . Hvis du ikke bruker en passordbehandling for å huske virkelig tilfeldige passord (ja, vi skjønner at vi virkelig harper ideen om å bruke en passordbehandling), kan du huske sterkere passord ved å gjøre dem om til passfraser. For Amazon-kontoen din, for eksempel, kan du opprette passordfrasen "Jeg elsker å lese bøker", og deretter knuse den til et passord som "! Luv2ReadBkz". Det er lett å huske og det er ganske sterkt.

For det tredje, når det er mulig, vil du aktivere tofaktorautentisering. Du kan les mer om tofaktorautentisering her , men kort sagt lar det deg legge til et ekstra lag med identifikasjon i påloggingen din.

I SLEKT: Hva er tofaktorautentisering, og hvorfor trenger jeg det?

Med Gmail, for eksempel, krever tofaktorautentisering at du ikke bare har pålogging og passord, men tilgang til mobiltelefonen som er registrert på Gmail-kontoen din, slik at du kan godta en tekstmeldingskode som skal legges inn når du logger på fra en ny datamaskin.

Med tofaktorautentisering aktivert gjør det det veldig vanskelig for noen som har fått tilgang til påloggingen og passordet ditt (som de kunne med Heartbleed Bug) å få tilgang til kontoen din.

Sikkerhetssårbarheter, spesielt de med så vidtrekkende implikasjoner, er aldri morsomme, men de gir oss en mulighet til å stramme inn passordpraksis og sikre at unike og sterke passord holder skaden når den oppstår.