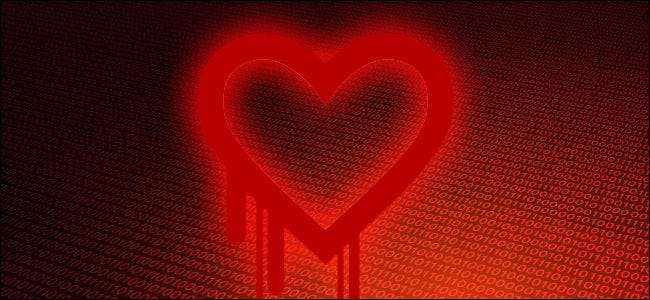

Den sidste gang vi advarede dig om et større sikkerhedsbrud var, da Adobes adgangskodedatabase var kompromitteret, hvilket bragte millioner af brugere (især dem med svage og ofte genbrugte adgangskoder) i fare. I dag advarer vi dig om et meget større sikkerhedsproblem, Heartbleed Bug, der potentielt har kompromitteret en svimlende 2/3 af de sikre websteder på internettet. Du skal ændre dine adgangskoder, og du skal begynde at gøre det nu.

Vigtig note: How-To Geek påvirkes ikke af denne fejl.

Hvad er Heartbleed og hvorfor er det så farligt?

I dit typiske sikkerhedsbrud eksponeres et enkelt selskabs brugeroptegnelser / adgangskoder. Det er forfærdeligt, når det sker, men det er en isoleret affære. Virksomhed X har et sikkerhedsbrud, de udsender en advarsel til deres brugere, og folk som os minder alle om, at det er tid til at begynde at øve god sikkerhedshygiejne og opdatere deres adgangskoder. Desværre er typiske overtrædelser dårlige nok, som det er. Heartbleed Bug er noget meget, meget, værre.

Heartbleed Bug underminerer selve krypteringsordningen, der beskytter os, mens vi mailer, banker og på anden måde interagerer med websteder, som vi mener er sikre. Her er en almindelig-engelsk beskrivelse af sårbarheden fra Codenomicon, sikkerhedsgruppen, der opdagede og advarede offentligheden om fejlen:

Heartbleed Bug er en alvorlig sårbarhed i det populære OpenSSL kryptografiske softwarebibliotek. Denne svaghed gør det muligt at stjæle de oplysninger, der under normale forhold er beskyttet af SSL / TLS-kryptering, der bruges til at sikre Internettet. SSL / TLS giver kommunikationssikkerhed og fortrolighed over Internettet til applikationer som web, e-mail, instant messaging (IM) og nogle virtuelle private netværk (VPN'er).

Heartbleed-bug'en tillader enhver på Internettet at læse hukommelsen på de systemer, der er beskyttet af de sårbare versioner af OpenSSL-softwaren. Dette kompromitterer de hemmelige nøgler, der bruges til at identificere tjenesteudbydere og kryptere trafikken, brugernes navne og adgangskoder og det aktuelle indhold. Dette gør det muligt for angribere at aflytte kommunikation, stjæle data direkte fra tjenesterne og brugerne og til at efterligne tjenester og brugere.

Det lyder ret dårligt, ja? Det lyder endnu værre, når du indser, at ca. to tredjedele af alle websteder, der bruger SSL, bruger denne sårbare version af OpenSSL. Vi taler ikke om små tidswebsteder som hot rod-fora eller samlerobjektsider for kortspil, vi taler om banker, kreditkortselskaber, større e-detailhandlere og e-mail-udbydere. Værre endnu, denne sårbarhed har været i naturen i omkring to år. Det er to år, at en person med den rette viden og de færdigheder kunne have brugt loginoplysningerne og den private kommunikation for en tjeneste, du bruger (og ifølge testen foretaget af Codenomicon gøre det sporløst).

For en endnu bedre illustration af, hvordan Heartbleed-bug fungerer. Læs dette xkcd tegneserie.

Selvom ingen grupper er kommet frem til at prale med alle legitimationsoplysninger og oplysninger, de overgav med udnyttelsen, er du på dette tidspunkt i spillet nødt til at antage, at loginoplysningerne til de websteder, du besøger, er blevet kompromitteret.

Hvad skal jeg gøre Efter Heartbleed Bug

Enhver majoritetssikkerhedsbrud (og dette kvalificerer bestemt i stor skala) kræver, at du vurderer din adgangskodestyringspraksis. I betragtning af Heartbleed Bugs brede rækkevidde er dette en perfekt mulighed for at gennemgå et allerede kørende adgangskodestyringssystem eller, hvis du har trukket fødderne, for at oprette et.

Inden du dykker ned i straks at ændre dine adgangskoder, skal du være opmærksom på, at sårbarheden kun er patched, hvis virksomheden har opgraderet til den nye version af OpenSSL. Historien brød mandag, og hvis du skyndte dig ud for straks at ændre dine adgangskoder på hvert websted, ville de fleste af dem stadig have kørt den sårbare version af OpenSSL.

RELATEREDE: Sådan køres en Last Pass Security Audit (og hvorfor det ikke kan vente)

Nu midt i ugen er de fleste websteder begyndt med opdateringsprocessen, og i weekenden er det rimeligt at antage, at de fleste af de højt profilerede websteder vil have skiftet over.

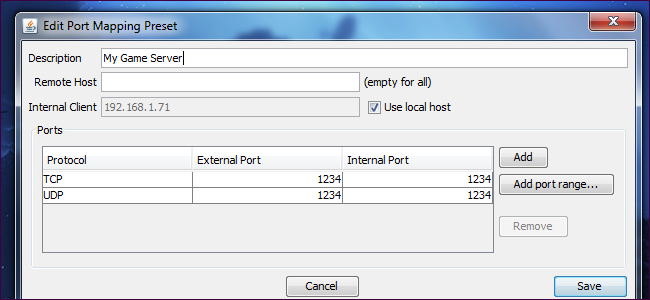

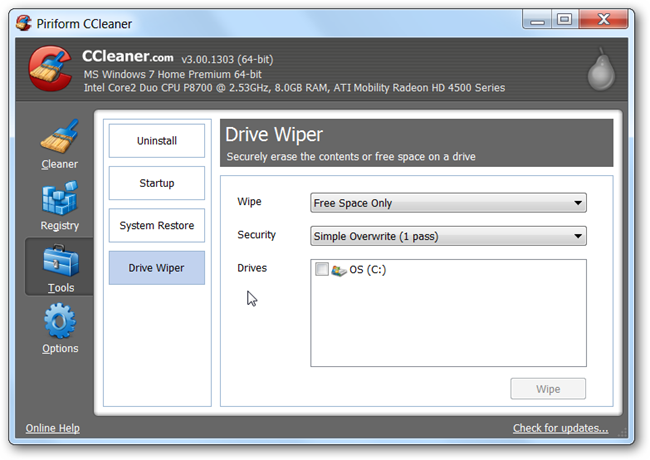

Du kan bruge Heartbleed Bug checker her for at se, om sårbarheden stadig er åben, eller selvom webstedet ikke reagerer på anmodninger fra den førnævnte kontrol, kan du bruge LastPass's SSL-datakontrol for at se om den pågældende server for nylig har opdateret deres SSL-certifikat (hvis de opdaterede det efter 4/7/2014, er det en god indikator for, at de har patchet sårbarheden.) Bemærk: hvis du kører howtogeek.com gennem fejlkontrollen, returnerer den en fejl, fordi vi ikke bruger SSL-kryptering i første omgang, og vi har også bekræftet, at vores servere ikke kører nogen berørt software.

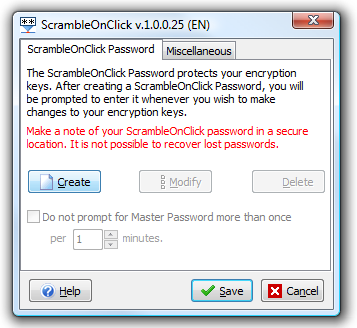

Når det er sagt, ser det ud til, at denne weekend formes til at blive en god weekend for at blive seriøs omkring opdatering af dine adgangskoder. Først skal du bruge et adgangskodestyringssystem. Tjek ud vores guide til at komme i gang med LastPass at oprette en af de mest sikre og fleksible adgangskodeadministrationsmuligheder rundt. Du behøver ikke bruge LastPass, men du har brug for en slags system på plads, der giver dig mulighed for at spore og administrere en unik og stærk adgangskode til hvert websted, du besøger.

For det andet skal du begynde at ændre dine adgangskoder. Krisestyringsoversigten i vores guide, Sådan gendannes efter din e-mail-adgangskode er kompromitteret , er en fantastisk måde at sikre, at du ikke går glip af adgangskoder; det fremhæver også det grundlæggende om god adgangskodehygiejne, citeret her:

- Adgangskoder skal altid være længere end det minimum, som tjenesten tillader . Hvis den pågældende tjeneste tillader 6-20 tegn adgangskoder, skal du vælge den længste adgangskode, du kan huske.

- Brug ikke ordbogsord som en del af dit kodeord . Din adgangskode skal aldrig være så enkel, at en kortvarig scanning med en ordbogsfil afslører den. Medtag aldrig dit navn, en del af login eller e-mail eller andre let identificerbare emner som dit firmanavn eller gadenavn. Undgå også at bruge almindelige tastaturkombinationer som “qwerty” eller “asdf” som en del af din adgangskode.

- Brug adgangssætninger i stedet for adgangskoder . Hvis du ikke bruger en adgangskodeadministrator til at huske rigtigt tilfældige adgangskoder (ja, vi er klar over, at vi virkelig harper tanken om at bruge en adgangskodeadministrator), kan du huske stærkere adgangskoder ved at gøre dem til adgangssætninger. For din Amazon-konto kan du f.eks. Oprette den let huskede adgangssætning "Jeg elsker at læse bøger" og derefter knuse den i en adgangskode som "! Luv2ReadBkz". Det er let at huske, og det er ret stærkt.

For det tredje vil du, når det er muligt, aktivere tofaktorautentificering. Du kan læs mere om tofaktorautentificering her , men kort sagt giver det dig mulighed for at tilføje et ekstra lag identifikation til dit login.

RELATEREDE: Hvad er tofaktorautentificering, og hvorfor har jeg brug for det?

Med Gmail kræver tofaktorautentificering for eksempel, at du ikke kun har dit login og din adgangskode, men også adgang til mobiltelefonen, der er registreret på din Gmail-konto, så du kan acceptere en tekstbeskedkode, der skal indtastes, når du logger ind fra en ny computer.

Med tofaktorautentificering aktiveret gør det det meget vanskeligt for en person, der har fået adgang til dit login og din adgangskode (som de kunne med Heartbleed Bug) faktisk at få adgang til din konto.

Sikkerhedssårbarheder, især dem med så vidtrækkende konsekvenser, er aldrig sjove, men de giver os en mulighed for at stramme vores adgangskodepraksis og sikre, at unikke og stærke adgangskoder holder skaden, når den opstår, indeholdt.