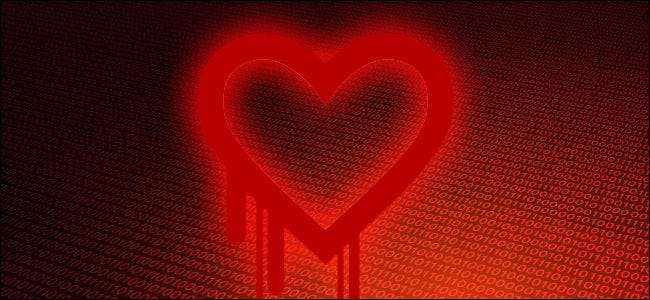

A última vez alertamos você sobre uma grande violação de segurança foi quando o banco de dados de senhas da Adobe foi comprometido, colocando milhões de usuários (especialmente aqueles com senhas fracas e frequentemente reutilizadas) em risco. Hoje, estamos avisando sobre um problema de segurança muito maior, o Bug Heartbleed, que comprometeu potencialmente 2/3 dos sites seguros na Internet. Você precisa mudar suas senhas e precisa começar a fazer isso agora.

Nota importante: How-To Geek não é afetado por este bug.

O que é Heartbleed e por que é tão perigoso?

Em sua violação de segurança típica, os registros / senhas de uma única empresa são expostos. É horrível quando acontece, mas é um caso isolado. A empresa X tem uma violação de segurança, eles emitem um aviso para seus usuários e pessoas como nós lembram a todos que é hora de começar a praticar uma boa higiene de segurança e atualizar suas senhas. Essas, infelizmente, violações típicas já são ruins o suficiente. O Bug Heartbleed é muito, Muito de, pior.

O bug Heartbleed mina o próprio esquema de criptografia que nos protege enquanto enviamos e-mail, fazemos transações bancárias e de outra forma interagimos com sites que acreditamos serem seguros. Aqui está um descrição da vulnerabilidade em inglês simples do Codenomicon, o grupo de segurança que descobriu e alertou o público sobre o bug:

O Heartbleed Bug é uma vulnerabilidade séria na popular biblioteca de software criptográfico OpenSSL. Esta fragilidade permite roubar as informações protegidas, em condições normais, pela criptografia SSL / TLS usada para proteger a Internet. SSL / TLS fornece segurança de comunicação e privacidade na Internet para aplicativos como web, e-mail, mensagens instantâneas (IM) e algumas redes virtuais privadas (VPNs).

O bug Heartbleed permite que qualquer pessoa na Internet leia a memória dos sistemas protegidos pelas versões vulneráveis do software OpenSSL. Isso compromete as chaves secretas usadas para identificar os provedores de serviço e criptografar o tráfego, os nomes e senhas dos usuários e o conteúdo real. Isso permite que os invasores espionem as comunicações, roubem dados diretamente dos serviços e usuários e se façam passar por serviços e usuários.

Isso soa muito ruim, sim? Parece ainda pior quando você percebe que cerca de dois terços de todos os sites que usam SSL estão usando essa versão vulnerável do OpenSSL. Não estamos falando de sites pequenos, como fóruns de hot rod ou sites de troca de jogos de cartas colecionáveis, estamos falando de bancos, empresas de cartão de crédito, grandes varejistas eletrônicos e provedores de e-mail. Pior ainda, essa vulnerabilidade está em liberdade há cerca de dois anos. São dois anos, alguém com o conhecimento e as habilidades adequadas poderia ter acessado as credenciais de login e comunicações privadas de um serviço que você usa (e, de acordo com os testes conduzidos pela Codenomicon, fazendo isso sem deixar rastros).

Para uma ilustração ainda melhor de como o bug Heartbleed funciona. Leia isso xkcd quadrinho.

Embora nenhum grupo tenha se apresentado para exibir todas as credenciais e informações que eles sugaram com o exploit, neste ponto do jogo você deve assumir que as credenciais de login para os sites que você frequenta foram comprometidas.

O que fazer após o bug Heartbleed

Qualquer violação de segurança (e isso certamente se qualifica em grande escala) requer que você avalie suas práticas de gerenciamento de senha. Dado o amplo alcance do Bug Heartbleed, esta é uma oportunidade perfeita para revisar um sistema de gerenciamento de senhas que já funciona sem problemas ou, se você estiver se arrastando, para configurar um.

Antes de começar a alterar imediatamente suas senhas, esteja ciente de que a vulnerabilidade só será corrigida se a empresa tiver atualizado para a nova versão do OpenSSL. A história estourou na segunda-feira, e se você corresse para mudar imediatamente suas senhas em todos os sites, a maioria deles ainda estaria executando a versão vulnerável do OpenSSL.

RELACIONADOS: Como executar uma auditoria de segurança de última passagem (e por que não posso esperar)

Agora, no meio da semana, a maioria dos sites começou o processo de atualização e no fim de semana é razoável supor que a maioria dos sites de alto nível terá mudado.

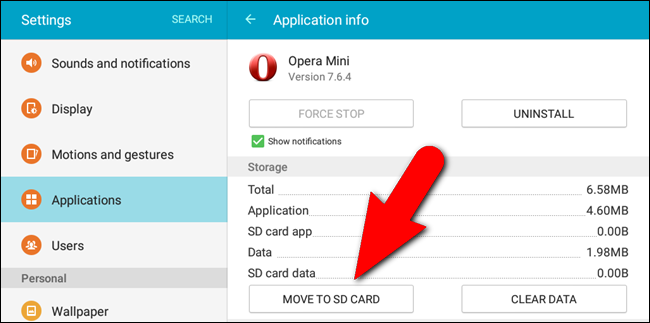

Você pode usar o Verificador de insetos Heartbleed aqui para ver se a vulnerabilidade ainda está aberta ou, mesmo se o site não está respondendo às solicitações do verificador acima mencionado, você pode usar Verificador de data SSL do LastPass para ver se o servidor em questão atualizou seu certificado SSL recentemente (se eles o atualizaram depois de 07/04/2014, é um bom indicador de que corrigiram a vulnerabilidade). Nota: se você executar howtogeek.com por meio do verificador de bug, ele retornará um erro porque não usamos criptografia SSL em primeiro lugar, e também verificamos que nossos servidores não estão executando nenhum software afetado.

Dito isso, parece que este fim de semana está se preparando para ser um bom fim de semana para levar a sério a atualização de suas senhas. Primeiro, você precisa de um sistema de gerenciamento de senha. Verificação de saída nosso guia de introdução ao LastPass para configurar uma das opções de gerenciamento de senha mais seguras e flexíveis do mercado. Você não precisa usar o LastPass, mas precisa de algum tipo de sistema que permita rastrear e gerenciar uma senha única e forte para cada site que você visitar.

Em segundo lugar, você precisa começar a alterar suas senhas. O esboço de gestão de crises em nosso guia, Como recuperar após o comprometimento da senha do seu e-mail , é uma ótima maneira de garantir que você não perca nenhuma senha; ele também destaca os princípios básicos de uma boa higiene de senha, citados aqui:

- As senhas devem sempre ser maiores do que o mínimo permitido pelo serviço . Se o serviço em questão permitir senhas de 6 a 20 caracteres, escolha a senha mais longa que você conseguir lembrar.

- Não use palavras do dicionário como parte de sua senha . Sua senha deve Nunca ser tão simples que uma varredura superficial com um arquivo de dicionário o revelaria. Nunca inclua seu nome, parte do login ou e-mail, ou outros itens facilmente identificáveis, como o nome da sua empresa ou nome da rua. Além disso, evite usar combinações comuns de teclado como “qwerty” ou “asdf” como parte de sua senha.

- Use senhas em vez de senhas . Se você não estiver usando um gerenciador de senhas para lembrar senhas realmente aleatórias (sim, percebemos que estamos realmente pensando na ideia de usar um gerenciador de senhas), então você pode lembrar senhas mais fortes transformando-as em senhas. Para sua conta da Amazon, por exemplo, você pode criar a frase secreta de fácil memorização “Adoro ler livros” e, em seguida, transformá-la em uma senha como “! Luv2ReadBkz”. É fácil de lembrar e bastante forte.

Terceiro, sempre que possível, você deseja habilitar a autenticação de dois fatores. Você pode leia mais sobre a autenticação de dois fatores aqui , mas em suma, permite que você adicione uma camada adicional de identificação ao seu login.

RELACIONADOS: O que é autenticação de dois fatores e por que eu preciso dela?

Com o Gmail, por exemplo, a autenticação de dois fatores exige que você não tenha apenas seu login e senha, mas também acesso ao celular registrado em sua conta do Gmail para que possa aceitar um código de mensagem de texto a ser inserido ao fazer login em um novo computador.

Com a autenticação de dois fatores ativada, torna-se muito difícil para alguém que obteve acesso ao seu login e senha (como poderia com o Bug Heartbleed) realmente acessar sua conta.

Vulnerabilidades de segurança, especialmente aquelas com implicações de longo alcance, nunca são divertidas, mas oferecem uma oportunidade para restringirmos nossas práticas de senha e garantir que senhas únicas e fortes mantenham o dano, quando ocorrer, contido.