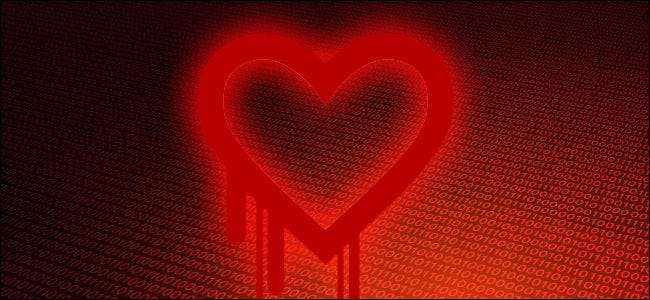

Viimeinen kerta ilmoitimme sinulle merkittävästä tietoturvaloukkauksesta oli silloin, kun Adoben salasanatietokanta vaarantui, mikä uhkasi miljoonia käyttäjiä (etenkin niitä, joilla on heikot ja usein uudelleenkäytettävät salasanat). Varoitamme tänään paljon suuremmasta turvallisuusongelmasta, Heartbleed Bugista, joka on saattanut vaarantaa hämmästyttävän 2/3 Internetin suojatuista verkkosivustoista. Sinun on vaihdettava salasanasi ja sinun on aloitettava se nyt.

Tärkeä huomautus: Tämä vika ei vaikuta How-To Geekiin.

Mikä on sydämenvärinen ja miksi se on niin vaarallista?

Tyypillisessä tietoturvarikkomuksessasi yhden yrityksen käyttäjätiedot / salasanat ovat alttiina. Se on kauheaa, kun se tapahtuu, mutta se on erillinen asia. Yrityksellä X on tietoturvaloukkaus, he antavat varoituksen käyttäjilleen, ja meitä muistuttavat ihmiset muistuttavat kaikkia, että on aika aloittaa hyvä turvallisuushygienia ja päivittää salasanansa. Valitettavasti tyypilliset rikkomukset ovat riittävän pahoja. Heartbleed Bug on jotain paljon, paljon, huonompi.

Heartbleed Bug heikentää salausjärjestelmää, joka suojaa meitä, kun lähetämme sähköpostia, pankkitiliä ja muuten toimimme sellaisten verkkosivustojen kanssa, joiden uskomme olevan turvallisia. Tässä on selkeä englanninkielinen kuvaus haavoittuvuudesta Codenomiconilta, turvaryhmä, joka löysi yleisön ja ilmoitti virheestä:

Heartbleed Bug on vakava haavoittuvuus suositussa OpenSSL-salausohjelmistokirjastossa. Tämän heikkouden avulla voidaan varastaa tietoja, jotka on suojattu normaaleissa olosuhteissa SSL / TLS-salauksella, jota käytetään Internetin suojaamiseen. SSL / TLS tarjoaa tietoturvan ja yksityisyyden Internetin kautta sovelluksille, kuten verkko, sähköposti, pikaviestit (IM) ja joillekin virtuaalisille yksityisverkoille (VPN).

Heartbleed-virheen avulla kuka tahansa Internetissä voi lukea järjestelmien muistia, joita suojaavat OpenSSL-ohjelmiston haavoittuvat versiot. Tämä vaarantaa salaiset avaimet, joita käytetään palveluntarjoajien tunnistamiseen ja liikenteen, käyttäjien nimien ja salasanojen sekä todellisen sisällön salaamiseen. Tämän avulla hyökkääjät voivat salakuunnella viestintää, varastaa tietoja suoraan palveluilta ja käyttäjiltä sekä esiintyä palveluina ja käyttäjinä.

Se kuulostaa melko huonolta, kyllä? Kuulostaa vieläkin pahemmalta, kun huomaat, että noin kaksi kolmasosaa kaikista SSL: ää käyttävistä verkkosivustoista käyttää tätä haavoittuvaa OpenSSL-versiota. Emme puhu pienten aikojen sivustoista, kuten hot rod -foorumeista tai kerättävistä korttipelien vaihtosivustoista, vaan pankeista, luottokorttiyhtiöistä, suurimmista verkkokaupoista ja sähköpostin tarjoajista. Mikä vielä pahempaa, tämä haavoittuvuus on ollut luonnossa noin kahden vuoden ajan. Se on kaksi vuotta, jos joku, jolla on tarvittavat tiedot ja taidot, olisi voinut hyödyntää käyttämäsi palvelun kirjautumistietoja ja yksityistä viestintää (ja tehdä sen ilman jälkiä Codenomiconin tekemän testin mukaan).

Saat vieläkin paremman kuvan siitä, kuinka Heartbleed-vika toimii. Lue tämä xkcd koominen.

Vaikka yksikään ryhmä ei ole ehdottanut ylistää kaikkia tunnistetietoja ja tietoja, jotka he ovat hankkineet hyödyntämisessä, pelin tässä vaiheessa sinun on oletettava, että tavallisten verkkosivustojen kirjautumistiedot ovat vaarantuneet.

Mitä tehdä Post Heartbleed Bug

Jokainen enemmistön tietoturvaloukkaus (ja tämä täyttää varmasti suuret mittasuhteet) vaatii sinua arvioimaan salasanojen hallinnan käytännöt. Kun otetaan huomioon Heartbleed-virheen laaja ulottuvuus, tämä on erinomainen tilaisuus tarkistaa jo sujuva salasananhallintajärjestelmä tai perustaa se, jos olet vetänyt jalkojasi.

Ennen kuin sukelat heti salasanojen vaihtamiseen, muista, että haavoittuvuus korjataan vain, jos yritys on päivittänyt OpenSSL: n uuteen versioon. Tarina hajosi maanantaina, ja jos kiirettäisit vaihtamaan salasanasi välittömästi jokaisella sivustolla, suurin osa heistä olisi silti käyttänyt OpenSSL: n haavoittuvaa versiota.

LIITTYVÄT: Kuinka suorittaa viimeisen passin turvatarkastus (ja miksi se ei voi odottaa)

Nyt, viikon puolivälissä, useimmat sivustot ovat aloittaneet päivitysprosessin, ja viikonloppuun mennessä on kohtuullista olettaa, että suurin osa korkean profiilin verkkosivustoista on siirtynyt.

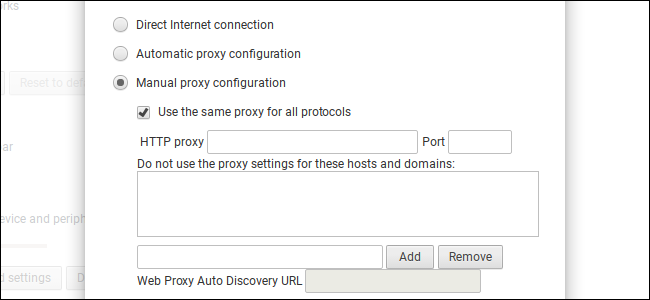

Voit käyttää Sydämellinen vikojen tarkistaja tässä voit tarkistaa, onko haavoittuvuus edelleen auki, tai vaikka sivusto ei vastaa yllä mainitun tarkistajan pyyntöihin, voit käyttää LastPassin SSL-päivämäärätarkistin nähdäksesi, onko kyseinen palvelin päivittänyt SSL-varmenteensa äskettäin (jos he päivittivät sen 7.4.2014 jälkeen, se on hyvä osoitus siitä, että he ovat korjaaneet haavoittuvuuden.) Huomautus: Jos suoritat howtogeek.com-virheen tarkistajan, se palauttaa virheen, koska emme käytä SSL-salausta ensiksi, ja olemme myös varmistaneet, että palvelimillamme ei ole mitään ohjelmistoja, joihin ongelma vaikuttaa.

Näyttää siltä, että tämä viikonloppu on muodostumassa hyväksi viikonlopuksi vakavasti salasanojen päivittämisen suhteen. Ensinnäkin tarvitset salasanan hallintajärjestelmän. Tarkista oppaamme lastPassin käytön aloittamiseen määrittää yksi turvallisimmista ja joustavimmista salasananhallintavaihtoehdoista. Sinun ei tarvitse käyttää LastPassia, mutta tarvitset jonkinlaisen järjestelmän, jonka avulla voit seurata ja hallita yksilöllistä ja vahvaa salasanaa jokaiselle vierailemallesi verkkosivustolle.

Toiseksi sinun on aloitettava salasanojen vaihtaminen. Oppaamme kriisinhallinnan pääpiirteet, Kuinka palauttaa sähköpostisalasanasi vaarantuessa , on loistava tapa varmistaa, että et menetä mitään salasanoja. se tuo esiin myös hyvän salasanahygienian perusteet, jotka on lainattu täällä:

- Salasanojen tulisi aina olla pidempiä kuin palvelun sallima vähimmäismäärä . Jos kyseinen palvelu sallii 6–20 merkin salasanan, piti muistaa pisin salasana.

- Älä käytä sanakirjasanoja osana salasanaasi . Salasanasi pitäisi ei koskaan olla niin yksinkertainen, että pinnallinen skannaus sanakirjatiedostolla paljastaisi sen. Älä koskaan sisällytä nimeäsi, kirjautumistunnustasi tai sähköpostiosoitettasi tai muita helposti tunnistettavia tietoja, kuten yrityksen tai kadun nimeä. Älä myöskään käytä yleisiä näppäimistöyhdistelmiä, kuten "qwerty" tai "asdf", salasanasi osana.

- Käytä salasanojen sijaan salasanoja . Jos et muista salasanojen hallintaa muistamaan todella satunnaisia salasanoja (kyllä, ymmärrämme, että olemme todella harppaamassa ajatusta käyttää salasanojen hallintaa), voit muistaa vahvemmat salasanat muuttamalla ne salasanoiksi. Esimerkiksi Amazon-tilillesi voit luoda helposti muistettavan salasanan ”Rakastan lukea kirjoja” ja sitten murskata sen salasanaksi, kuten “! Luv2ReadBkz”. Se on helppo muistaa ja melko vahva.

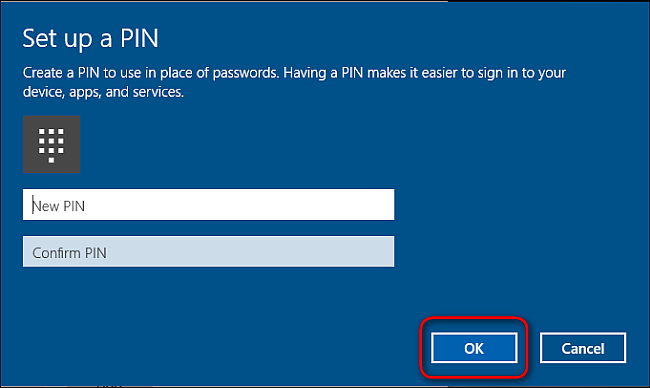

Kolmanneksi, mikäli mahdollista, haluat ottaa käyttöön kaksivaiheisen todennuksen. Sinä pystyt lue lisää kaksivaiheisesta todennuksesta täältä , mutta lyhyesti sanottuna sen avulla voit lisätä ylimääräisen tunnistekerroksen kirjautumistunnukseesi.

LIITTYVÄT: Mikä on kaksivaiheinen todennus ja miksi tarvitsen sitä?

Esimerkiksi Gmailissa kaksivaiheinen todennus vaatii, että sinulla ei ole vain kirjautumistunnuksesi ja salasanasi, vaan pääsy matkapuhelimeen, joka on rekisteröity Gmail-tilillesi, jotta voit hyväksyä tekstiviestikoodin syötettäväksi, kun kirjaudut sisään uudelta tietokoneelta.

Kun kaksivaiheinen todennus on otettu käyttöön, se vaikeuttaa kirjautumistunnuksesi ja salasanasi saaneiden henkilöiden (kuten he voisivat tehdä Heartbleed-virheen kanssa) todellista pääsyä tilillesi.

Tietoturvahaavoittuvuudet, varsinkin sellaiset, joilla on niin kauaskantoisia vaikutuksia, eivät ole koskaan hauskoja, mutta tarjoavat meille mahdollisuuden tiukentaa salasanakäytäntöjämme ja varmistaa, että ainutlaatuiset ja vahvat salasanat pitävät vahingot, kun ne ilmenevät.