Останній раз ми попередили вас про серйозне порушення безпеки було, коли база даних паролів Adobe була скомпрометована, що створило ризик для мільйонів користувачів (особливо тих, хто має слабкі та часто використовувані паролі). Сьогодні ми попереджаємо вас про набагато більшу проблему безпеки, Heartbleed Bug, яка потенційно скомпрометувала приголомшливі 2/3 третини безпечних веб-сайтів в Інтернеті. Вам потрібно змінити свої паролі, і ви повинні почати робити це зараз.

Важлива примітка: Ця помилка не впливає на How-To Geek.

Що таке кровотеча і чому це так небезпечно?

У типовому порушенні безпеки викриваються записи / паролі користувачів однієї компанії. Це жахливо, коли це трапляється, але це поодинока справа. Компанія X має порушення безпеки, вони видають попередження своїм користувачам, і такі люди, як ми, нагадують усім, що пора почати дотримуватися належної гігієни безпеки та оновити свої паролі. Ті, на жаль, типові порушення досить погані, як це є. Heartbleed Bug - це щось велике, багато, гірше.

Помилка Heartbleed підриває саму схему шифрування, яка захищає нас, коли ми надсилаємо електронну пошту, банкуємо та іншим чином взаємодіємо з веб-сайтами, які ми вважаємо безпечними. Ось простою англійською мовою опис вразливості від Codenomicon, групи безпеки, яка виявила та сповістила громадськість про помилку:

Помилка Heartbleed - це серйозна вразливість у популярній бібліотеці криптографічного програмного забезпечення OpenSSL. Ця слабкість дозволяє викрасти інформацію, захищену в звичайних умовах за допомогою шифрування SSL / TLS, що використовується для захисту Інтернету. SSL / TLS забезпечує безпеку зв'язку та конфіденційність через Інтернет для таких програм, як Інтернет, електронна пошта, обмін миттєвими повідомленнями (IM) та деякі віртуальні приватні мережі (VPN).

Помилка Heartbleed дозволяє будь-кому в Інтернеті читати пам'ять систем, захищених вразливими версіями програмного забезпечення OpenSSL. Це компрометує секретні ключі, які використовуються для ідентифікації постачальників послуг та для шифрування трафіку, імен та паролів користувачів та фактичного вмісту. Це дозволяє зловмисникам підслуховувати комунікації, викрадати дані безпосередньо у служб та користувачів та видавати себе за службу та користувачів.

Це звучить досить погано, так? Це звучить ще гірше, коли ви усвідомлюєте, що приблизно дві третини всіх веб-сайтів, що використовують SSL, використовують цю вразливу версію OpenSSL. Ми говоримо не про невеликі часові сайти, такі як форуми з хот-родом чи сайти для обміну колекційними картковими іграми, ми говоримо про банки, компанії, що займаються кредитними картками, великих електронних роздрібних торговців та постачальників електронної пошти. Гірше того, що ця вразливість була в природі близько двох років. Це два роки, коли хтось із відповідними знаннями та навичками міг скористатися обліковими даними для входу та приватними зв’язками служби, яку ви використовуєте (і, згідно з тестуванням, проведеним Codenomicon, робити це безслідно).

Для ще кращої ілюстрації того, як працює помилка Heartbleed. Прочитай це xkcd комічний.

Незважаючи на те, що жодна група не пропонувалась афішувати всі облікові дані та інформацію, яку вони зібрали з експлойтом, на даний момент у грі ви повинні припустити, що облікові дані для входу на веб-сайти, які ви часто відвідуєте, були порушені.

Що робити Опублікувати Heartbeed Bug

Будь-яке порушення безпеки більшості (і це, безумовно, відповідає масштабам) вимагає оцінки практики управління паролями. З огляду на широке охоплення Heartbleed Bug, це прекрасна можливість переглянути вже функціонуючу систему управління паролями або, якщо ви тягнули ногами, налаштувати її.

Перш ніж заглибитися у негайну зміну паролів, пам’ятайте, що уразливість виправляється лише в тому випадку, якщо компанія перейшла на нову версію OpenSSL. Історія виникла в понеділок, і якби ви поспішили негайно змінити свої паролі на кожному веб-сайті, більшість із них все одно мали б вразливу версію OpenSSL.

ПОВ'ЯЗАНІ: Як провести аудит безпеки останнього проходу (і чому це не може чекати)

Зараз, в середині тижня, більшість веб-сайтів розпочали процес оновлення, і до вихідних доцільно припустити, що більшість гучних веб-сайтів буде переключено.

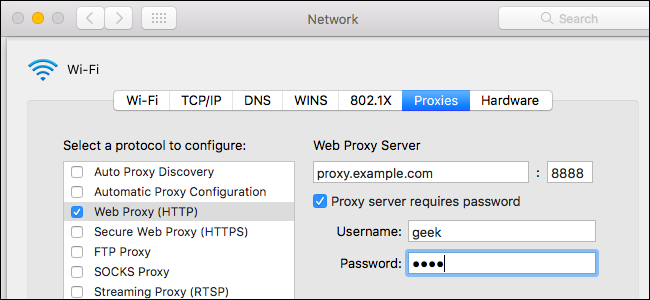

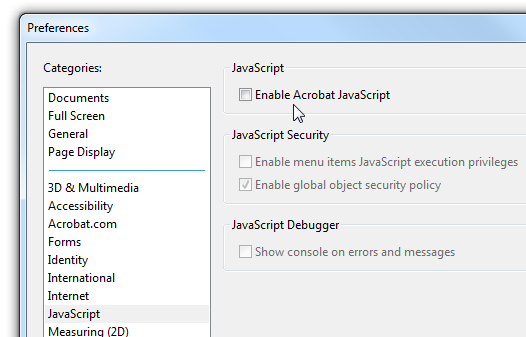

Ви можете використовувати Heartbleed перевірка помилок тут, щоб побачити, чи вразливість все ще відкрита, або, навіть якщо сайт не відповідає на запити вищезазначеної перевірки, ви можете використовувати Перевірка дат SSL LastPass щоб перевірити, чи оновлював відповідний сервер нещодавно свій сертифікат SSL (якщо він оновив його після 7.04.2014, це хороший показник того, що вони виправили вразливість.) Примітка: якщо ви запустите howtogeek.com через програму перевірки помилок, це призведе до помилки, оскільки в першу чергу ми не використовуємо шифрування SSL, і ми також перевірили, що на наших серверах не працює жодне програмне забезпечення.

Тим не менш, схоже, ці вихідні складаються як хороші вихідні, щоб серйозно поправити оновлення своїх паролів. По-перше, вам потрібна система управління паролями. Перевіряти наш посібник із початку роботи з LastPass встановити один із найбільш безпечних та гнучких варіантів керування паролями. Вам не потрібно використовувати LastPass, але вам потрібна якась система, яка дозволить вам відстежувати та керувати унікальним і надійним паролем для кожного веб-сайту, який ви відвідуєте.

По-друге, вам потрібно почати змінювати свої паролі. Конспект управління кризисними ситуаціями в нашому посібнику, Як відновити після того, як ваш пароль електронної пошти порушено , це чудовий спосіб переконатися, що ви не пропустите жодного пароля; він також висвітлює основи належної гігієни паролів, цитовані тут:

- Паролі завжди повинні бути довшими, ніж мінімум, який дозволяє служба . Якщо сервіс, про який йде мова, дозволяє вводити паролі на 6-20 символів, використовуйте найдовший пароль, який ви пам’ятаєте.

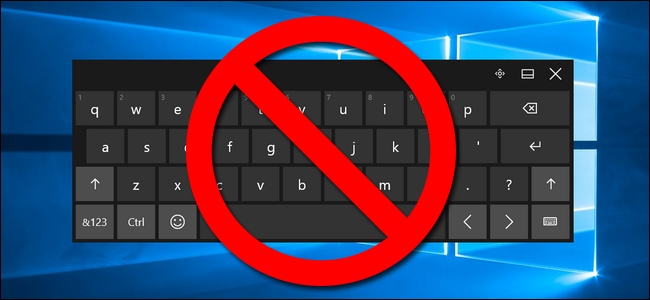

- Не використовуйте словникові слова як частину свого пароля . Ваш пароль повинен ніколи бути настільки простим, що побіжне сканування за допомогою файлу словника виявить його. Ніколи не вказуйте свого імені, частини логіна чи електронної пошти чи інших елементів, що легко ідентифікуються, таких як назва вашої компанії чи назва вулиці. Також уникайте використання загальних комбінацій клавіатур, таких як “qwerty” або “asdf”, як частини вашого пароля.

- Використовуйте парольні фрази замість паролів . Якщо ви не використовуєте менеджер паролів для запам’ятовування справді випадкових паролів (так, ми розуміємо, що насправді покладаємося на ідею використання менеджера паролів), тоді ви можете запам'ятати сильніші паролі, перетворивши їх на парольні фрази. Наприклад, для вашого облікового запису Amazon ви можете створити легко запам’ятовується парольну фразу «Я люблю читати книги», а потім розім’яти її в пароль, наприклад «! Luv2ReadBkz». Це легко запам’ятати, і воно досить сильне.

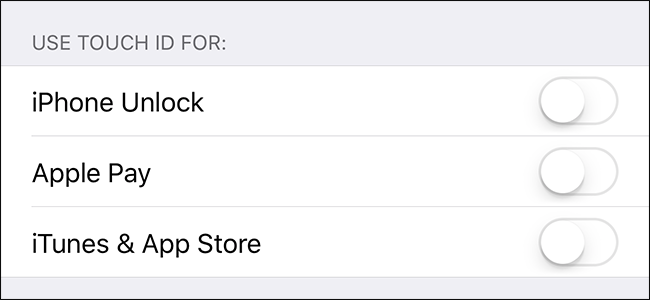

По-третє, по можливості ви хочете увімкнути двофакторну автентифікацію. Ти можеш докладніше про двофакторну автентифікацію читайте тут , але коротше це дозволяє додати додатковий рівень ідентифікації до свого логіна.

ПОВ'ЯЗАНІ: Що таке двофакторна автентифікація та навіщо вона мені потрібна?

Наприклад, у Gmail для двофакторної автентифікації потрібно мати не лише логін та пароль, а й доступ до стільникового телефону, зареєстрованого у вашому обліковому записі Gmail, щоб ви могли приймати код текстового повідомлення для введення під час входу з нового комп’ютера.

Якщо увімкнено двофакторну автентифікацію, дуже важко для тих, хто отримав доступ до вашого логіна та пароля (як це могло б зробити з помилкою Heartbleed), дійсно отримати доступ до вашого облікового запису.

Вразливі місця безпеки, особливо такі, що мають такі далекосяжні наслідки, ніколи не приносять задоволення, але вони дають нам можливість посилити наші практики використання паролів та гарантувати, що унікальні та надійні паролі зберігають пошкодження, коли вони виникають.