Legutóbb figyelmeztettünk egy nagyobb biztonsági megsértésre amikor az Adobe jelszó adatbázisát feltörték, több millió felhasználót (főleg azokat, akiknek gyenge és gyakran újrafelhasználott jelszavuk van) veszélyeztetve. Ma egy sokkal nagyobb biztonsági problémára figyelmeztetünk, a Heartbleed Bugra, amely potenciálisan veszélyeztette az internet biztonságos webhelyeinek megdöbbentő 2/3-át. Meg kell változtatnia a jelszavakat, és el kell kezdenie ezt most.

Fontos megjegyzés: A How-To Geek-et nem érinti ez a hiba.

Mi a szív és miért olyan veszélyes?

A tipikus biztonsági megsértés esetén egyetlen vállalat felhasználói nyilvántartásai / jelszavai vannak kitéve. Ez borzasztó, amikor megtörténik, de ez egy elszigetelt ügy. Az X vállalat biztonsági rést követett el, figyelmeztetést adnak felhasználóiknak, a hozzánk hasonló emberek pedig mindenkire emlékeztetik, hogy itt az ideje elkezdeni a jó biztonsági higiéniát és frissíteni a jelszavakat. Ezek, sajnos, a tipikus jogsértések elég rosszak. A Heartbleed Bug valami sok, sokkal, rosszabb.

A Heartbleed Bug aláássa azt a titkosítási rendszert, amely megvéd minket, miközben e-mailt küldünk, banki tevékenységet folytatunk, és más módon kapcsolatba lépünk olyan webhelyekkel, amelyeket biztonságosnak vélünk. Itt van egy a sebezhetőség egyszerű angol nyelvű leírása a Codenomicontól, a biztonsági csoporttól, amely felfedezte a hibát és felhívta a nyilvánosságot:

A Heartbleed Bug komoly sebezhetőség a népszerű OpenSSL kriptográfiai szoftverkönyvtárban. Ez a gyengeség lehetővé teszi az Internet lopáshoz használt SSL / TLS titkosítással védett információk lopását normál körülmények között. Az SSL / TLS kommunikációs biztonságot és adatvédelmet nyújt az interneten olyan alkalmazásokhoz, mint a web, az e-mail, az azonnali üzenetküldés (IM) és néhány virtuális magánhálózat (VPN).

A Heartbleed hiba lehetővé teszi, hogy az interneten bárki olvassa az OpenSSL szoftver sebezhető verzióival védett rendszerek memóriáját. Ez veszélyezteti a szolgáltatók azonosításához és a forgalom, a felhasználók nevének és jelszavának, valamint a tényleges tartalom titkosításához használt titkos kulcsokat. Ez lehetővé teszi a támadók számára, hogy lehallgassák a kommunikációt, ellopják az adatokat közvetlenül a szolgáltatásoktól és a felhasználóktól, valamint megszemélyesítsék a szolgáltatásokat és a felhasználókat.

Ez nagyon rosszul hangzik, igen? Még rosszabbul hangzik, amikor rájössz, hogy az összes SSL-t használó webhely nagyjából kétharmada használja az OpenSSL ezen sérülékeny verzióját. Nem olyan kis idejű webhelyekről beszélünk, mint hot rod fórumok vagy gyűjthető kártyajáték-csere webhelyekről, hanem bankokról, hitelkártya-társaságokról, nagyobb e-kereskedőkről és e-mail szolgáltatókról. Még rosszabb, hogy ez a sebezhetőség körülbelül két éve van a vadonban. Ez két év, aki megfelelő ismeretekkel és készségekkel rendelkezik, megérinthette az Ön által használt szolgáltatás bejelentkezési adatait és privát kommunikációját (és a Codenomicon által elvégzett teszt szerint nyom nélkül elvégezhette).

A Heartbleed hiba működésének még jobb szemléltetése. olvassa el ezt xkcd komikus.

Bár egyetlen csoport sem állt elő, hogy az összes hitelesítő adatot és információt kiaknázza, amelyet a kihasználással szerzett be, a játék ezen a pontján azt kell feltételeznie, hogy a gyakran használt webhelyek bejelentkezési adatai sérültek.

Mi a teendő: Szívbeteg

Bármely többségi biztonsági megsértés (és ez minden bizonnyal nagyszabásúnak minősül) megköveteli, hogy értékelje a jelszókezelési gyakorlatát. Tekintettel a Heartbleed Bug széles elérhetőségére, ez kiváló alkalom egy már jól működő jelszókezelő rendszer áttekintésére, vagy ha már húzza a lábát, állítson egyet.

Mielőtt belevetné magát a jelszavak azonnali megváltoztatásába, vegye figyelembe, hogy a biztonsági rést csak akkor javítják, ha a vállalat frissített az OpenSSL új verziójára. A történet hétfőn tört ki, és ha rohansz azonnal megváltoztatni a jelszavakat minden webhelyen, akkor a legtöbbjük továbbra is az OpenSSL sérülékeny verzióját futtatta volna.

ÖSSZEFÜGGŐ: Hogyan futtassunk egy Last Pass biztonsági auditot (és miért nem várhat)

Most, a hét közepén, a legtöbb webhely megkezdte a frissítés folyamatát, és hétvégére ésszerű feltételezni, hogy a nagy horderejű webhelyek többsége átáll.

Használhatja a Heartbleed Bug checker itt megnézheti, hogy a biztonsági rés továbbra is fennáll-e, vagy használhatja a következőt is, ha a webhely nem válaszol a fent említett ellenőr kéréseire: A LastPass SSL dátum-ellenőrzője megnézni, hogy a kérdéses kiszolgáló nemrégiben frissítette-e az SSL tanúsítványát (ha 2014.04.07 után frissítette, az jó jel arra, hogy javították a biztonsági rést.) Jegyzet: ha a hibafigyelőn keresztül futtatja a howtogeek.com weboldalt, az hibaüzenetet jelenít meg, mert eleve nem használunk SSL titkosítást, és azt is ellenőriztük, hogy szervereink nem futtatnak-e érintett szoftvert.

Ennek ellenére úgy tűnik, hogy ez a hétvége jó hétvégévé alakul, hogy komolyan foglalkozzon a jelszavak frissítésével. Először szüksége van egy jelszókezelő rendszerre. Nézd meg útmutatónk a LastPass használatának megkezdéséhez az egyik legbiztonságosabb és legrugalmasabb jelszókezelési lehetőség beállítása. Nem kell használnia a LastPass alkalmazást, de valamilyen rendszerre van szüksége, amely lehetővé teszi, hogy minden látogatott webhelyhez egyedi és erős jelszót kövessen és kezeljen.

Másodszor, el kell kezdenie a jelszavak megváltoztatását. A válságkezelés vázlata útmutatónkban, Hogyan lehet helyreállítani az e-mail jelszó megsértése után , nagyszerű módja annak, hogy ne hagyjon ki egyetlen jelszót sem; emellett kiemeli a jó jelszóhigiéné alapjait, amelyeket itt idézünk:

- A jelszavaknak mindig hosszabbnak kell lenniük, mint a szolgáltatás által megengedett minimum . Ha a szóban forgó szolgáltatás 6-20 karakteres jelszavakat engedélyez, akkor a leghosszabb jelszóra kell emlékezni.

- Ne használjon szótár szavakat jelszavának részeként . Jelszavának meg kell soha legyen olyan egyszerű, hogy a szótárfájlokkal történő felületes beolvasás felfedné. Soha ne írja be a nevét, a bejelentkezés vagy az e-mail részét, vagy egyéb könnyen azonosítható elemeket, például a cégnevét vagy az utcanevét. Kerülje a jelszó részeként az olyan általános billentyűzetkombinációk használatát is, mint a „qwerty” vagy „asdf”.

- Jelszavak helyett használjon jelszavakat . Ha nem egy jelszókezelővel emlékezik meg az igazán véletlenszerű jelszavakat (igen, rájövünk, hogy valóban a jelszókezelő használatának gondolatát folytatjuk), akkor az erősebb jelszavakra jelszavakká alakítva emlékezhet. Például az Amazon-fiókjához létrehozhat egy könnyen megjegyezhető jelszót: „Szeretem olvasni a könyveket”, majd ezt összegyűjtheti olyan jelszóba, mint a „! Luv2ReadBkz”. Könnyen megjegyezhető és meglehetősen erős.

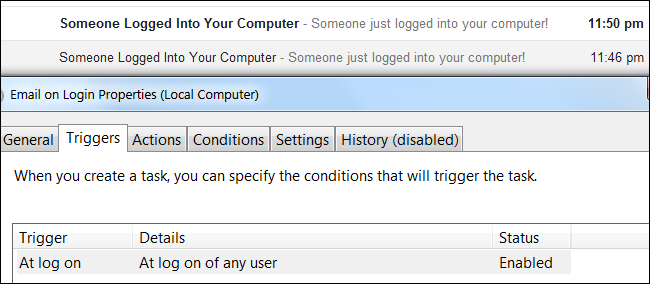

Harmadszor, amikor csak lehetséges, engedélyezni kívánja a kétfaktoros hitelesítést. tudsz a kétfaktoros hitelesítésről itt olvashat bővebben , de röviden lehetővé teszi egy további azonosító réteg hozzáadását a bejelentkezéshez.

ÖSSZEFÜGGŐ: Mi a kétfaktoros hitelesítés, és miért van szükségem rá?

Például a Gmaillel a kétfaktoros hitelesítéshez nemcsak a bejelentkezési adatok és a jelszavak szükségesek, hanem a Gmail-fiókjába regisztrált mobiltelefonhoz való hozzáférés is, így egy új számítógépről való bejelentkezéskor elfogadhatja a bevitt szöveges üzenet kódját.

A kétfaktoros hitelesítés lehetővé teszi, hogy valaki, aki hozzáférést kapott az Ön bejelentkezési nevéhez és jelszavához (például a Heartbleed Bug-hoz), valóban hozzáférhet a fiókjához.

A biztonsági rések, különösen azok, amelyek ilyen messzemenő következményekkel járnak, soha nem szórakoztatóak, de lehetőséget kínálnak számunkra, hogy szigorítsuk jelszóval kapcsolatos gyakorlatainkat, és biztosítsuk, hogy az egyedi és erős jelszavak képesek legyenek visszatartani a kárt, ha ez bekövetkezik.