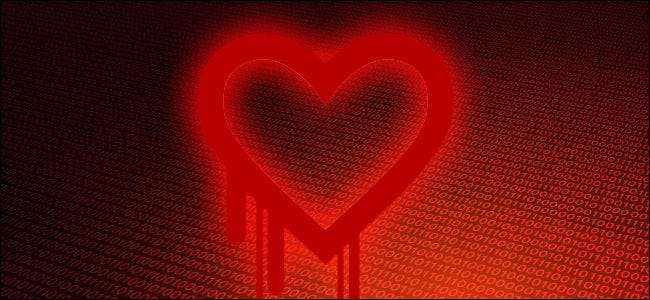

L'ultima volta ti abbiamo avvisato di una grave violazione della sicurezza è stato quando il database delle password di Adobe è stato compromesso, mettendo a rischio milioni di utenti (specialmente quelli con password deboli e spesso riutilizzate). Oggi ti avvertiamo di un problema di sicurezza molto più grande, il bug Heartbleed, che ha potenzialmente compromesso i 2/3 dei siti Web sicuri su Internet. Devi cambiare le tue password e devi iniziare a farlo ora.

Nota importante: How-To Geek non è interessato da questo bug.

Cos'è il cuore sanguinante e perché è così pericoloso?

Nella tua tipica violazione della sicurezza, i record / password di una singola azienda sono esposti. È orribile quando succede, ma è una faccenda isolata. L'azienda X ha una violazione della sicurezza, invia un avviso ai propri utenti e le persone come noi ricordano a tutti che è ora di iniziare a praticare una buona igiene della sicurezza e aggiornare le proprie password. Quelle, sfortunatamente, le violazioni tipiche sono già abbastanza gravi così com'è. The Heartbleed Bug è qualcosa di molto, tanto, peggio.

Il bug Heartbleed mina lo stesso schema di crittografia che ci protegge mentre inviamo e-mail, operazioni bancarie e interagiamo in altro modo con siti Web che riteniamo sicuri. Ecco un descrizione semplice in inglese della vulnerabilità da Codenomicon, il gruppo di sicurezza che ha scoperto e avvisato il pubblico del bug:

Heartbleed Bug è una grave vulnerabilità nella popolare libreria di software crittografico OpenSSL. Questa debolezza consente di rubare le informazioni protette, in condizioni normali, dalla crittografia SSL / TLS utilizzata per proteggere Internet. SSL / TLS fornisce sicurezza e privacy delle comunicazioni su Internet per applicazioni quali Web, posta elettronica, messaggistica istantanea (IM) e alcune reti private virtuali (VPN).

Il bug Heartbleed consente a chiunque su Internet di leggere la memoria dei sistemi protetti dalle versioni vulnerabili del software OpenSSL. Ciò compromette le chiavi segrete utilizzate per identificare i fornitori di servizi e per crittografare il traffico, i nomi e le password degli utenti e il contenuto effettivo. Ciò consente agli aggressori di intercettare le comunicazioni, rubare dati direttamente dai servizi e dagli utenti e di impersonare servizi e utenti.

Suona piuttosto male, sì? Suona ancora peggio quando ti rendi conto che circa due terzi di tutti i siti Web che utilizzano SSL utilizzano questa versione vulnerabile di OpenSSL. Non stiamo parlando di siti per poco tempo come forum hot rod o siti di scambio di giochi di carte collezionabili, stiamo parlando di banche, società di carte di credito, principali rivenditori e fornitori di posta elettronica. Peggio ancora, questa vulnerabilità è in circolazione da circa due anni. Sono due anni che qualcuno con le conoscenze e le competenze appropriate avrebbe potuto attingere alle credenziali di accesso e alle comunicazioni private di un servizio che utilizzi (e, secondo i test condotti da Codenomicon, farlo senza lasciare traccia).

Per un'illustrazione ancora migliore di come funziona il bug Heartbleed. leggi questo xkcd comico.

Sebbene nessun gruppo si sia fatto avanti per ostentare tutte le credenziali e le informazioni che hanno sottratto all'exploit, a questo punto del gioco devi presumere che le credenziali di accesso per i siti web che frequenti siano state compromesse.

Cosa fare Post Heartbleed Bug

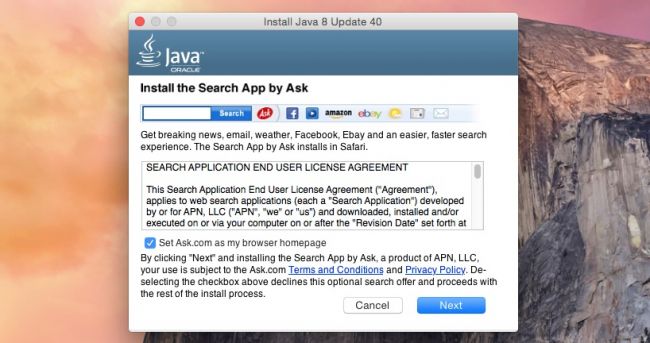

Qualsiasi violazione della sicurezza della maggioranza (e questo certamente si qualifica su larga scala) richiede di valutare le pratiche di gestione delle password. Data l'ampia portata del Bug Heartbleed, questa è un'opportunità perfetta per rivedere un sistema di gestione delle password già funzionante o, se hai trascinato i piedi, per configurarne uno.

Prima di immergerti nella modifica immediata delle password, tieni presente che la vulnerabilità viene corretta solo se la società ha eseguito l'aggiornamento alla nuova versione di OpenSSL. La storia è scoppiata lunedì e se ti precipitavi a cambiare immediatamente le tue password su ogni sito, la maggior parte di loro avrebbe ancora eseguito la versione vulnerabile di OpenSSL.

RELAZIONATO: Come eseguire un controllo di sicurezza dell'ultimo passaggio (e perché non può aspettare)

Ora, a metà settimana, la maggior parte dei siti ha iniziato il processo di aggiornamento ed entro il fine settimana è ragionevole presumere che la maggior parte dei siti web di alto profilo sarà cambiata.

Puoi usare il file Controllo bug Heartbleed qui per vedere se la vulnerabilità è ancora aperta o, anche se il sito non risponde alle richieste del suddetto verificatore, puoi utilizzare Il controllo della data SSL di LastPass per vedere se il server in questione ha aggiornato di recente il proprio certificato SSL (se lo ha aggiornato dopo il 4/7/2014, è un buon indicatore che ha corretto la vulnerabilità). Nota: se esegui howtogeek.com tramite il correttore di bug, verrà restituito un errore perché non utilizziamo la crittografia SSL in primo luogo e abbiamo anche verificato che i nostri server non eseguono alcun software interessato.

Detto questo, sembra che questo fine settimana si preannuncia come un buon fine settimana per fare sul serio l'aggiornamento delle password. Innanzitutto, è necessario un sistema di gestione delle password. Check-out la nostra guida per iniziare con LastPass per impostare una delle opzioni di gestione delle password più sicure e flessibili in circolazione. Non è necessario utilizzare LastPass, ma è necessario disporre di una sorta di sistema che ti consenta di tracciare e gestire una password univoca e sicura per ogni sito web che visiti.

Secondo, è necessario iniziare a modificare le password. Lo schema di gestione delle crisi nella nostra guida, Come recuperare dopo che la tua password e-mail è stata compromessa , è un ottimo modo per assicurarti di non perdere nessuna password; evidenzia anche le basi di una buona igiene delle password, citate qui:

- Le password dovrebbero essere sempre più lunghe del minimo consentito dal servizio . Se il servizio in questione consente password di 6-20 caratteri, scegli la password più lunga che puoi ricordare.

- Non utilizzare parole del dizionario come parte della password . La tua password dovrebbe mai essere così semplice che una rapida scansione con un file dizionario lo rivelerebbe. Non includere mai il tuo nome, parte del login o e-mail o altri elementi facilmente identificabili come il nome della tua azienda o il nome della via. Evita anche di utilizzare combinazioni di tasti comuni come "qwerty" o "asdf" come parte della tua password.

- Usa passphrase invece di password . Se non utilizzi un gestore di password per ricordare password veramente casuali (sì, ci rendiamo conto che stiamo davvero insistendo sull'idea di utilizzare un gestore di password), puoi ricordare password più forti trasformandole in passphrase. Per il tuo account Amazon, ad esempio, potresti creare la passphrase facile da ricordare "I love to read books" e poi crunch quella in una password come "! Luv2ReadBkz". È facile da ricordare ed è abbastanza forte.

Terzo, quando possibile, vuoi abilitare l'autenticazione a due fattori. Puoi leggi di più sull'autenticazione a due fattori qui , ma in breve ti consente di aggiungere un ulteriore livello di identificazione al tuo login.

RELAZIONATO: Che cos'è l'autenticazione a due fattori e perché ne ho bisogno?

Con Gmail, ad esempio, l'autenticazione a due fattori richiede non solo il login e la password, ma anche l'accesso al cellulare registrato al tuo account Gmail in modo da poter accettare un codice di messaggio di testo da inserire quando accedi da un nuovo computer.

Con l'autenticazione a due fattori abilitata, è molto difficile per qualcuno che ha ottenuto l'accesso al tuo login e password (come potrebbero con il bug Heartbleed) accedere effettivamente al tuo account.

Le vulnerabilità di sicurezza, specialmente quelle con implicazioni di così vasta portata, non sono mai divertenti, ma ci offrono un'opportunità per rafforzare le nostre procedure relative alle password e garantire che password univoche e forti mantengano il danno, quando si verifica, contenuto.