Apples iOS ist bei weitem nicht so anfällig für Malware wie Windows, aber es ist nicht völlig undurchlässig. "Konfigurationsprofile" sind eine Möglichkeit, ein iPhone oder iPad zu infizieren, indem Sie einfach eine Datei herunterladen und einer Eingabeaufforderung zustimmen.

Diese Sicherheitsanfälligkeit wird in der realen Welt nicht ausgenutzt. Es ist nichts, worüber Sie sich besonders Sorgen machen sollten, aber es ist eine Erinnerung daran Keine Plattform ist vollständig sicher .

Was ist ein Konfigurationsprofil?

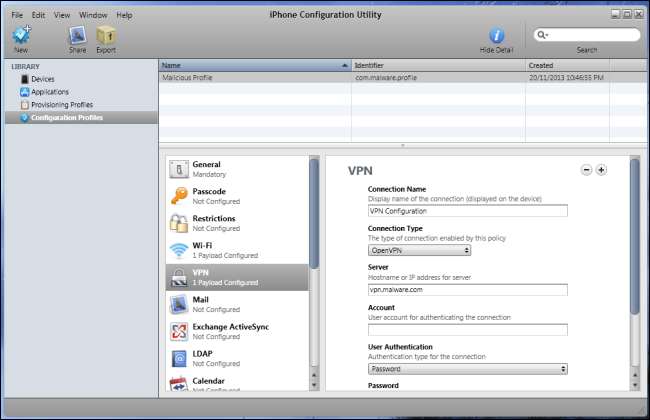

Konfigurationsprofile werden mit dem iPhone-Konfigurationsdienstprogramm von Apple erstellt. Sie sind für IT-Abteilungen und Mobilfunkanbieter gedacht. Diese Dateien haben die Dateierweiterung .mobileconfig und sind im Wesentlichen eine einfache Möglichkeit, Netzwerkeinstellungen auf iOS-Geräte zu verteilen.

Ein Konfigurationsprofil kann beispielsweise Einstellungen für Wi-Fi, VPN, E-Mail, Kalender und sogar Passcode-Einschränkungen enthalten. Eine IT-Abteilung kann das Konfigurationsprofil an ihre Mitarbeiter verteilen, sodass diese ihr Gerät schnell für die Verbindung mit dem Unternehmensnetzwerk und anderen Diensten konfigurieren können. Ein Mobilfunkanbieter kann eine Konfigurationsprofildatei mit seinen APN-Einstellungen (Access Point Name) verteilen, sodass Benutzer die Einstellungen für Mobilfunkdaten auf ihrem Gerät einfach konfigurieren können, ohne alle Informationen manuell eingeben zu müssen.

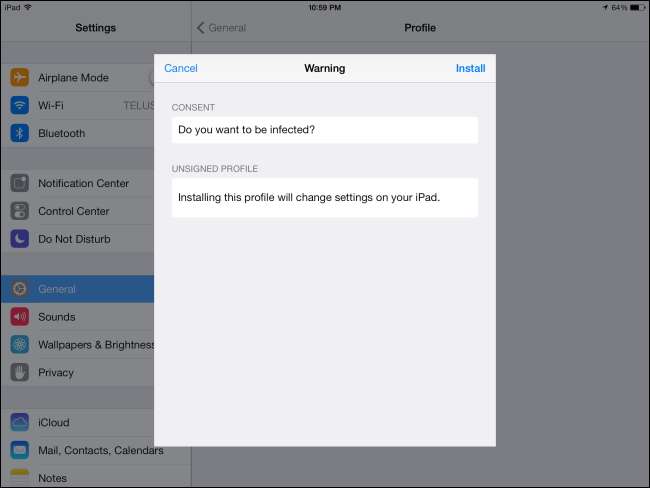

So weit, ist es gut. Eine böswillige Person könnte jedoch theoretisch ihre eigenen Konfigurationsprofildateien erstellen und diese verteilen. Das Profil könnte das Gerät für die Verwendung eines böswilligen Proxys konfigurieren oder VPN Dadurch kann der Angreifer effektiv alles überwachen, was über das Netzwerk läuft, und das Gerät auf Phishing-Websites oder schädliche Seiten umleiten.

Konfigurationsprofile können auch zum Installieren von Zertifikaten verwendet werden. Wenn ein böswilliges Zertifikat installiert wurde, kann sich der Angreifer effektiv als sichere Websites wie Banken ausgeben.

Wie Konfigurationsprofile installiert werden könnten

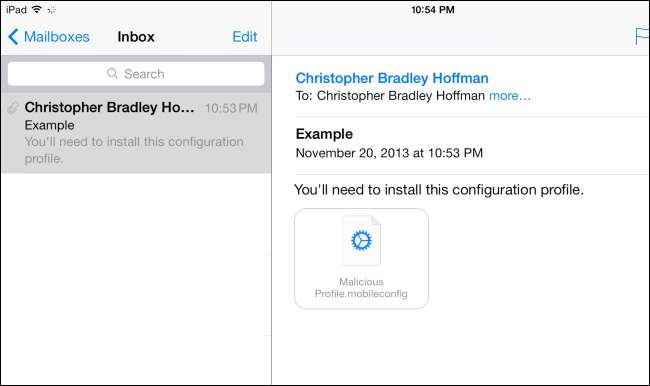

Konfigurationsprofile können auf verschiedene Arten verteilt werden. Die wichtigsten Möglichkeiten sind E-Mail-Anhänge und Dateien auf Webseiten. Ein Angreifer könnte eine Phishing-E-Mail erstellen (wahrscheinlich eine gezielte Speerfischen E-Mail) Mitarbeiter eines Unternehmens ermutigen, ein an die E-Mail angehängtes schädliches Konfigurationsprofil zu installieren. Ein Angreifer kann auch eine Phishing-Site einrichten, die versucht, eine Konfigurationsprofildatei herunterzuladen.

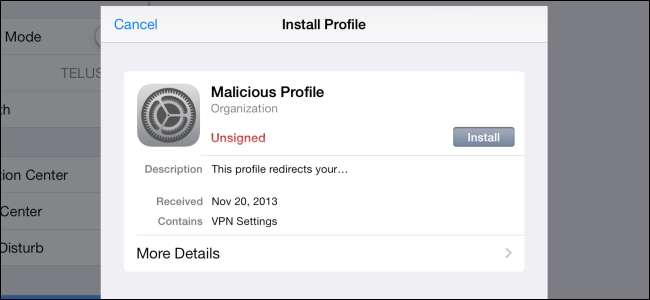

Wenn das Konfigurationsprofil heruntergeladen wird, zeigt iOS Informationen zum Inhalt des Profils an und fragt Sie, ob Sie es installieren möchten. Sie sind nur gefährdet, wenn Sie ein schädliches Konfigurationsprofil herunterladen und installieren. Natürlich sind viele Computer in der realen Welt infiziert, weil Benutzer dem Herunterladen und Ausführen schädlicher Dateien zustimmen.

VERBUNDEN: Nicht alle "Viren" sind Viren: 10 Malware-Begriffe erklärt

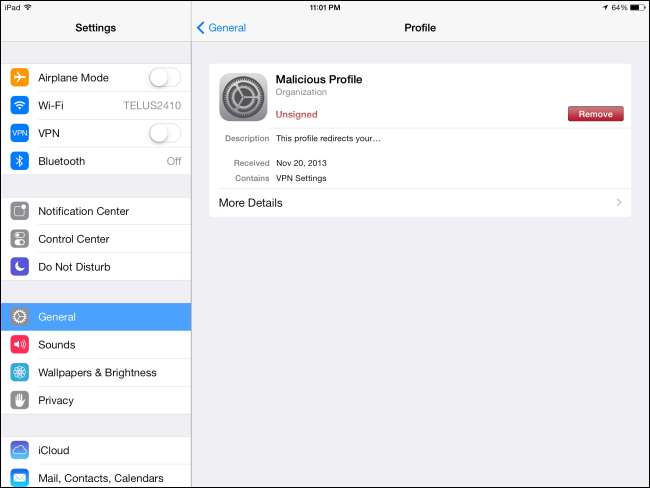

Das Konfigurationsprofil kann das Gerät nur eingeschränkt infizieren. Es kann sich nicht wie ein replizieren Virus oder Wurm , noch kann es sich wie ein Rootkit vor der Ansicht verstecken. Es kann das Gerät nur auf böswillige Server verweisen und böswillige Zertifikate installieren. Wenn das Konfigurationsprofil entfernt wird, werden die schädlichen Änderungen gelöscht.

Verwalten installierter Konfigurationsprofile

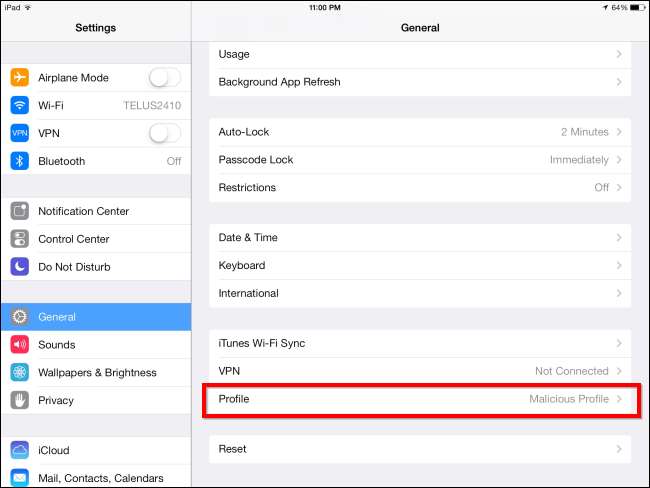

Sie können feststellen, ob Konfigurationsprofile installiert sind, indem Sie die App Einstellungen auf Ihrem iPhone, iPad oder iPod Touch öffnen und auf die Kategorie Allgemein tippen. Suchen Sie nach der Option Profil am Ende der Liste. Wenn Sie es im Bereich "Allgemein" nicht sehen, sind keine Konfigurationsprofile installiert.

Wenn die Option angezeigt wird, können Sie darauf tippen, um Ihre installierten Konfigurationsprofile anzuzeigen, zu überprüfen und nicht benötigte zu entfernen.

Unternehmen, die verwaltete iOS-Geräte verwenden, können Benutzer daran hindern, zusätzliche Konfigurationsprofile auf ihren Geräten zu installieren. Unternehmen können ihre verwalteten Geräte auch abfragen, um festzustellen, ob zusätzliche Konfigurationsprofile installiert sind, und diese bei Bedarf remote entfernen. Unternehmen, die verwaltete iOS-Geräte verwenden, können sicherstellen, dass diese Geräte nicht mit schädlichen Konfigurationsprofilen infiziert sind.

Dies ist eher eine theoretische Sicherheitslücke, da uns niemand bekannt ist, der sie aktiv ausnutzt. Trotzdem zeigt es das Kein Gerät ist vollständig sicher . Sie sollten beim Herunterladen und Installieren potenziell schädlicher Dinge vorsichtig sein, unabhängig davon, ob es sich um ausführbare Programme unter Windows oder um Konfigurationsprofile unter iOS handelt.