Foto von Benjamin Gustafsson

Immer wenn Sie Verbindungen zu etwas außerhalb Ihres Netzwerks herstellen, sollte die Sicherheit ein Problem sein. Dies gilt in zweifacher Hinsicht für Benutzer von BitTorrent, die Daten aus allen möglichen unbekannten Quellen abrufen. So schützen Sie sich

Hinweis: Dies ist der dritte Teil unserer Serie, in dem BitTorrent erklärt wird. Lesen Sie unbedingt den ersten Teil der Serie, in dem wir erklärt haben Was ist BitTorrent und wie funktioniert es? und dann den zweiten Teil, in dem wir erklärt haben wie man eigene Torrents erstellt .

Sicherheitsbedrohungen

Es ist wichtig zu verstehen, welche Arten von Bedrohungen es gibt, um sie effektiv zu blockieren. Schauen wir uns das an.

Viren und andere Formen von Malware sind die grundlegendsten Bedrohungen. Die Dateien, die Sie herunterladen, sind fremd und sollten als solche behandelt werden. Scannen Sie sie sofort nach dem Herunterladen. Die meisten großen Antivirenprogramme bieten die Möglichkeit, Ordner für das automatische Scannen hinzuzufügen. Dies ist wahrscheinlich die ideale Lösung, wenn Sie entweder keine Zeit haben oder keine manuelle Arbeit verschwenden möchten.

Foto von fitbloggersguide

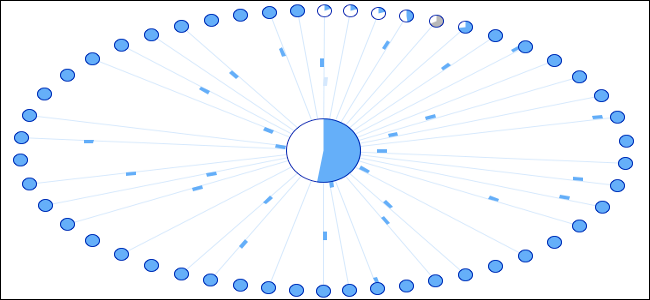

Im Ernst, es sollte keine Überraschung sein, dass Ihre IP-Adresse sehr einfach zu verfolgen ist. Während viele Menschen noch nie Probleme hatten, heißt das nicht, dass Sie sich keine Sorgen machen sollten. Zusätzlich zu den Leuten, die nur Ihre Verbindungen belauschen, können auch Ihre Downloads darunter leiden. Es gibt zunehmend Fälle von "schlechtem Datenverkehr", Peers, die als Antwort auf BitTorrent-Aufrufe beschädigte Daten senden und Benutzer dazu zwingen, diese Abschnitte ihrer Dateien erneut herunterzuladen. Benutzer, die urheberrechtsverletzendes Material übertragen, müssen sich ebenfalls Sorgen machen, dass sie mit denselben Methoden erwischt werden. Wir von How-To Geek dulden natürlich keine Piraterie, aber wir unterstützen die Sicherheit. Der beste Weg, um sicher zu bleiben, besteht darin, informiert zu bleiben.

Verschlüsselung

Eine Möglichkeit, diese Probleme zu beheben, besteht darin, die Verschlüsselung für Ihre Verbindungen zu aktivieren. Dies verhindert, dass die zwischen zwei Peers gesendeten Daten von den Zuschauern verstanden werden, verhindert jedoch nicht, dass sie ihre IP-Adressen oder bestimmte Details vom Tracker sehen, z. B. die übertragene Datenmenge.

Dies ist jedoch keine perfekte Lösung. Die Verschlüsselung muss auch von Ihren Kollegen unterstützt werden, und ihre Clients können sie möglicherweise nicht verwenden. Einige Tracker erlauben nicht einmal die Verschlüsselung, aber wenn dies bei Ihnen der Fall ist, ist es keine schlechte Idee, diese zu aktivieren bevorzugen verschlüsselte Verbindungen, aber unverschlüsselte Übertragungen zulassen, wenn keine vorhanden sind.

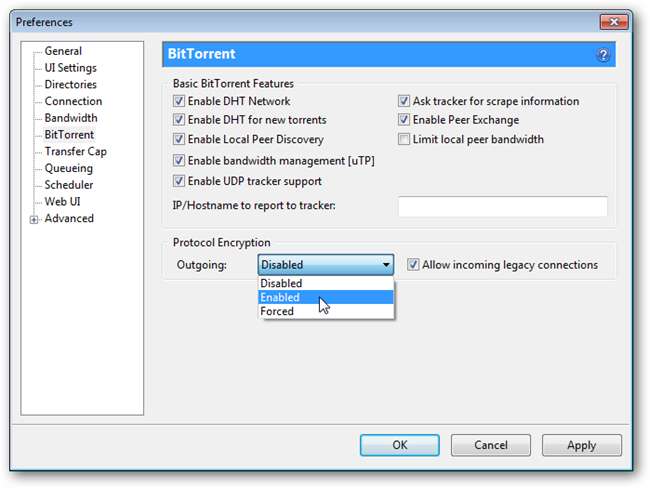

Aktivieren Sie die Verschlüsselung in uTorrent

Öffnen uTorrent , gehe zu Optionen> Einstellungen und klicken Sie dann dort, wo es steht BitTorrent auf der Linken.

Wählen Sie unter "Protokollverschlüsselung" die Option "Protokollverschlüsselung" aktiviert und klicken Sie auf Eingehende Legacy-Verbindungen zulassen . Dies ermöglicht eine ausgehende Verschlüsselung, akzeptiert jedoch weiterhin unverschlüsselte Verbindungen, wenn keine verschlüsselten Verbindungen verfügbar sind.

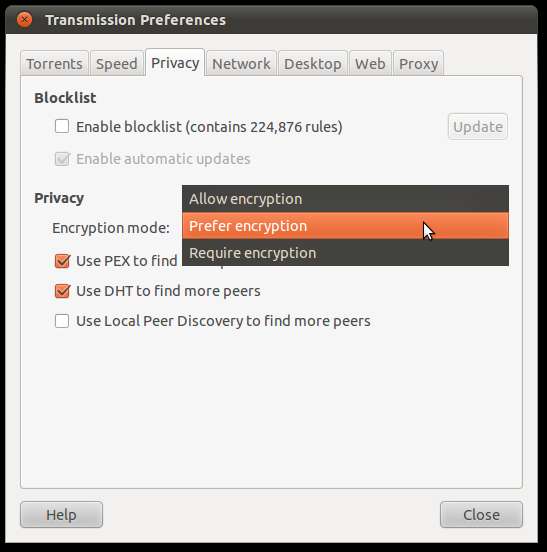

Aktivieren Sie die Verschlüsselung bei der Übertragung

Öffnen Übertragung und klicken Sie auf Bearbeiten> Einstellungen (Linux) oder Übertragung> Einstellungen (Mac OS). Dann klicken Sie auf Privatsphäre Registerkarte (Linux) oder die Gleichaltrigen Registerkarte (Mac OS).

Wählen Sie im Dropdown-Feld "Verschlüsselungsmodus" die Option aus Bevorzugen Sie die Verschlüsselung . Dies akzeptiert weiterhin unverschlüsselte Verbindungen, wenn keine verschlüsselten Verbindungen verfügbar sind.

IP-Blocker

Sie können auch einen IP-Blocker verwenden. Diese Programme werden neben einer vorhandenen Firewall (Sie haben doch eine Firewall, oder?) Und Ihrem BitTorrent-Client ausgeführt und filtern IP-Adressen basierend auf Blocklisten heraus. Blocklisten zusammengesetzte IP-Bereiche, die bekannte Probleme enthalten, z. B. Überwachung und fehlerhafte Paketübertragung. Wie gut sie arbeiten, steht zur Debatte, und es besteht kein Konsens darüber, ob sie überhaupt etwas tun. Websites und Tracker, die in Ordnung sind, werden manchmal blockiert, und Sie müssen sie manuell zulassen.

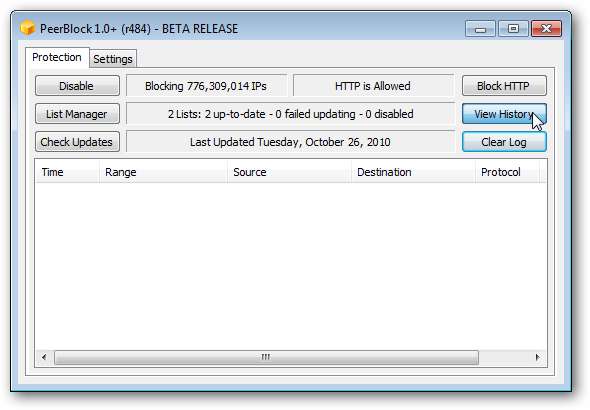

Wenn Sie jedoch vorsichtig sind, ist es keine schlechte Idee, einen IP-Blocker für alle Fälle auszuführen. Die bekanntesten sind PeerBlock für Windows und Moblock für Linux und Transmission für Mac und Linux können eine Sperrliste verwenden. Nach der Installation von PeerBlock können Sie Blocklisten herunterladen und aktualisieren und automatisch IP-Adressen blockieren.

Installieren und konfigurieren Sie PeerBlock unter Windows

Herunterladen PeerBlock von ihrer Website . Die Beta ist ziemlich stabil und bietet die nützlichsten Funktionen. Sie ist mit Windows XP, Vista und 7 (alle Versionen) kompatibel.

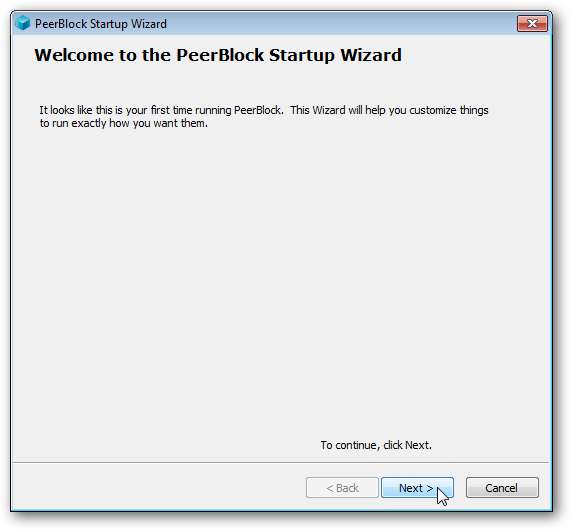

Die Installation ist ein Kinderspiel. Sobald der Vorgang abgeschlossen ist und Sie PeerBlock öffnen, wird der Konfigurationsassistent gestartet. Schlagen Nächster .

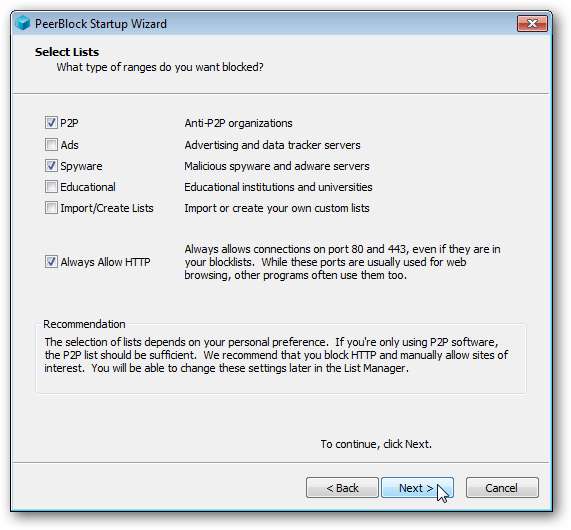

Auf diesem Bildschirm können Sie auswählen, welche Arten von Blocklisten Sie abonnieren möchten. Sie können hier sehen, dass wir gewählt haben P2P und warf auch Spyware ein. Wenn Sie mit solchen Dingen noch nicht vertraut sind, ist es wahrscheinlich am besten, sie zu wählen HTTP immer zulassen auch, da es den gesamten Verkehr durch diesen Port erlaubt. Wenn Sie diese Option nicht auswählen, kann das Surfen beeinträchtigt sein und Sie müssen bestimmte Websites manuell zulassen. Klicken Nächster wenn Sie fertig sind.0

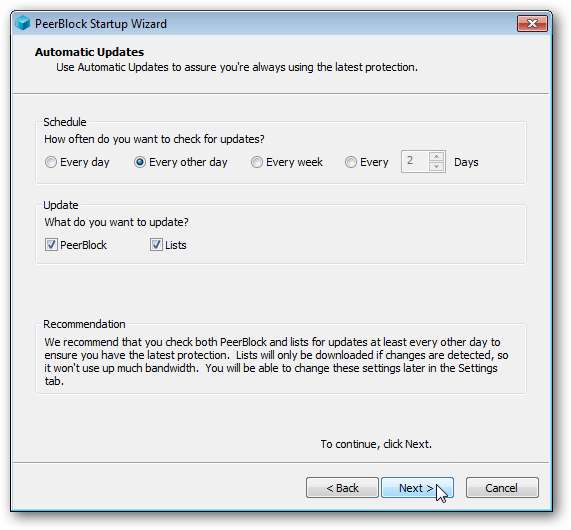

Als Nächstes können Sie festlegen, was und wie oft aktualisiert werden soll. Die Standardeinstellungen sind hier vollkommen in Ordnung, klicken Sie also Nächster.

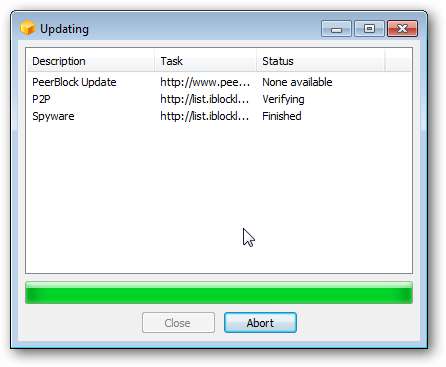

Sie sehen ein Popup und Ihre ausgewählten Blocklisten werden automatisch aktualisiert. Sobald sie fertig sind, wird die Schließen Die Schaltfläche wird nicht ausgegraut und Sie können darauf klicken.

Sie werden mit dem PeerBlock-Hauptbildschirm begrüßt, auf dem Sie den Verlauf blockierter Versuche anzeigen können, auf Ihren Computer zuzugreifen, Ihre Listen zu verwalten, manuell nach Updates zu suchen usw. Sie können über das Symbol in Ihrer Taskleiste beenden.

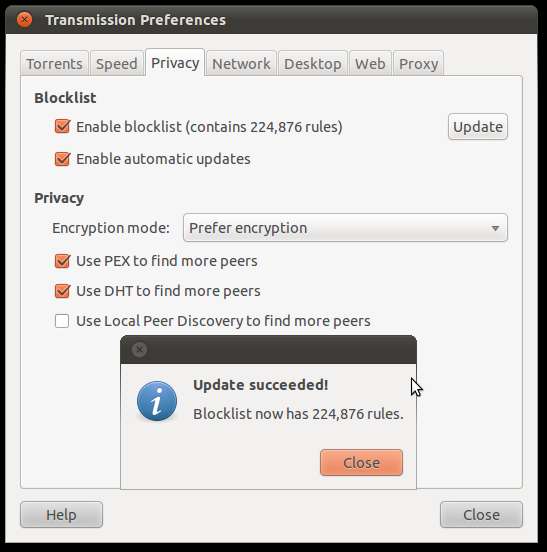

Blockieren von IPs unter Linux und Mac OS

Moblock ist etwas leistungsfähiger und komplizierter. Obwohl eine grafische Benutzeroberfläche namens Mobloquer verfügbar ist, ist es kein Spaziergang im Park, den Sie einrichten müssen. Darüber hinaus funktioniert es nur unter Linux, und unter Mac OS gibt es keine Vielzahl vergleichbarer Tools, die ebenfalls funktionieren. Zufällig für uns kann Transmission jedoch sehr einfach Blocklisten herunterladen und verwenden!

Öffnen Sie Transmission und klicken Sie auf Bearbeiten> Einstellungen (Linux) oder Übertragung> Einstellungen (Mac OS). Dann klicken Sie auf Privatsphäre Registerkarte (Linux) oder Gleichaltrigen Tab (Mac OS) noch einmal.

Klicken Sie auf die Häkchen neben Blockliste aktivieren und Aktivieren Sie automatische Updates Kästchen und klicken Sie dann auf Aktualisieren Taste. Die Übertragung lädt automatisch die P2P-Sperrliste herunter und verwendet sie. Außerdem wird die Gesamtzahl der Regeln angezeigt, die befolgt werden. Das ist es!

Private Tracker

Es ist wichtig, auf Nummer sicher zu gehen, da Sie nicht wissen, wer (oder was) da draußen ist. Aber was wäre, wenn Sie eine zuverlässige Quelle hätten? Private Tracker sind aus mehreren wichtigen Gründen eine ideale langfristige Lösung:

- Eine geschlossene, vertrauenswürdige Community : Der Tracker muss registriert werden und es gibt einen Überprüfungsprozess. Verstöße gegen Regeln können zum Verbot führen. In vielen Fällen werden Sie auch gebannt, wenn Personen, die Sie in die Community einladen, etwas tun, um verboten zu werden. Dies mag wie eine drohende Sturmwolke erscheinen, aber solange Sie vorsichtig sind, sind Sie vor den meisten Bedrohungen sicher, und alle anderen auch.

- Strenge Verbindungsregeln : Es sind nur zugelassene Kunden und Methoden zulässig. Dies reduziert die Fälschungsverhältnisse, Blutegel usw. der Benutzer und bestimmt gleichzeitig, wie Verbindungen hergestellt werden sollen, um Geschwindigkeit und Sicherheit zu maximieren.

- Standards für Torrents : Hochgeladene Dateien haben Standards in Bezug auf Qualität und Format sowie sind frei von Viren und Malware. Die meisten Tracker benötigen eine Vorschau, um ähnliche Torrents zu unterscheiden.

- Verhältnisse : Jeder Benutzer muss ein bestimmtes Verhältnis von Uploads zu Downloads einhalten. Dies wird häufig anhand des Gesamtbetrags in MB beurteilt. Wenn Sie jedoch neue Torrents hinzufügen, erhalten Sie einen Bonus, oder es gibt spendenbasierte Vergünstigungen. Dies stellt sicher, dass Dateien eine hohe Verfügbarkeit haben und hilft bei der Geschwindigkeit, obwohl dies zugegebenermaßen je nach den einzelnen Torrents selbst variiert.

Wie Sie sehen, ist dies eine ziemlich gute langfristige Lösung für viele Probleme, die bei der Verwendung von BitTorrent auftreten können. Sie erhalten viele Vorteile, wenn Sie sich einem privaten Tracker anschließen, und es gibt viele da draußen. Der Hauptnachteil ist, dass Sie auf die Registrierung warten müssen oder jemanden finden müssen, der Ihnen eine Einladung senden kann, was einige Zeit dauern kann.

Wenn Sie ein vorsichtiger Typ sind, würde es nicht schaden, diese Strategien zu kombinieren, um Sicherheits- und Datenschutzbedrohungen zu mindern. Da Cyberkriminalität eine sehr reale Gefahr darstellt, ist es eine gute Idee, die Kontrolle über die Sicherheit Ihres Computers mithilfe solcher Tools zu übernehmen, ohne Ihre Internetaktivität zu stark zu beeinträchtigen. Das Wichtigste, was Sie jedoch tun können, ist, kluge Entscheidungen zu treffen, sowohl was Sie herunterladen als auch wohin Sie gehen, und auf dem Laufenden zu bleiben, was da draußen ist. Recherchieren ist der beste Weg, um sicher zu sein.

Bearbeiten: Die Registerkarte unter Einstellungen für die Übertragung unter Mac OS wurde korrigiert. Es bezieht sich jetzt korrekt auf die Registerkarte Peers.