L'iOS d'Apple est loin d'être aussi vulnérable aux logiciels malveillants que Windows, mais il n'est pas totalement imperméable. Les «profils de configuration» sont un moyen possible d'infecter un iPhone ou un iPad simplement en téléchargeant un fichier et en acceptant une invite.

Cette vulnérabilité n’est pas exploitée dans le monde réel. Ce n’est pas quelque chose qui devrait vous inquiéter particulièrement, mais cela vous rappelle que aucune plateforme n'est totalement sécurisée .

Qu'est-ce qu'un profil de configuration?

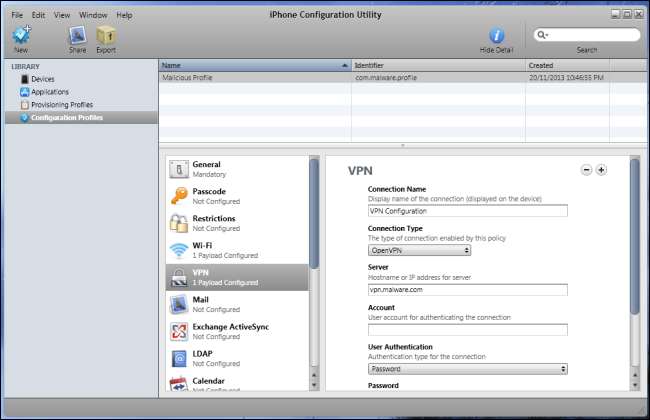

Les profils de configuration sont créés avec l'utilitaire de configuration iPhone d'Apple. Ils sont destinés aux services informatiques et aux opérateurs de téléphonie mobile. Ces fichiers portent l'extension de fichier .mobileconfig et constituent essentiellement un moyen simple de distribuer les paramètres réseau aux appareils iOS.

Par exemple, un profil de configuration peut contenir des paramètres de restriction Wi-Fi, VPN, e-mail, calendrier et même mot de passe. Un service informatique peut distribuer le profil de configuration à ses employés, ce qui leur permet de configurer rapidement leur appareil pour se connecter au réseau de l'entreprise et à d'autres services. Un opérateur de téléphonie mobile pourrait distribuer un fichier de profil de configuration contenant ses paramètres de nom de point d'accès (APN), permettant aux utilisateurs de configurer facilement les paramètres de données cellulaires sur leur appareil sans avoir à saisir toutes les informations manuellement.

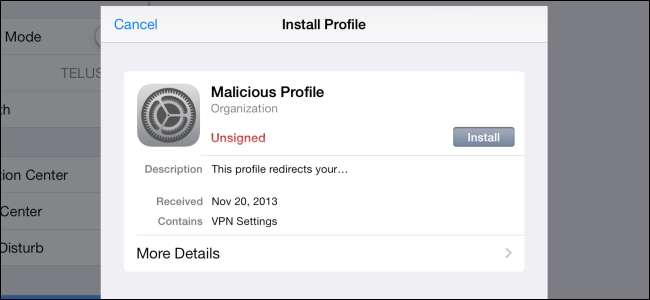

Jusqu'ici tout va bien. Cependant, une personne malveillante pourrait théoriquement créer ses propres fichiers de profil de configuration et les distribuer. Le profil pourrait configurer l'appareil pour utiliser un proxy malveillant ou VPN , permettant efficacement à l'attaquant de surveiller tout ce qui se passe sur le réseau et de rediriger l'appareil vers des sites Web de phishing ou des pages malveillantes.

Les profils de configuration peuvent également être utilisés pour installer des certificats. Si un certificat malveillant était installé, l'attaquant pourrait effectivement se faire passer pour des sites Web sécurisés tels que des banques.

Comment les profils de configuration peuvent être installés

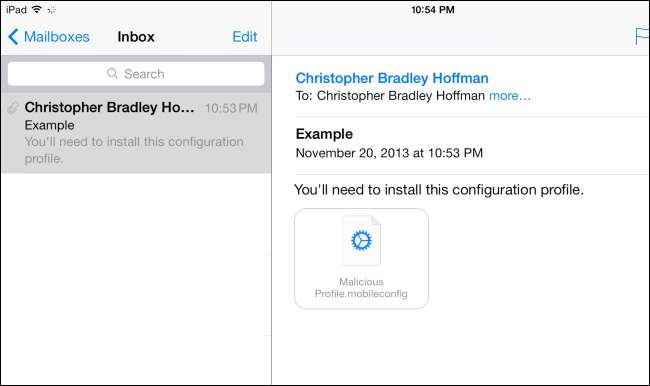

Les profils de configuration peuvent être distribués de plusieurs manières différentes. Les moyens les plus préoccupants sont les pièces jointes aux e-mails et les fichiers sur les pages Web. Un attaquant pourrait créer un e-mail de phishing (probablement un hameçonnage email) en encourageant les employés d'une entreprise à installer un profil de configuration malveillant joint à l'e-mail. Ou, un attaquant pourrait mettre en place un site de phishing qui tente de télécharger un fichier de profil de configuration.

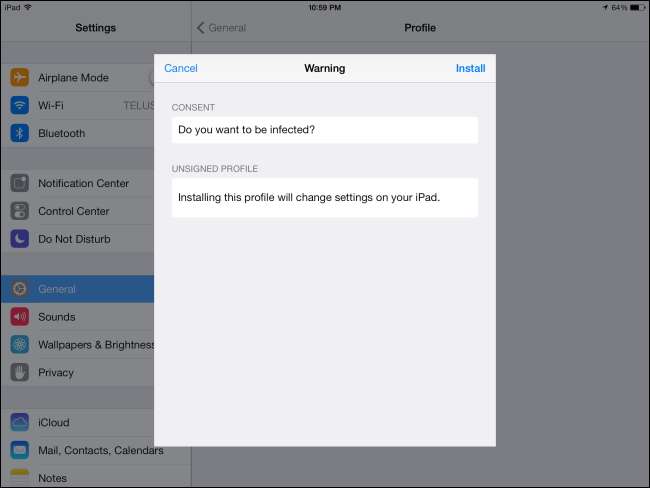

Lorsque le profil de configuration est téléchargé, iOS affichera des informations sur le contenu du profil et vous demandera si vous souhaitez l'installer. Vous ne courez un risque que si vous choisissez de télécharger et d'installer un profil de configuration malveillant. Bien sûr, de nombreux ordinateurs dans le monde réel sont infectés car les utilisateurs acceptent de télécharger et d'exécuter des fichiers malveillants.

EN RELATION: Tous les «virus» ne sont pas des virus: 10 termes relatifs aux logiciels malveillants expliqués

Le profil de configuration ne peut infecter le périphérique que de manière limitée. Il ne peut pas se reproduire comme un virus ou ver , il ne peut pas non plus se cacher de la vue comme un rootkit. Il ne peut pointer l'appareil que vers des serveurs malveillants et installer des certificats malveillants. Si le profil de configuration est supprimé, les modifications nuisibles seront effacées.

Gestion des profils de configuration installés

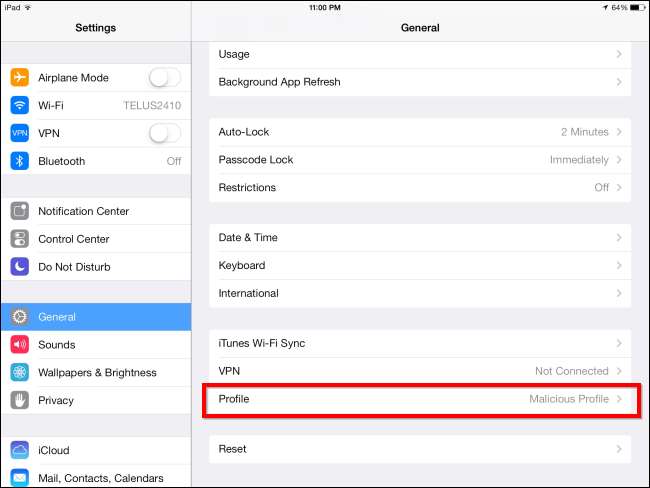

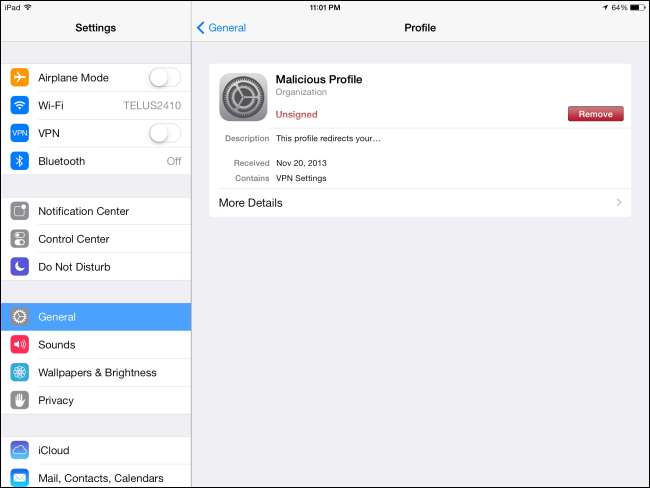

Vous pouvez voir si des profils de configuration sont installés en ouvrant l'application Paramètres sur votre iPhone, iPad ou iPod Touch et en appuyant sur la catégorie Général. Recherchez l'option Profil en bas de la liste. Si vous ne le voyez pas dans le volet Général, cela signifie qu'aucun profil de configuration n'est installé.

Si vous voyez l'option, vous pouvez la toucher pour afficher vos profils de configuration installés, les inspecter et supprimer ceux dont vous n'avez pas besoin.

Les entreprises utilisant des appareils iOS gérés peuvent empêcher les utilisateurs d'installer des profils de configuration supplémentaires sur leurs appareils. Les entreprises peuvent également interroger leurs appareils gérés pour voir si des profils de configuration supplémentaires sont installés et les supprimer à distance si nécessaire. Les entreprises utilisant des appareils iOS gérés ont un moyen de s'assurer que ces appareils ne sont pas infectés par des profils de configuration malveillants.

Il s’agit davantage d’une vulnérabilité théorique, car nous n’avons connaissance d’aucune personne qui l’exploite activement. Pourtant, cela démontre que aucun appareil n'est complètement sécurisé . Soyez prudent lorsque vous téléchargez et installez des éléments potentiellement dangereux, qu'il s'agisse de programmes exécutables sur Windows ou de profils de configuration sur iOS.