Az Apple iOS-je közel sem olyan sebezhető a rosszindulatú programok ellen, mint a Windows, de nem is teljesen áthatolhatatlan. A „konfigurációs profilok” az iPhone vagy iPad megfertőzésének egyik lehetséges módja, csak egy fájl letöltésével és egy gyors üzenet elfogadásával.

Ezt a sérülékenységet nem használják ki a való világban. Ez nem valami, amiért különösebben aggódnia kellene, de erre emlékeztető egyetlen platform sem teljesen biztonságos .

Mi az a konfigurációs profil?

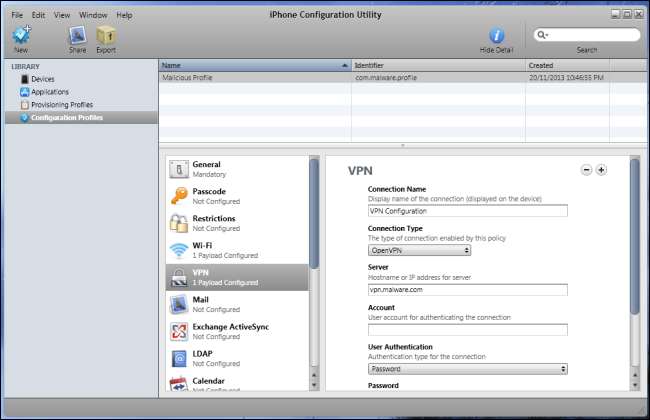

A konfigurációs profilokat az Apple iPhone konfigurációs segédprogramjával hozzák létre. Informatikai részlegeknek és mobilszolgáltatóknak szánják őket. Ezek a fájlok .mobileconfig fájlkiterjesztéssel rendelkeznek, és lényegében egy egyszerű módja a hálózati beállítások iOS-eszközökre történő terjesztésének.

Például egy konfigurációs profil tartalmazhat Wi-Fi, VPN, e-mail, naptár és akár jelszó korlátozási beállításokat is. Az informatikai részleg terjesztheti a konfigurációs profilt alkalmazottai számára, lehetővé téve számukra, hogy gyorsan konfigurálják eszközüket a vállalati hálózathoz és más szolgáltatásokhoz való csatlakozáshoz. Egy mobilszolgáltató terjeszthet egy konfigurációs profilfájlt, amely tartalmazza a hozzáférési pont neve (APN) beállításait, lehetővé téve a felhasználók számára, hogy egyszerűen konfigurálhassák készülékük mobiladat-beállításait anélkül, hogy az összes információt manuálisan kellene megadniuk.

Eddig jó. Egy rosszindulatú személy azonban elméletileg létrehozhatja saját konfigurációs profilfájljait és terjesztheti azokat. A profil beállíthatja az eszközt rosszindulatú proxy vagy VPN , hatékonyan lehetővé téve a támadó számára, hogy figyeljen mindent a hálózaton keresztül, és átirányítsa az eszközt adathalász webhelyekre vagy rosszindulatú oldalakra.

Konfigurációs profilok is használhatók tanúsítványok telepítéséhez. Ha rosszindulatú tanúsítványt telepítettek, a támadó hatékonyan megszemélyesítheti a biztonságos webhelyeket, például a bankokat.

Hogyan lehet a konfigurációs profilokat telepíteni

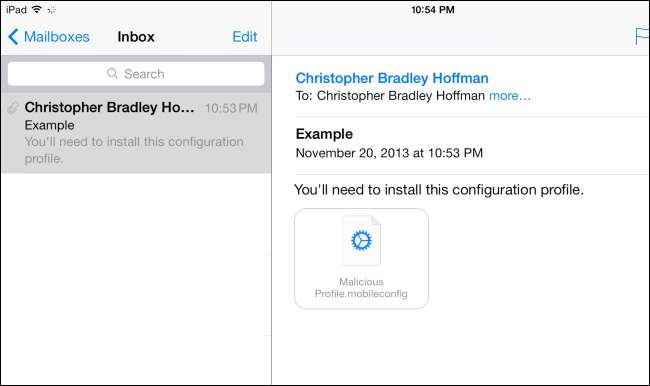

A konfigurációs profilok többféleképpen oszthatók el. A leginkább érintett módszerek az e-mail mellékletek és a weboldalakon található fájlok. A támadó létrehozhat egy adathalász e-mailt (valószínűleg célzott lándzsa-adathalászat e-mail) egy vállalat alkalmazottainak ösztönzése egy rosszindulatú konfigurációs profil telepítésére az e-mailhez. Vagy egy támadó létrehozhat egy adathalász webhelyet, amely megpróbálja letölteni a konfigurációs profil fájlt.

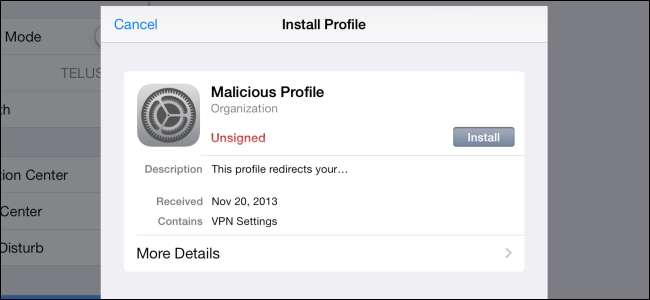

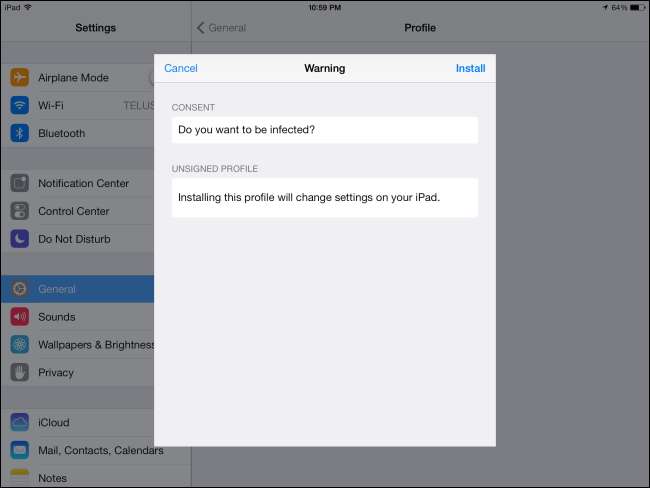

A konfigurációs profil letöltésekor az iOS információkat jelenít meg a profil tartalmáról, és megkérdezi, hogy telepíteni szeretné-e. Csak akkor van veszélyben, ha rosszindulatú konfigurációs profil letöltését és telepítését választja. Természetesen a való világban számos számítógép fertőzött, mert a felhasználók beleegyeznek a rosszindulatú fájlok letöltésébe és futtatásába.

ÖSSZEFÜGGŐ: Nem minden "vírus" vírus: 10 rosszindulatú program magyarázata

A konfigurációs profil csak korlátozott módon képes megfertőzni az eszközt. Nem tudja megismételni önmagát, mint a vírus vagy féreg , és nem is rejtheti el magát a szeme elől, mint egy rootkit. Csak rosszindulatú szerverekre irányíthatja az eszközt, és rosszindulatú tanúsítványokat telepíthet. Ha eltávolítja a konfigurációs profilt, a káros változások törlődnek.

Telepített konfigurációs profilok kezelése

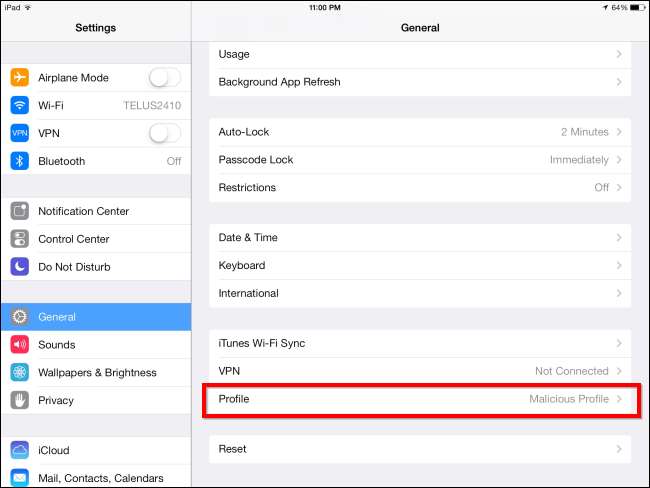

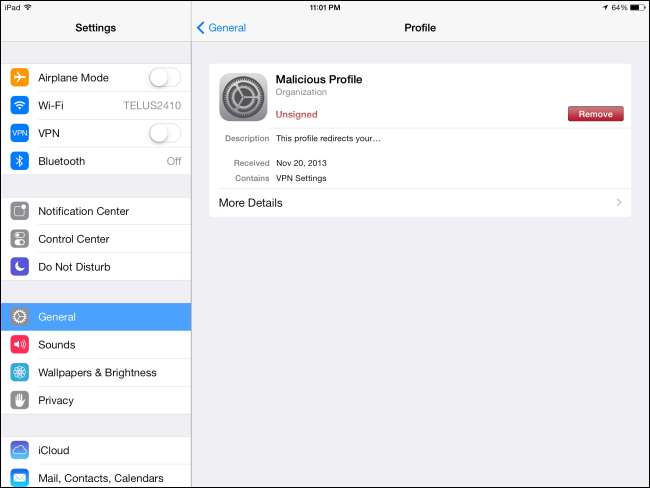

Megtekintheti, hogy van-e telepítve konfigurációs profilja, ha megnyitja az iPhone, iPad vagy iPod Touch készülék Beállítások alkalmazását, és megérinti az Általános kategóriát. A lista alján keresse meg a Profil opciót. Ha nem látja az Általános panelen, akkor nincsenek telepítve konfigurációs profilok.

Ha látja az opciót, megérintheti a telepített konfigurációs profilok megtekintéséhez, ellenőrzéséhez és eltávolíthatja azokat, amelyekre nincs szüksége.

A felügyelt iOS-eszközöket használó vállalkozások megakadályozhatják a felhasználókat, hogy további konfigurációs profilokat telepítsenek eszközeikre. A vállalkozások lekérdezhetik felügyelt eszközeiket is, hogy vannak-e további konfigurációs profilok telepítve, és távolról távolítsák el őket, ha szükséges. A felügyelt iOS-eszközöket használó vállalkozásoknak módjuk van annak biztosítására, hogy ezeket az eszközöket ne fertőzzék meg rosszindulatú konfigurációs profilok.

Ez inkább elméleti sebezhetőség, mivel nincs tudomásunk arról, hogy bárki aktívan kihasználná. Ennek ellenére ezt bizonyítja egyetlen eszköz sem teljesen biztonságos . Óvatosan kell eljárnia a potenciálisan káros dolgok letöltésekor és telepítésekor, függetlenül attól, hogy ezek futtatható programok a Windows rendszeren vagy konfigurációs profilok az iOS rendszeren.