IOS-ul Apple nu este nici pe departe la fel de vulnerabil la malware ca Windows, dar nu este complet impermeabil. „Profilurile de configurare” sunt o modalitate posibilă de a infecta un iPhone sau iPad doar descărcând un fișier și acceptând o solicitare.

Această vulnerabilitate nu este exploatată în lumea reală. Nu este ceva care ar trebui să vă îngrijoreze în mod deosebit, dar este un memento nicio platformă nu este complet sigură .

Ce este un profil de configurare?

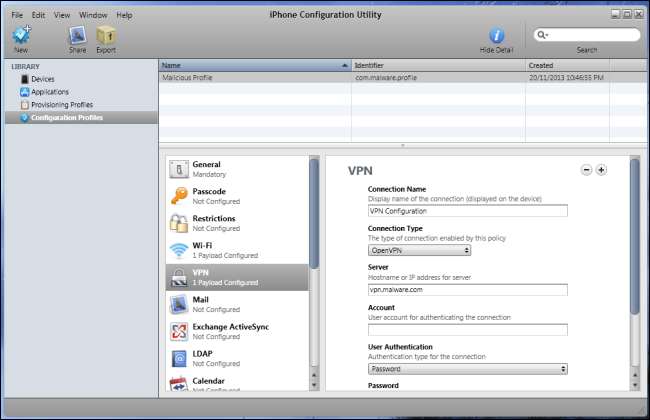

Profilurile de configurare sunt create cu Apple Configuration Utility pentru iPhone. Sunt destinate departamentelor IT și operatorilor de telefonie mobilă. Aceste fișiere au extensia de fișier .mobileconfig și sunt în esență o modalitate ușoară de distribuire a setărilor de rețea către dispozitivele iOS.

De exemplu, un profil de configurare poate conține Wi-Fi, VPN, e-mail, calendar și chiar setări de restricționare a codului de acces. Un departament IT poate distribui profilul de configurare angajaților săi, permițându-le să își configureze rapid dispozitivul pentru a se conecta la rețeaua corporativă și la alte servicii. Un operator de telefonie mobilă poate distribui un fișier de profil de configurare care conține setările pentru numele punctului de acces (APN), permițându-le utilizatorilor să configureze cu ușurință setările de date celulare pe dispozitivul lor fără a fi nevoie să introducă manual toate informațiile.

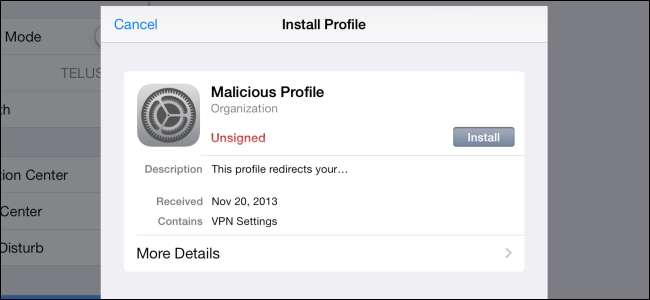

Până acum, bine. Cu toate acestea, o persoană rău intenționată ar putea crea teoretic propriile fișiere de profil de configurare și le poate distribui. Profilul ar putea configura dispozitivul pentru a utiliza un proxy rău intenționat sau VPN , permițând în mod eficient atacatorului să monitorizeze tot ce trece prin rețea și să redirecționeze dispozitivul către site-uri web de phishing sau pagini rău intenționate.

Profilurile de configurare ar putea fi folosite și pentru instalarea certificatelor. Dacă a fost instalat un certificat rău intenționat, atacatorul ar putea identifica în mod eficient site-uri web sigure, cum ar fi băncile.

Cum ar putea fi instalate profilurile de configurare

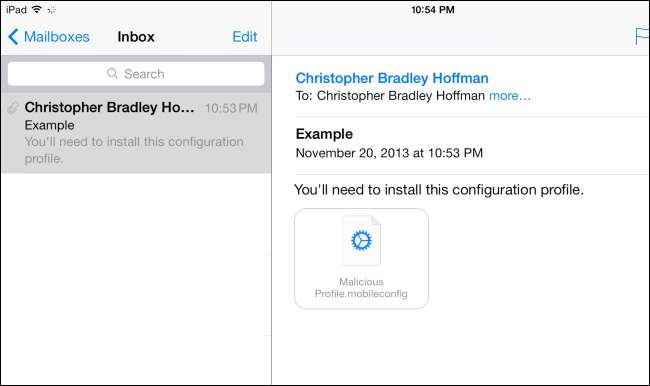

Profilurile de configurare pot fi distribuite în mai multe moduri diferite. Cele mai preocupante moduri sunt ca atașamente de e-mail și ca fișiere pe pagini web. Un atacator ar putea crea un e-mail de phishing (probabil un mesaj vizat pescuit cu sulita e-mail) încurajând angajații unei corporații să instaleze un profil de configurare rău intenționat atașat la e-mail. Sau, un atacator ar putea configura un site de phishing care încearcă să descarce un fișier de profil de configurare.

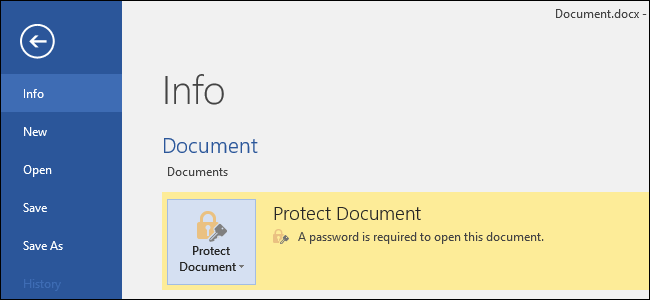

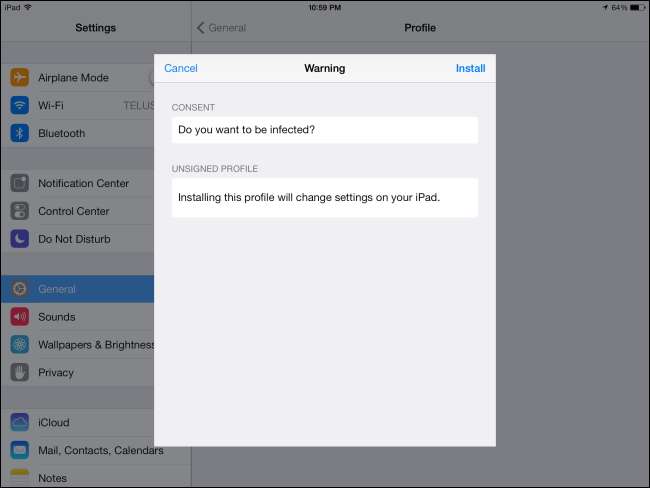

Când profilul de configurare este descărcat, iOS va afișa informații despre conținutul profilului și vă va întreba dacă doriți să îl instalați. Sunteți expus riscului numai dacă alegeți să descărcați și să instalați un profil de configurare rău intenționat. Desigur, multe computere din lumea reală sunt infectate deoarece utilizatorii sunt de acord să descarce și să ruleze fișiere rău intenționate.

LEGATE DE: Nu toți „virușii” sunt viruși: au fost explicați 10 termeni malware

Profilul de configurare poate infecta dispozitivul doar într-un mod limitat. Nu se poate reproduce ca un virus sau vierme , nici nu se poate ascunde de vedere ca un rootkit. Poate îndrepta dispozitivul numai către servere dăunătoare și poate instala certificate dăunătoare. Dacă profilul de configurare este eliminat, modificările dăunătoare vor fi șterse.

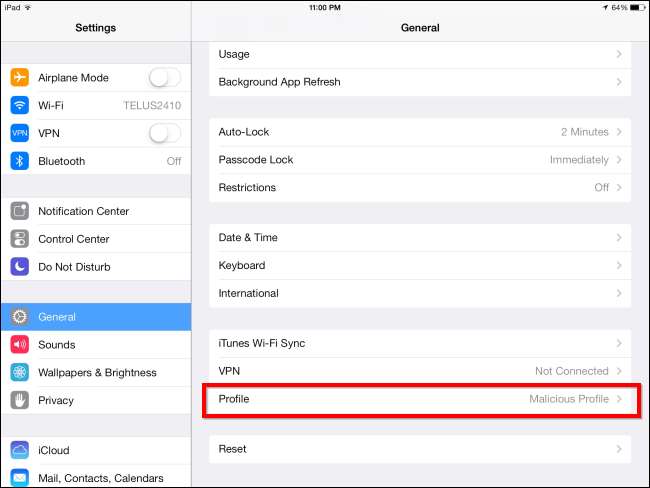

Gestionarea profilurilor de configurare instalate

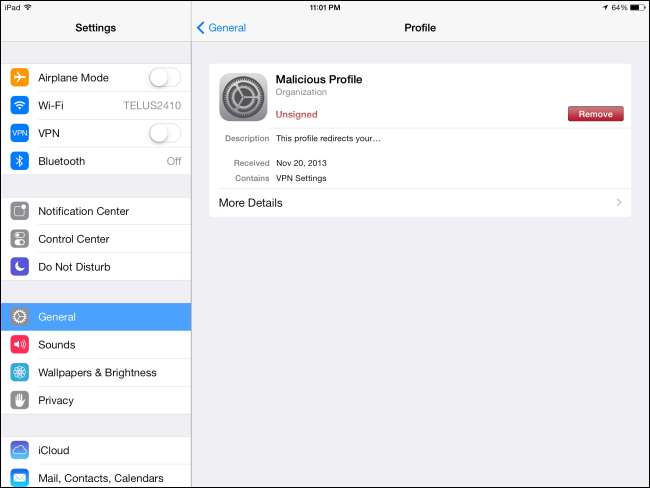

Puteți vedea dacă aveți profiluri de configurare instalate deschizând aplicația Setări de pe iPhone, iPad sau iPod Touch și atingând categoria General. Căutați opțiunea Profil în partea de jos a listei. Dacă nu îl vedeți în panoul General, nu aveți niciun profil de configurare instalat.

Dacă vedeți opțiunea, o puteți atinge pentru a vizualiza profilurile de configurare instalate, a le inspecta și a elimina orice nu aveți nevoie.

Întreprinderile care utilizează dispozitive iOS gestionate pot împiedica utilizatorii să instaleze profiluri de configurare suplimentare pe dispozitivele lor. Întreprinderile își pot interoga dispozitivele gestionate pentru a vedea dacă au instalate profiluri de configurare suplimentare și le pot elimina de la distanță, dacă este necesar. Întreprinderile care utilizează dispozitive iOS gestionate au o modalitate de a se asigura că aceste dispozitive nu sunt infectate de profiluri de configurare dăunătoare.

Aceasta este mai mult o vulnerabilitate teoretică, deoarece nu suntem conștienți de cineva care o exploatează în mod activ. Totuși, demonstrează asta niciun dispozitiv nu este complet sigur . Ar trebui să aveți grijă atunci când descărcați și instalați lucruri potențial dăunătoare, indiferent dacă sunt programe executabile pe Windows sau profiluri de configurare pe iOS.