Die meisten Leute scheinen jede Art von Malware als "Virus" zu bezeichnen, aber das ist technisch nicht korrekt. Sie haben wahrscheinlich von vielen weiteren Begriffen gehört, die über Viren hinausgehen: Malware, Wurm, Trojaner, Rootkit, Keylogger, Spyware und mehr. Aber was bedeuten all diese Begriffe?

Diese Begriffe werden nicht nur von Geeks verwendet. Sie finden ihren Weg in sogar Mainstream-Nachrichten über die neuesten Web-Sicherheitsprobleme und technischen Probleme. Wenn Sie sie verstehen, können Sie die Gefahren besser verstehen, von denen Sie gehört haben.

Malware

Das Wort "Malware" steht für "schädliche Software". Viele Menschen verwenden das Wort "Virus", um auf jede Art von schädlicher Software hinzuweisen, aber ein Virus ist eigentlich nur eine bestimmte Art von Malware. Das Wort "Malware" umfasst alle schädlichen Programme, einschließlich aller unten aufgeführten.

Virus

Beginnen wir mit Viren. Ein Virus ist eine Art von Malware, die sich selbst kopiert, indem sie andere Dateien infiziert, genau wie Viren in der realen Welt biologische Zellen infizieren und diese biologischen Zellen verwenden, um Kopien von sich selbst zu reproduzieren.

Ein Virus kann viele verschiedene Dinge tun - im Hintergrund zuschauen und Ihre Passwörter stehlen, Werbung anzeigen oder einfach Ihren Computer zum Absturz bringen - aber das Wichtigste, was ihn zu einem Virus macht, ist, wie er sich verbreitet. Wenn Sie einen Virus ausführen, infiziert er Programme auf Ihrem Computer. Wenn Sie das Programm auf einem anderen Computer ausführen, infiziert der Virus Programme auf diesem Computer usw. Beispielsweise kann ein Virus Programmdateien auf einem USB-Stick infizieren. Wenn die Programme auf diesem USB-Stick auf einem anderen Computer ausgeführt werden, wird der Virus auf dem anderen Computer ausgeführt und infiziert weitere Programmdateien. Das Virus wird sich auf diese Weise weiter verbreiten.

Wurm

Ein Wurm ähnelt einem Virus, verbreitet sich jedoch auf andere Weise. Anstatt Dateien zu infizieren und sich auf menschliche Aktivitäten zu verlassen, um diese Dateien zu verschieben und auf verschiedenen Systemen auszuführen, verbreitet sich ein Wurm von selbst über Computernetzwerke.

VERBUNDEN: Warum Windows mehr Viren hat als Mac und Linux

Zum Beispiel verbreiteten sich die Blaster- und Sasser-Würmer in den Tagen von Windows XP sehr schnell, weil Windows XP wurde nicht ordnungsgemäß gesichert und exponierte Systemdienste für das Internet. Der Wurm hat über das Internet auf diese Systemdienste zugegriffen, eine Sicherheitsanfälligkeit ausgenutzt und den Computer infiziert. Der Wurm verwendete dann den neuen infizierten Computer, um die Replikation selbst fortzusetzen. Solche Würmer sind weniger verbreitet, da Windows standardmäßig ordnungsgemäß durch eine Firewall geschützt ist. Würmer können sich jedoch auch auf andere Weise verbreiten, indem sie sich beispielsweise per Massen-E-Mail an jede E-Mail-Adresse im Adressbuch eines betroffenen Benutzers senden.

Wie ein Virus kann ein Wurm eine beliebige Anzahl anderer schädlicher Dinge tun, sobald er einen Computer infiziert. Der Schlüssel, der es zu einem Wurm macht, ist einfach, wie es sich selbst kopiert und verbreitet.

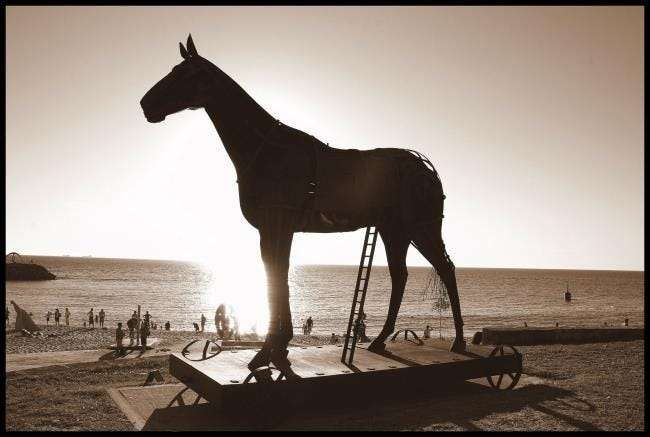

Trojaner (oder Trojanisches Pferd)

Ein Trojanisches Pferd oder Trojaner ist eine Art von Malware, die sich als legitime Datei tarnt. Wenn Sie das Programm herunterladen und ausführen, wird das Trojanische Pferd im Hintergrund ausgeführt, sodass Dritte auf Ihren Computer zugreifen können. Trojaner können dies aus einer Reihe von Gründen tun - um die Aktivitäten auf Ihrem Computer zu überwachen oder um Ihren Computer mit einem Botnetz zu verbinden. Trojaner können auch verwendet werden, um die Schleusen zu öffnen und viele andere Arten von Malware auf Ihren Computer herunterzuladen.

Der Schlüssel, der diese Art von Malware zu einem Trojaner macht, ist, wie sie ankommt. Es gibt vor, ein nützliches Programm zu sein, und wenn es ausgeführt wird, versteckt es sich im Hintergrund und ermöglicht böswilligen Personen den Zugriff auf Ihren Computer. Es ist nicht besessen davon, sich selbst in andere Dateien zu kopieren oder sich über das Netzwerk zu verbreiten, wie es Viren und Würmer sind. Beispielsweise kann eine Raubkopien-Software auf einer skrupellosen Website tatsächlich einen Trojaner enthalten.

Spyware

Spyware ist eine Art bösartiger Software, die Sie ohne Ihr Wissen ausspioniert. Je nach Spyware werden verschiedene Datentypen erfasst. Verschiedene Arten von Malware können als Spyware fungieren. In Trojanern ist möglicherweise bösartige Spyware enthalten, die Ihre Tastenanschläge ausspioniert, um beispielsweise Finanzdaten zu stehlen.

Weitere „legitime“ Spyware kann zusammen mit kostenloser Software gebündelt werden. Überwachen Sie einfach Ihre Webbrowsing-Gewohnheiten und laden Sie diese Daten auf Werbeserver hoch, damit der Entwickler der Software mit dem Verkauf seines Wissens über Ihre Aktivitäten Geld verdienen kann.

Adware

Adware wird häufig mit Spyware geliefert. Es handelt sich um jede Art von Software, die Werbung auf Ihrem Computer anzeigt. Programme, die Werbung im Programm selbst anzeigen, werden im Allgemeinen nicht als Malware eingestuft. Die Art von "Adware", die besonders bösartig ist, missbraucht den Zugriff auf Ihr System, um Anzeigen anzuzeigen, wenn dies nicht der Fall sein sollte. Beispielsweise kann eine schädliche Adware dazu führen, dass Popup-Werbung auf Ihrem Computer angezeigt wird, wenn Sie nichts anderes tun. Oder Adware kann beim Surfen im Internet zusätzliche Werbung in andere Webseiten einfügen.

Adware wird häufig mit Spyware kombiniert. Eine Malware überwacht möglicherweise Ihre Surfgewohnheiten und verwendet sie, um Ihnen gezieltere Anzeigen zu liefern. Adware ist unter Windows „sozial verträglicher“ als andere Arten von Malware, und möglicherweise wird Adware mit legitimen Programmen gebündelt. Zum Beispiel denken einige Leute darüber nach die Ask-Symbolleiste, die in der Java-Software von Oracle enthalten ist adware.

Keylogger

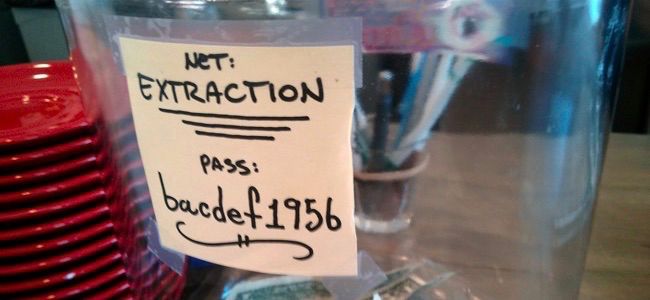

Ein Keylogger ist eine Art von Malware, die im Hintergrund ausgeführt wird und jeden Tastendruck aufzeichnet, den Sie ausführen. Diese Tastenanschläge können Benutzernamen, Kennwörter, Kreditkartennummern und andere vertrauliche Daten enthalten. Der Keylogger lädt diese Tastenanschläge dann höchstwahrscheinlich auf einen böswilligen Server hoch, wo sie analysiert werden können und die Benutzer die nützlichen Passwörter und Kreditkartennummern auswählen können.

Andere Arten von Malware können als Keylogger fungieren. Ein Virus, Wurm oder Trojaner kann beispielsweise als Keylogger fungieren. Keylogger können auch zu Überwachungszwecken von Unternehmen oder sogar eifersüchtigen Ehepartnern installiert werden.

Botnet, Bot

Ein Botnetz ist ein großes Netzwerk von Computern, die unter der Kontrolle des Botnetz-Erstellers stehen. Jeder Computer fungiert als "Bot", da er mit einer bestimmten Malware infiziert ist.

Sobald die Bot-Software den Computer infiziert, stellt sie eine Verbindung zu einer Art Steuerungsserver her und wartet auf Anweisungen des Erstellers des Botnetzes. Zum Beispiel kann ein Botnetz verwendet werden, um a zu initiieren DDoS-Angriff (Distributed Denial of Service) . Jeder Computer im Botnetz wird angewiesen, eine bestimmte Website oder einen bestimmten Server sofort mit Anfragen zu bombardieren. Diese Millionen von Anfragen können dazu führen, dass ein Server nicht mehr reagiert oder abstürzt.

Botnet-Ersteller verkaufen möglicherweise den Zugriff auf ihre Botnets, sodass andere böswillige Personen große Botnets für ihre Drecksarbeit verwenden können.

Rootkit

Ein Rootkit ist eine Art von Malware, die entwickelt wurde, um tief in Ihren Computer einzudringen und die Erkennung durch Sicherheitsprogramme und Benutzer zu vermeiden. Beispielsweise kann ein Rootkit vor den meisten Windows-Versionen geladen werden, sich tief im System vergraben und die Systemfunktionen so ändern, dass Sicherheitsprogramme es nicht erkennen können. Ein Rootkit kann sich vollständig verstecken und nicht im Windows-Task-Manager angezeigt werden.

Das Wichtigste, was eine Art von Malware zu einem Rootkit macht, ist, dass sie verstohlen ist und sich darauf konzentriert, sich zu verstecken, sobald sie eintrifft.

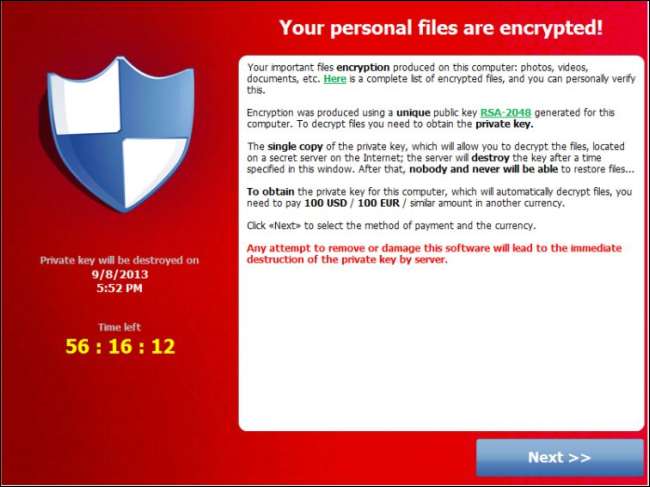

Ransomware

VERBUNDEN: So schützen Sie sich vor Ransomware (wie CryptoLocker und andere)

Ransomware ist eine ziemlich neue Art von Malware. Es hält Ihren Computer oder Ihre Dateien als Geiseln und verlangt eine Lösegeldzahlung. Einige Ransomware-Programme öffnen möglicherweise einfach eine Box und fragen nach Geld, bevor Sie Ihren Computer weiter verwenden können. Solche Eingabeaufforderungen können mit Antivirensoftware leicht beseitigt werden.

Schädlichere Malware wie CryptoLocker verschlüsselt Ihre Dateien buchstäblich und verlangt eine Zahlung, bevor Sie darauf zugreifen können. Solche Arten von Malware sind gefährlich, insbesondere wenn Sie keine Backups haben.

Die meiste Malware wird heutzutage mit Gewinn produziert, und Ransomware ist ein gutes Beispiel dafür. Ransomware möchte Ihren Computer nicht zum Absturz bringen und Ihre Dateien löschen, nur um Ihnen Probleme zu bereiten. Es möchte etwas als Geisel nehmen und eine schnelle Zahlung von Ihnen erhalten.

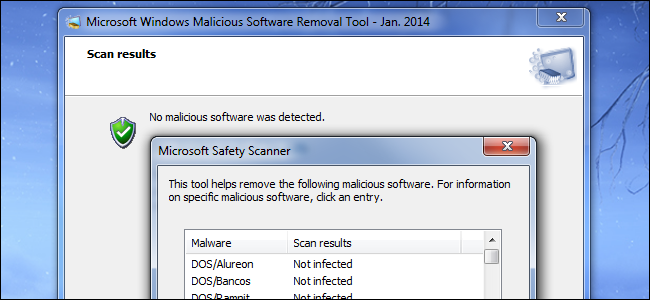

Warum heißt es überhaupt "Antivirensoftware"? Nun, die meisten Menschen betrachten das Wort "Virus" weiterhin als Synonym für Malware als Ganzes. Antivirensoftware schützt nicht nur vor Viren, sondern auch vor vielen Arten von Malware - mit Ausnahme von manchmal „potenziell unerwünschten Programmen“, die nicht immer schädlich, aber fast immer eine Nuance sind. Normalerweise erfordern diese separate Software, um zu bekämpfen.

Bildnachweis: Marcelo Alves auf Flickr , Tama Leaver auf Flickr , Szilard Mihaly auf Flickr