IOS від Apple не настільки вразлива до шкідливих програм, як Windows, але вона не є абсолютно непроникною. “Конфігураційні профілі” - це один із можливих способів заразити iPhone або iPad, просто завантаживши файл і погодившись на запит.

Ця вразливість не використовується в реальному світі. Це не те, про що слід особливо турбуватися, але це нагадування жодна платформа не є повністю безпечною .

Що таке профіль конфігурації?

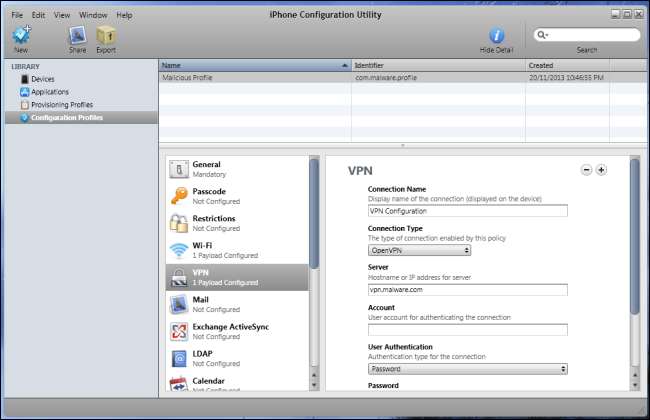

Профілі конфігурації створюються за допомогою Apple iPhone Configuration Utility. Вони призначені для ІТ-відділів та стільникових операторів. Ці файли мають розширення .mobileconfig і, по суті, є простим способом розповсюдження мережевих налаштувань на пристроях iOS.

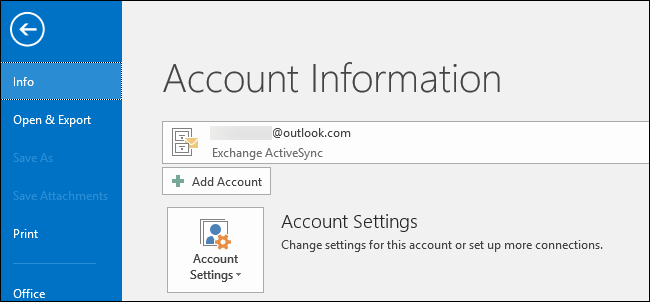

Наприклад, профіль конфігурації може містити Wi-Fi, VPN, електронну пошту, календар і навіть параметри обмеження пароля. ІТ-відділ може поширювати профіль конфігурації серед своїх співробітників, дозволяючи їм швидко налаштувати свій пристрій для підключення до корпоративної мережі та інших служб. Стільниковий оператор може поширювати файл профілю конфігурації, що містить налаштування його імені точки доступу (APN), що дозволяє користувачам легко налаштовувати параметри стільникових даних на своєму пристрої без необхідності вводити всю інформацію вручну.

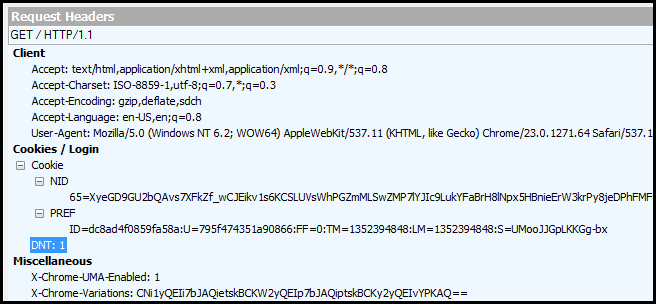

Все йде нормально. Однак зловмисна людина теоретично може створити власні файли профілю конфігурації та розповсюдити їх. Профіль може налаштувати пристрій на використання зловмисного проксі-сервера або VPN , ефективно дозволяючи зловмиснику контролювати все, що відбувається в мережі, і перенаправляти пристрій на фішингові веб-сайти або шкідливі сторінки.

Профілі конфігурації також можна використовувати для встановлення сертифікатів. Якщо було встановлено шкідливий сертифікат, зловмисник міг ефективно видавати себе за захищені веб-сайти, такі як банки.

Як можна було встановити профілі конфігурації

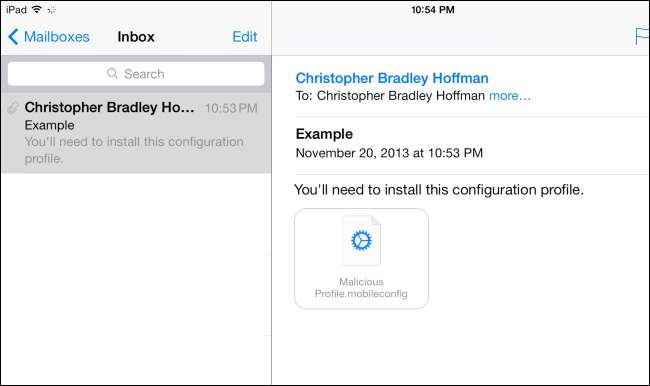

Профілі конфігурації можна розподілити різними способами. Найбільш стурбовані способи - це вкладення електронної пошти та файли на веб-сторінках. Зловмисник може створити фішинг-лист (можливо, цільовий списа-фішинг електронної пошти), що заохочує співробітників корпорації встановити шкідливий профіль конфігурації, прикріплений до електронного листа. Або зловмисник може створити фішинг-сайт, який намагається завантажити файл профілю конфігурації.

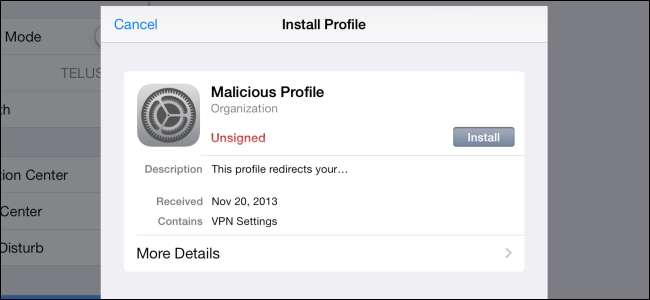

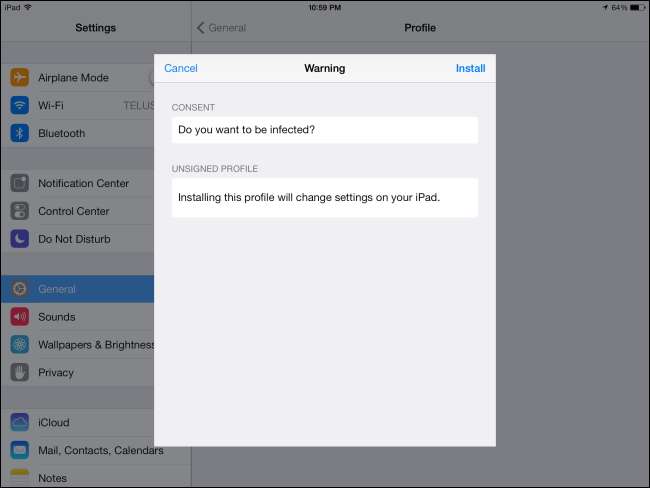

Після завантаження профілю конфігурації iOS відобразить інформацію про вміст профілю та запитає вас, чи хочете ви його встановити. Ви ризикуєте лише в тому випадку, якщо вирішите завантажити та встановити зловмисний профіль конфігурації. Звичайно, багато комп’ютерів у реальному світі заражені, оскільки користувачі погоджуються завантажувати та запускати шкідливі файли.

ПОВ'ЯЗАНІ: Не всі "віруси" є вірусами: пояснено 10 термінів щодо шкідливого програмного забезпечення

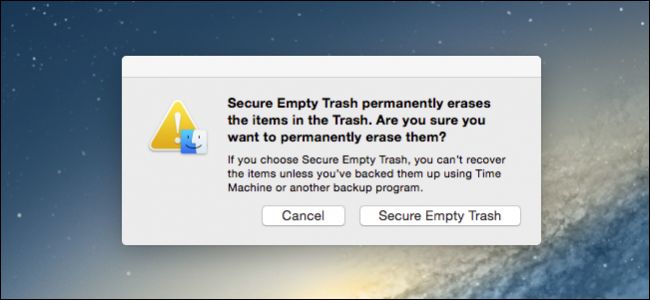

Профіль конфігурації може заразити пристрій лише обмежено. Він не може повторити себе як вірус або глист , і він не може сховатися від очей, як руткіт. Він може лише спрямовувати пристрій на шкідливі сервери та встановлювати шкідливі сертифікати. Якщо профіль конфігурації буде видалено, шкідливі зміни будуть стерті.

Керування встановленими профілями конфігурації

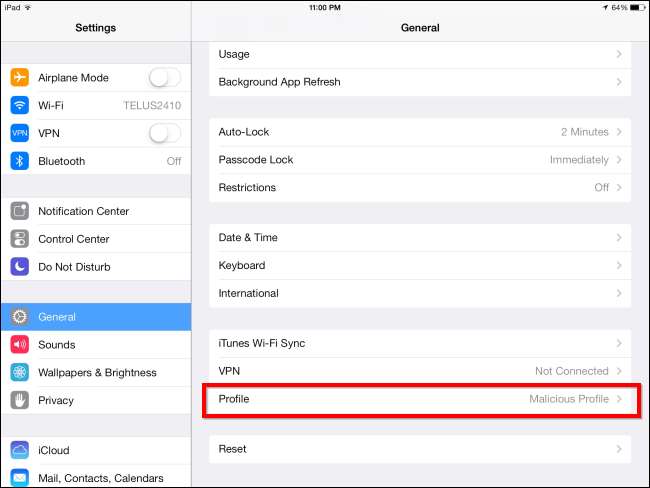

Ви можете перевірити, чи встановлені вам будь-які конфігураційні профілі, відкривши програму Налаштування на вашому iPhone, iPad або iPod Touch і торкнувшись категорії Загальні. Шукайте варіант профілю внизу списку. Якщо ви не бачите цього на загальній панелі, у вас не встановлено жодного профілю конфігурації.

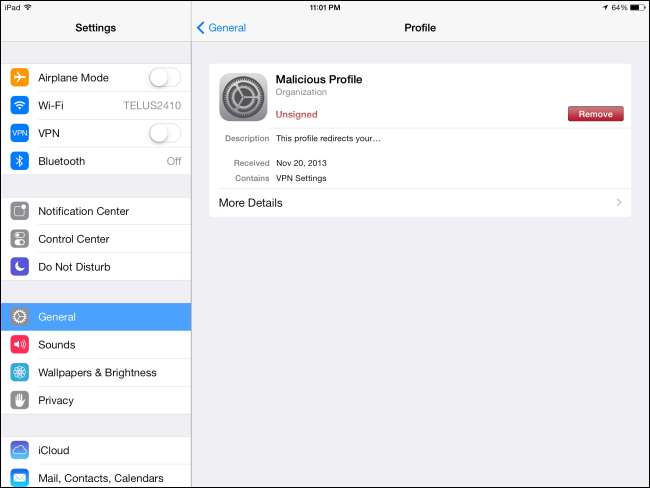

Якщо опція відображається, ви можете торкнутися її, щоб переглянути встановлені профілі конфігурації, перевірити їх та видалити всі непотрібні.

Підприємства, що використовують керовані пристрої iOS, можуть заборонити користувачам встановлювати додаткові профілі конфігурації на своїх пристроях. Підприємства можуть також запитати свої керовані пристрої, щоб перевірити, чи встановлені додаткові профілі конфігурації, і видалити їх віддалено, якщо це необхідно. Підприємства, які використовують керовані пристрої iOS, мають спосіб забезпечити, щоб ці пристрої не заражалися зловмисними профілями конфігурації.

Це більше теоретична вразливість, оскільки ми не знаємо, щоб хтось активно її використовував. Проте це демонструє це жоден пристрій не є повністю захищеним . Ви повинні бути обережними під час завантаження та встановлення потенційно шкідливих речей, будь то виконувані програми в Windows або профілі конфігурації на iOS.