Applen iOS ei ole läheskään yhtä haavoittuva haittaohjelmille kuin Windows, mutta se ei ole täysin läpäisemätön. "Kokoonpanoprofiilit" ovat yksi mahdollinen tapa tartuttaa iPhone tai iPad vain lataamalla tiedosto ja hyväksymällä kehote.

Tätä haavoittuvuutta ei hyödynnetä todellisessa maailmassa. Se ei ole asia, josta sinun pitäisi olla erityisen huolissasi, mutta se on muistutus siitä mikään alusta ei ole täysin turvallinen .

Mikä on kokoonpanoprofiili?

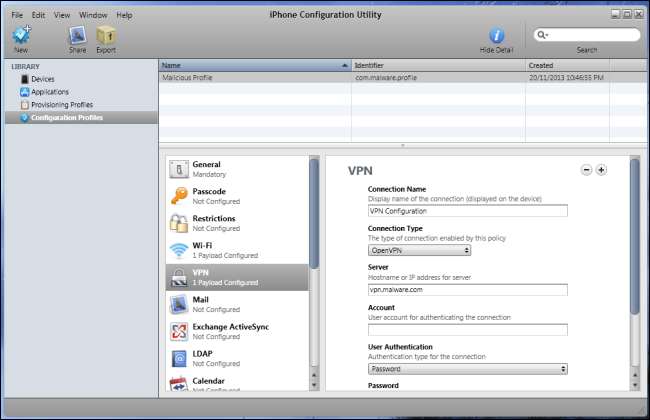

Kokoonpanoprofiilit luodaan Applen iPhonen määritysapuohjelmalla. Ne on tarkoitettu IT-osastoille ja matkapuhelinoperaattoreille. Näillä tiedostoilla on .mobileconfig-tiedostotunniste ja ne ovat pohjimmiltaan helppo tapa jakaa verkkoasetuksia iOS-laitteille.

Konfigurointiprofiili voi esimerkiksi sisältää Wi-Fi-, VPN-, sähköposti-, kalenteri- ja jopa pääsykoodirajoitusasetukset. IT-osasto voi jakaa kokoonpanoprofiilin työntekijöilleen, jolloin he voivat määrittää laitteen nopeasti muodostamaan yhteyden yritysverkkoon ja muihin palveluihin. Matkapuhelinoperaattori voisi jakaa kokoonpanoprofiilitiedoston, joka sisältää sen tukiaseman nimen (APN) asetukset, jolloin käyttäjät voivat helposti määrittää laitteensa matkapuhelindata-asetukset tarvitsematta syöttää kaikkia tietoja manuaalisesti.

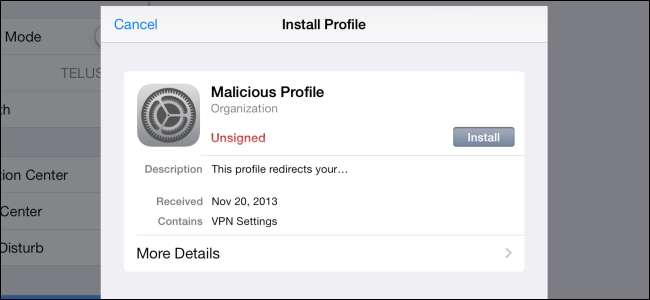

Toistaiseksi niin hyvä. Haitallinen henkilö voisi kuitenkin teoriassa luoda omat määritystiedostotiedostot ja levittää niitä. Profiili voi määrittää laitteen käyttämään haitallista välityspalvelinta tai VPN , jolloin hyökkääjä voi tehokkaasti tarkkailla kaikkea verkon kautta kulkevaa ja ohjata laitteen verkkourkintasivustoille tai haitallisille sivuille.

Konfigurointiprofiileja voidaan käyttää myös varmenteiden asentamiseen. Jos haitallinen varmenne asennettiin, hyökkääjä voisi tehokkaasti esiintyä turvallisina verkkosivustoina, kuten pankkeina.

Kuinka kokoonpanoprofiilit voidaan asentaa

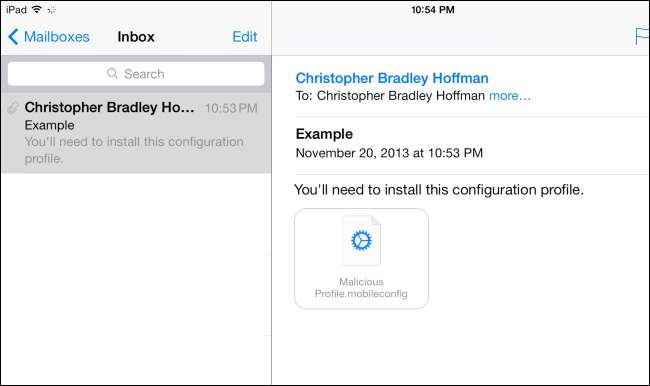

Kokoonpanoprofiilit voidaan jakaa monella eri tavalla. Eniten huolestuttavia tapoja ovat sähköpostin liitetiedostot ja tiedostot verkkosivuilla. Hyökkääjä voi luoda verkkourkintasähköpostin (todennäköisesti kohdistettu keihäs-phishing sähköposti) yrityksen työntekijöiden kannustaminen asentamaan sähköpostiviestiin liitetty haitallinen kokoonpanoprofiili. Tai hyökkääjä voi perustaa tietojenkalastelusivuston, joka yrittää ladata kokoonpanoprofiilitiedoston.

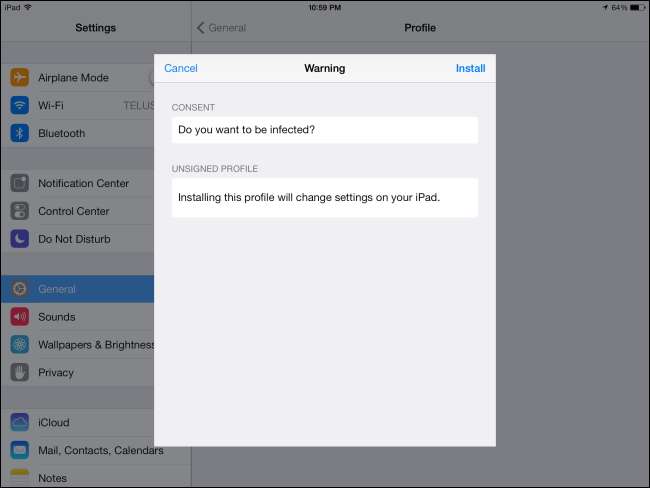

Kun määritysprofiili on ladattu, iOS näyttää tietoja profiilin sisällöstä ja kysyy, haluatko asentaa sen. Olet vaarassa vain, jos päätät ladata ja asentaa haitallisen kokoonpanoprofiilin. Tietysti monet tosielämän tietokoneet ovat saaneet tartunnan, koska käyttäjät suostuvat lataamaan ja suorittamaan haitallisia tiedostoja.

LIITTYVÄT: Kaikki "virukset" eivät ole viruksia: 10 haittaohjelmatermiä on selitetty

Kokoonpanoprofiili voi tartuttaa laitteen vain rajoitetusti. Se ei voi toistaa itseään kuin virus tai mato , eikä se voi myöskään piiloutua näkymästä kuin rootkit. Se voi osoittaa laitteen vain haitallisiin palvelimiin ja asentaa haitallisia varmenteita. Jos kokoonpanoprofiili poistetaan, haitalliset muutokset poistetaan.

Asennettujen kokoonpanoprofiilien hallinta

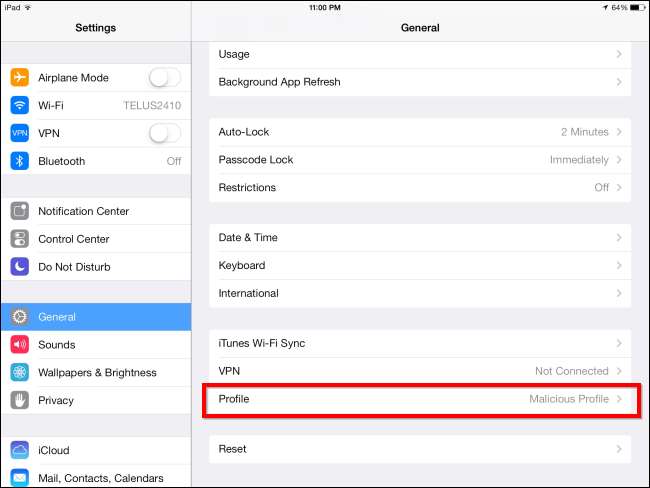

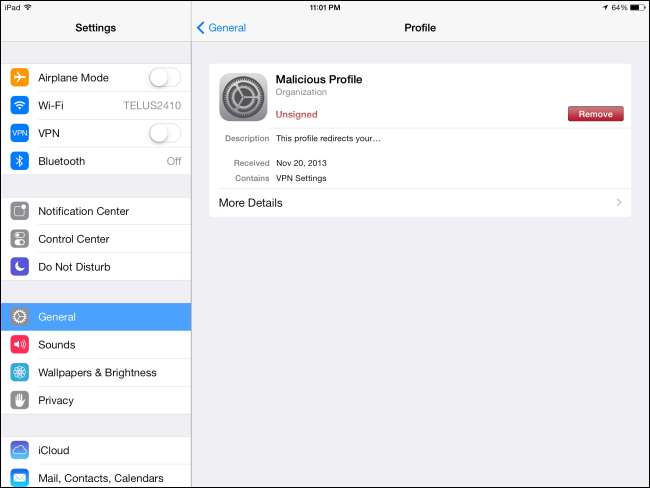

Voit tarkistaa, onko sinulla asennuskokoonpanoprofiileja avaamalla Asetukset-sovellus iPhonessa, iPadissa tai iPod Touchissa ja napauttamalla Yleinen-luokkaa. Etsi Profiili-vaihtoehto luettelon alaosasta. Jos et näe sitä Yleiset-ruudussa, sinulla ei ole kokoonpanoprofiileja asennettuna.

Jos näet vaihtoehdon, voit napauttaa sitä nähdäksesi asennetut kokoonpanoprofiilit, tarkastamalla ne ja poistamalla kaikki tarpeettomat.

Hallittuja iOS-laitteita käyttävät yritykset voivat estää käyttäjiä asentamasta laitteisiinsa uusia kokoonpanoprofiileja. Yritykset voivat myös kysyä hallituilta laitteilta, onko niillä asennettu muita kokoonpanoprofiileja, ja poistaa ne tarvittaessa etänä. Hallinnoituja iOS-laitteita käyttävillä yrityksillä on tapa varmistaa, etteivät haitalliset kokoonpanoprofiilit saa tartunnan näihin laitteisiin.

Tämä on enemmän teoreettinen haavoittuvuus, koska emme ole tietoisia siitä, että kukaan hyödyntäisi sitä aktiivisesti. Silti se osoittaa sen mikään laite ei ole täysin turvallinen . Ole varovainen, kun lataat ja asennat mahdollisesti haitallisia asioita, olivatpa ne suoritettavia ohjelmia Windowsissa tai määritysprofiileja iOS: ssä.