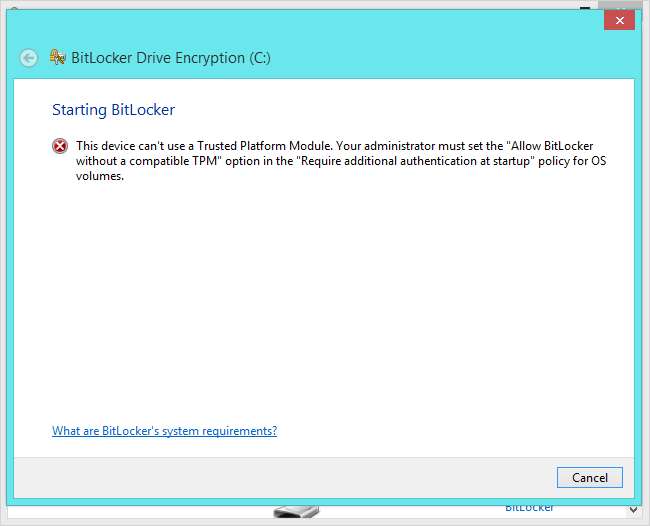

BitLocker-diskkryptering kräver normalt en TPM på Windows. Microsofts EFS-kryptering kan aldrig använda en TPM. Den nya "Enhetskryptering" -funktion i Windows 10 och 8.1 kräver också ett modernt TPM, varför det bara är aktiverat på ny hårdvara. Men vad är en TPM?

TPM står för "Trusted Platform Module". Det är ett chip på datorns moderkort som hjälper till att aktivera manipuleringsresistent kryptering med full disk utan att kräva extremt långa lösenfraser.

Vad är det, exakt?

RELATERAD: Så här ställer du in BitLocker-kryptering i Windows

TPM är ett chip som ingår i datorns moderkort - om du köpte en hylla-dator löds den på moderkortet. Om du byggde din egen dator kan du köp en som tilläggsmodul om ditt moderkort stöder det. TPM genererar krypteringsnycklar och håller en del av nyckeln för sig själv. Så om du använder BitLocker-kryptering eller enhetskryptering på en dator med TPM lagras en del av nyckeln i själva TPM, snarare än bara på skivan. Det betyder att en angripare inte bara kan ta bort enheten från datorn och försöka få åtkomst till dess filer någon annanstans.

Detta chip ger maskinvarubaserad autentisering och detektering av manipulering, så en angripare kan inte försöka ta bort chipet och placera det på ett annat moderkort, eller manipulera moderkortet själv för att försöka kringgå krypteringen - åtminstone i teorin.

Kryptering, Kryptering, Kryptering

För de flesta är kryptering det mest relevanta användningsfallet här. Moderna versioner av Windows använder TPM transparent. Logga bara in med ett Microsoft-konto på en modern dator som levereras med "enhetskryptering" aktiverad och den använder kryptering. Aktivera BitLocker-diskkryptering och Windows använder en TPM för att lagra krypteringsnyckeln.

Du får normalt bara tillgång till en krypterad enhet genom att skriva ditt Windows-inloggningslösenord, men det är skyddat med en längre krypteringsnyckel än så. Den krypteringsnyckeln lagras delvis i TPM, så du behöver faktiskt ditt Windows-inloggningslösenord och samma dator som enheten är från för att få åtkomst. Det är därför "återställningsnyckeln" för BitLocker är ganska längre - du behöver den längre återställningsnyckeln för att komma åt dina data om du flyttar enheten till en annan dator.

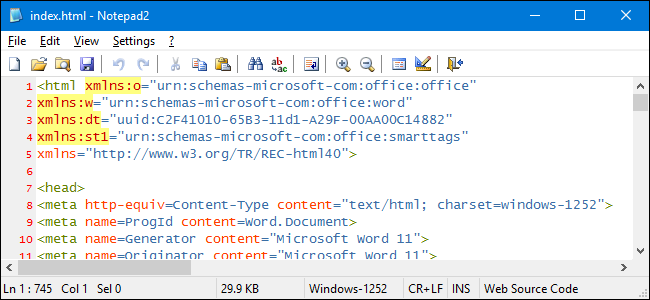

Detta är en anledning till att den äldre Windows EFS-krypteringstekniken inte är lika bra. Det har inget sätt att lagra krypteringsnycklar i en TPM. Det betyder att den måste lagra sina krypteringsnycklar på hårddisken och gör den mycket mindre säker. BitLocker kan fungera på enheter utan TPM, men Microsoft gick ut ur sitt sätt att dölja detta alternativ för att betona hur viktigt en TPM är för säkerheten.

Varför TrueCrypt undvikit TPM

RELATERAD: 3 alternativ till det nu nedlagda TrueCrypt för dina krypteringsbehov

Naturligtvis är en TPM inte det enda fungerande alternativet för skivkryptering. TrueCrypt's FAQ - som nu tagits bort - brukade betona varför TrueCrypt inte använde och aldrig skulle använda TPM. Det slog TPM-baserade lösningar som en falsk känsla av säkerhet. Naturligtvis anger TrueCrypts webbplats nu att TrueCrypt i sig är sårbart och rekommenderar att du använder BitLocker - som använder TPM - istället. Så det är lite av en förvirrande röra i TrueCrypt-land .

Detta argument finns dock fortfarande på VeraCrypt webbplats. VeraCrypt är en aktiv gaffel av TrueCrypt. VeraCrypt's FAQ insisterar på att BitLocker och andra verktyg som är beroende av TPM använder det för att förhindra attacker som kräver att en angripare har administratörsbehörighet eller har fysisk åtkomst till en dator. "Det enda som TPM nästan garanterat ger är en falsk känsla av säkerhet", säger FAQ. Det står att en TPM i bästa fall är ”överflödig”.

Det finns lite sanning i detta. Ingen säkerhet är helt absolut. En TPM är utan tvekan mer en bekvämhetsfunktion. Genom att lagra krypteringsnycklarna i hårdvara kan en dator automatiskt dekryptera enheten eller dekryptera den med ett enkelt lösenord. Det är säkrare än att bara lagra den nyckeln på disken, eftersom en angripare inte bara kan ta bort disken och sätta in den i en annan dator. Det är knutet till den specifika hårdvaran.

I slutändan är en TPM inte något du måste tänka mycket på. Din dator har antingen en TPM eller inte - och det kommer vanliga datorer i allmänhet att göra. Krypteringsverktyg som Microsofts BitLocker och "enhetskryptering" använder automatiskt en TPM för att kryptera dina filer transparent. Det är bättre än att inte använda någon kryptering alls, och det är bättre än att bara lagra krypteringsnycklarna på disken, som Microsofts EFS (Encrypting File System) gör.

När det gäller TPM vs. icke-TPM-baserade lösningar eller BitLocker vs. TrueCrypt och liknande lösningar - ja, det är ett komplicerat ämne som vi inte är riktigt kvalificerade att ta upp här.

Bildkredit: Paolo Attivissimo på Flickr