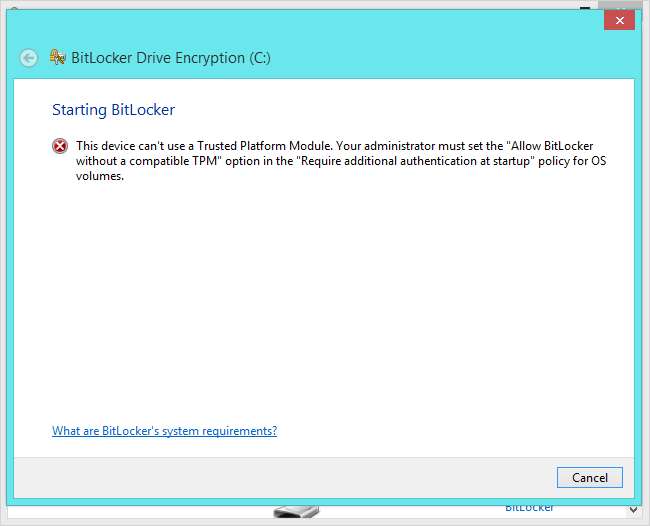

BitLocker-diskkryptering krever vanligvis en TPM på Windows. Microsofts EFS-kryptering kan aldri bruke en TPM. Den nye "Enhetskryptering" -funksjon på Windows 10 og 8.1 krever også en moderne TPM, og derfor er den bare aktivert på ny maskinvare. Men hva er en TPM?

TPM står for “Trusted Platform Module”. Det er en brikke på datamaskinens hovedkort som hjelper til med å muliggjøre manipuleringsbestandig kryptering med full disk uten å kreve ekstremt lange passfraser.

Hva er det, akkurat?

I SLEKT: Hvordan sette opp BitLocker-kryptering på Windows

TPM er en brikke som er en del av datamaskinens hovedkort - hvis du kjøpte en hylle-PC, er den loddet på hovedkortet. Hvis du bygde din egen datamaskin, kan du kjøp en som tilleggsmodul hvis hovedkortet ditt støtter det. TPM genererer krypteringsnøkler, og holder en del av nøkkelen for seg selv. Så hvis du bruker BitLocker-kryptering eller enhetskryptering på en datamaskin med TPM, er en del av nøkkelen lagret i selve TPM, i stedet for bare på disken. Dette betyr at en angriper ikke bare kan fjerne stasjonen fra datamaskinen og prøve å få tilgang til filene andre steder.

Denne brikken gir maskinvarebasert autentisering og sabotasjegjenkjenning, slik at en angriper ikke kan prøve å fjerne brikken og plassere den på et annet hovedkort, eller tukle med hovedkortet selv for å forsøke å omgå krypteringen - i det minste i teorien.

Kryptering, Kryptering, Kryptering

For de fleste vil kryptering være den mest relevante brukssaken her. Moderne versjoner av Windows bruker TPM transparent. Bare logg på med en Microsoft-konto på en moderne PC som leveres med "enhetskryptering" aktivert, og den bruker kryptering. Aktiver BitLocker-diskkryptering, og Windows bruker TPM til å lagre krypteringsnøkkelen.

Du får vanligvis bare tilgang til en kryptert stasjon ved å skrive inn Windows-påloggingspassordet ditt, men det er beskyttet med en lengre krypteringsnøkkel enn det. Den krypteringsnøkkelen er delvis lagret i TPM, så du trenger faktisk Windows-påloggingspassordet og den samme datamaskinen stasjonen er fra for å få tilgang. Derfor er “gjenopprettingsnøkkelen” for BitLocker ganske lengre - du trenger den lengre gjenopprettingsnøkkelen for å få tilgang til dataene dine hvis du flytter stasjonen til en annen datamaskin.

Dette er en grunn til at den eldre Windows EFS-krypteringsteknologien ikke er like god. Det har ingen måte å lagre krypteringsnøkler i en TPM. Det betyr at den må lagre krypteringsnøklene på harddisken, og gjør den mye mindre sikker. BitLocker kan fungere på stasjoner uten TPM, men Microsoft gikk ut av deres måte å skjule dette alternativet for å understreke hvor viktig en TPM er for sikkerhet.

Hvorfor TrueCrypt Shunned TPM-er

I SLEKT: 3 alternativer til den nå nedlagte TrueCrypt for dine krypteringsbehov

Selvfølgelig er en TPM ikke det eneste brukbare alternativet for diskkryptering. Vanlige spørsmål om TrueCrypt - nå fjernet - pleide å understreke hvorfor TrueCrypt ikke brukte og aldri ville bruke TPM. Det smalt TPM-baserte løsninger som en falsk følelse av sikkerhet. Selvfølgelig sier TrueCrypt sitt nettsted nå at TrueCrypt i seg selv er sårbart og anbefaler at du bruker BitLocker - som bruker TPM-er - i stedet. Så det er litt forvirrende rot i TrueCrypt-land .

Dette argumentet er fremdeles tilgjengelig på VeraCrypt-nettstedet. VeraCrypt er en aktiv gaffel av TrueCrypt. Vanlige spørsmål om VeraCrypt insisterer på at BitLocker og andre verktøy som er avhengige av TPM, bruker det for å forhindre angrep som krever at en angriper har administratortilgang, eller har fysisk tilgang til en datamaskin. "Det eneste som TPM nesten garantert gir, er en falsk følelse av sikkerhet," sier FAQ. Det står at en TPM i beste fall er "overflødig".

Det er litt sannhet i dette. Ingen sikkerhet er helt absolutt. En TPM er uten tvil mer en praktisk funksjon. Når du lagrer krypteringsnøklene i maskinvaren, kan en datamaskin automatisk dekryptere stasjonen, eller dekryptere den med et enkelt passord. Det er sikrere enn å bare lagre den nøkkelen på disken, ettersom en angriper ikke bare kan fjerne disken og sette den inn i en annen datamaskin. Den er knyttet til den spesifikke maskinvaren.

Til slutt er ikke en TPM noe du må tenke på mye. Datamaskinen din har enten en TPM eller ikke - og moderne datamaskiner vil generelt gjøre det. Krypteringsverktøy som Microsofts BitLocker og "enhetskryptering" bruker automatisk en TPM for å kryptere filene dine transparent. Det er bedre enn ikke å bruke kryptering i det hele tatt, og det er bedre enn å bare lagre krypteringsnøklene på disken, slik Microsofts EFS (Encrypting File System) gjør.

Så langt som TPM vs. ikke-TPM-baserte løsninger, eller BitLocker vs. TrueCrypt og lignende løsninger - vel, det er et komplisert tema vi egentlig ikke er kvalifiserte til å ta opp her.

Bildekreditt: Paolo Attivissimo på Flickr