BitLocker-Festplattenverschlüsselung erfordert normalerweise ein TPM unter Windows. Microsoft EFS-Verschlüsselung kann niemals ein TPM verwenden. Das neue Funktion "Geräteverschlüsselung" unter Windows 10 und 8.1 erfordert außerdem ein modernes TPM, weshalb es nur auf neuer Hardware aktiviert ist. Aber was ist ein TPM?

TPM steht für "Trusted Platform Module". Es handelt sich um einen Chip auf dem Motherboard Ihres Computers, der eine manipulationssichere Verschlüsselung der gesamten Festplatte ermöglicht, ohne dass extrem lange Passphrasen erforderlich sind.

Was ist es genau?

VERBUNDEN: So richten Sie die BitLocker-Verschlüsselung unter Windows ein

Das TPM ist ein Chip, der Teil des Motherboards Ihres Computers ist. Wenn Sie einen handelsüblichen PC gekauft haben, wird er auf das Motherboard gelötet. Wenn Sie Ihren eigenen Computer gebaut haben, können Sie Kaufen Sie eines als Zusatzmodul wenn Ihr Motherboard dies unterstützt. Das TPM generiert Verschlüsselungsschlüssel, wobei ein Teil des Schlüssels für sich bleibt. Wenn Sie also die BitLocker-Verschlüsselung oder Geräteverschlüsselung auf einem Computer mit TPM verwenden, wird ein Teil des Schlüssels im TPM selbst und nicht nur auf der Festplatte gespeichert. Dies bedeutet, dass ein Angreifer das Laufwerk nicht einfach vom Computer entfernen und versuchen kann, an anderer Stelle auf seine Dateien zuzugreifen.

Dieser Chip bietet hardwarebasierte Authentifizierung und Manipulationserkennung, sodass ein Angreifer nicht versuchen kann, den Chip zu entfernen und auf einem anderen Motherboard zu platzieren, oder das Motherboard selbst manipulieren kann, um zu versuchen, die Verschlüsselung zu umgehen - zumindest theoretisch.

Verschlüsselung, Verschlüsselung, Verschlüsselung

Für die meisten Menschen ist die Verschlüsselung der relevanteste Anwendungsfall. Moderne Windows-Versionen verwenden das TPM transparent. Melden Sie sich einfach mit einem Microsoft-Konto auf einem modernen PC an, der mit aktivierter "Geräteverschlüsselung" ausgeliefert wird und Verschlüsselung verwendet. Wenn Sie die BitLocker-Festplattenverschlüsselung aktivieren, verwendet Windows ein TPM zum Speichern des Verschlüsselungsschlüssels.

Normalerweise erhalten Sie nur Zugriff auf ein verschlüsseltes Laufwerk, indem Sie Ihr Windows-Anmeldekennwort eingeben. Es ist jedoch mit einem längeren Verschlüsselungsschlüssel geschützt. Dieser Verschlüsselungsschlüssel ist teilweise im TPM gespeichert, sodass Sie tatsächlich Ihr Windows-Anmeldekennwort und denselben Computer benötigen, von dem das Laufwerk stammt, um Zugriff zu erhalten. Aus diesem Grund ist der "Wiederherstellungsschlüssel" für BitLocker etwas länger. Sie benötigen diesen längeren Wiederherstellungsschlüssel, um auf Ihre Daten zugreifen zu können, wenn Sie das Laufwerk auf einen anderen Computer verschieben.

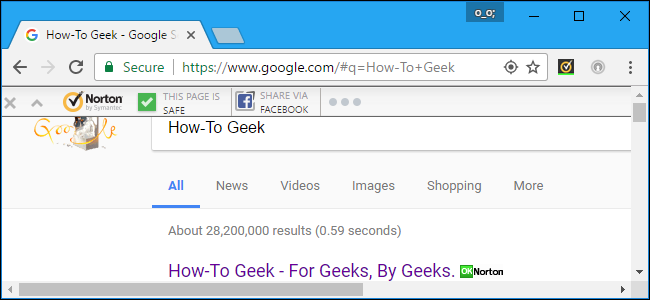

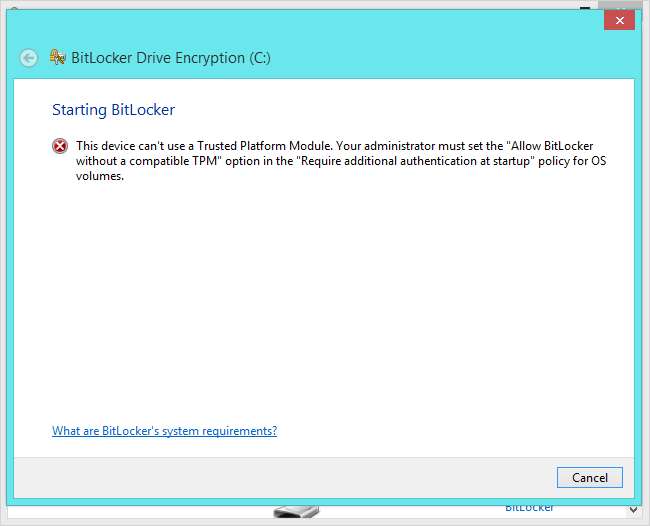

Dies ist ein Grund, warum die ältere Windows EFS-Verschlüsselungstechnologie nicht so gut ist. Es gibt keine Möglichkeit, Verschlüsselungsschlüssel in einem TPM zu speichern. Das bedeutet, dass es seine Verschlüsselungsschlüssel auf der Festplatte speichern muss, und macht es viel weniger sicher. BitLocker kann auf Laufwerken ohne TPMs funktionieren, aber Microsoft hat alles daran gesetzt, diese Option auszublenden, um hervorzuheben, wie wichtig ein TPM für die Sicherheit ist.

Warum TrueCrypt TPMs meidet?

VERBUNDEN: 3 Alternativen zu TrueCrypt für Ihre Verschlüsselungsanforderungen

Natürlich ist ein TPM nicht die einzige praktikable Option für die Festplattenverschlüsselung. In den FAQ von TrueCrypt, die jetzt entfernt wurden, wurde betont, warum TrueCrypt kein TPM verwendet hat und niemals verwenden würde. TPM-basierte Lösungen wurden als falsches Sicherheitsgefühl eingestuft. Auf der TrueCrypt-Website wird nun natürlich angegeben, dass TrueCrypt selbst anfällig ist, und es wird empfohlen, stattdessen BitLocker zu verwenden, der TPMs verwendet. Damit Es ist ein bisschen verwirrend in TrueCrypt .

Dieses Argument ist jedoch weiterhin auf der VeraCrypt-Website verfügbar. VeraCrypt ist eine aktive Abzweigung von TrueCrypt. Häufig gestellte Fragen zu VeraCrypt besteht darauf, dass BitLocker und andere Dienstprogramme, die auf TPM basieren, es verwenden, um Angriffe zu verhindern, bei denen ein Angreifer Administratorzugriff oder physischen Zugriff auf einen Computer haben muss. "Das einzige, was TPM fast garantiert bietet, ist ein falsches Sicherheitsgefühl", heißt es in den FAQ. Es heißt, dass ein TPM bestenfalls „redundant“ ist.

Das ist ein bisschen wahr. Keine Sicherheit ist absolut. Ein TPM ist wohl eher eine Komfortfunktion. Durch das Speichern der Verschlüsselungsschlüssel in der Hardware kann ein Computer das Laufwerk automatisch oder mit einem einfachen Kennwort entschlüsseln. Dies ist sicherer als das einfache Speichern dieses Schlüssels auf der Festplatte, da ein Angreifer die Festplatte nicht einfach entfernen und in einen anderen Computer einlegen kann. Es ist an diese spezielle Hardware gebunden.

Letztendlich muss man über ein TPM nicht viel nachdenken. Ihr Computer verfügt entweder über ein TPM oder nicht - und moderne Computer werden dies im Allgemeinen tun. Verschlüsselungstools wie Microsoft BitLocker und "Geräteverschlüsselung" verwenden automatisch ein TPM, um Ihre Dateien transparent zu verschlüsseln. Das ist besser, als überhaupt keine Verschlüsselung zu verwenden, und es ist besser, als einfach die Verschlüsselungsschlüssel auf der Festplatte zu speichern, wie dies das EFS (Encrypting File System) von Microsoft tut.

Was TPM im Vergleich zu nicht TPM-basierten Lösungen oder BitLocker im Vergleich zu TrueCrypt und ähnlichen Lösungen betrifft, ist dies ein kompliziertes Thema, für das wir hier nicht wirklich qualifiziert sind.

Bildnachweis: Paolo Attivissimo auf Flickr