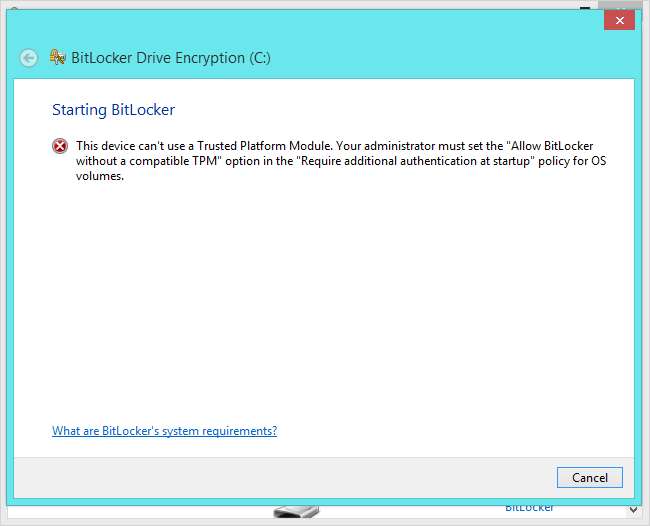

Chiffrement de disque BitLocker nécessite normalement un TPM sous Windows. Microsoft Chiffrement EFS ne peut jamais utiliser un TPM. Le nouveau Fonction de «cryptage de l'appareil» sur Windows 10 et 8.1 nécessite également un TPM moderne, c'est pourquoi il n'est activé que sur le nouveau matériel. Mais qu'est-ce qu'un TPM?

TPM signifie «Trusted Platform Module». C’est une puce sur la carte mère de votre ordinateur qui permet d’activer le chiffrement du disque intégral inviolable sans nécessiter de phrases de passe extrêmement longues.

C'est quoi exactement?

EN RELATION: Comment configurer le chiffrement BitLocker sous Windows

Le TPM est une puce qui fait partie de la carte mère de votre ordinateur - si vous avez acheté un PC standard, il est soudé sur la carte mère. Si vous avez construit votre propre ordinateur, vous pouvez achetez-en un comme module complémentaire si votre carte mère le prend en charge. Le TPM génère des clés de chiffrement, en conservant une partie de la clé pour lui-même. Ainsi, si vous utilisez le chiffrement BitLocker ou le chiffrement d'appareil sur un ordinateur avec le TPM, une partie de la clé est stockée dans le TPM lui-même, plutôt que simplement sur le disque. Cela signifie qu’un attaquant ne peut pas simplement retirer le lecteur de l’ordinateur et tenter d’accéder à ses fichiers ailleurs.

Cette puce fournit une authentification matérielle et une détection des falsifications, de sorte qu'un attaquant ne peut pas tenter de retirer la puce et de la placer sur une autre carte mère, ou de falsifier la carte mère elle-même pour tenter de contourner le cryptage - du moins en théorie.

Cryptage, cryptage, cryptage

Pour la plupart des gens, le cas d'utilisation le plus pertinent ici sera le cryptage. Les versions modernes de Windows utilisent le TPM de manière transparente. Connectez-vous simplement avec un compte Microsoft sur un PC moderne sur lequel le «chiffrement de l'appareil» est activé et il utilisera le chiffrement. Activez le chiffrement de disque BitLocker et Windows utilisera un TPM pour stocker la clé de chiffrement.

Normalement, vous n'avez qu'à accéder à un lecteur chiffré en saisissant votre mot de passe de connexion Windows, mais il est protégé par une clé de chiffrement plus longue que celle-là. Cette clé de chiffrement est partiellement stockée dans le TPM, vous avez donc réellement besoin de votre mot de passe de connexion Windows et du même ordinateur sur lequel provient le lecteur pour y accéder. C’est pourquoi la «clé de récupération» de BitLocker est un peu plus longue - vous avez besoin de cette clé de récupération plus longue pour accéder à vos données si vous déplacez le lecteur vers un autre ordinateur.

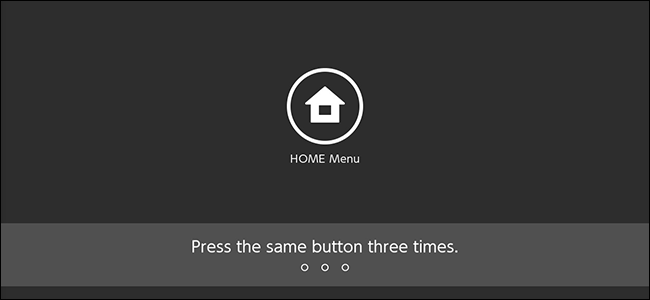

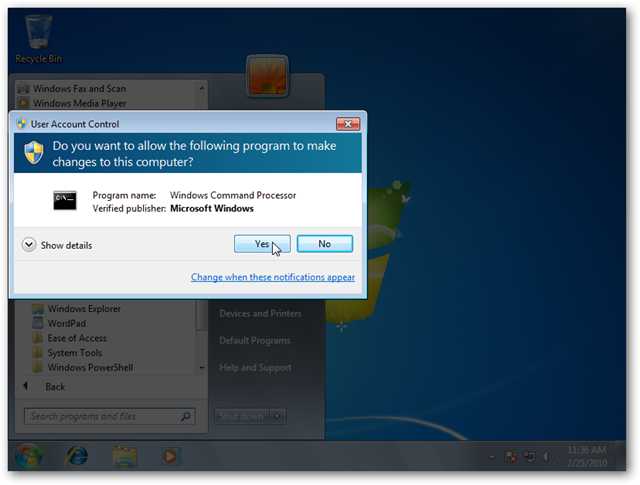

C’est l’une des raisons pour lesquelles l’ancienne technologie de chiffrement Windows EFS n’est pas aussi bonne. Il n'a aucun moyen de stocker les clés de chiffrement dans un TPM. Cela signifie qu'il doit stocker ses clés de cryptage sur le disque dur et le rend beaucoup moins sécurisé. BitLocker peut fonctionner sur des lecteurs sans TPM, mais Microsoft a fait tout son possible pour masquer cette option afin de souligner l'importance d'un TPM pour la sécurité.

Pourquoi TrueCrypt a évité les TPM

EN RELATION: 3 Alternatives au TrueCrypt maintenant disparu pour vos besoins de chiffrement

Bien entendu, un TPM n'est pas la seule option viable pour le chiffrement de disque. La FAQ de TrueCrypt - maintenant supprimée - avait l'habitude de souligner pourquoi TrueCrypt n'utilisait pas et n'utiliserait jamais un TPM. Il a critiqué les solutions basées sur le TPM comme fournissant un faux sentiment de sécurité. Bien entendu, le site Web de TrueCrypt indique désormais que TrueCrypt lui-même est vulnérable et vous recommande d'utiliser BitLocker - qui utilise des TPM - à la place. Alors c'est un peu un désordre déroutant dans TrueCrypt land .

Cet argument est cependant toujours disponible sur le site Web de VeraCrypt. VeraCrypt est un fork actif de TrueCrypt. FAQ de VeraCrypt insiste pour que BitLocker et d'autres utilitaires qui s'appuient sur TPM l'utilisent pour empêcher les attaques qui nécessitent qu'un attaquant ait un accès administrateur ou un accès physique à un ordinateur. «La seule chose que TPM est presque garanti de fournir est un faux sentiment de sécurité», explique la FAQ. Il dit qu'un TPM est, au mieux, «redondant».

Il y a un peu de vérité là-dedans. Aucune sécurité n'est totalement absolue. Un TPM est sans doute plus une fonctionnalité pratique. Le stockage des clés de chiffrement dans le matériel permet à un ordinateur de déchiffrer automatiquement le lecteur ou de le déchiffrer avec un simple mot de passe. C'est plus sûr que de simplement stocker cette clé sur le disque, car un attaquant ne peut pas simplement retirer le disque et l'insérer dans un autre ordinateur. Il est lié à ce matériel spécifique.

En fin de compte, un TPM n'est pas quelque chose auquel vous devez penser. Votre ordinateur a un TPM ou il n'en a pas - et les ordinateurs modernes en auront généralement. Les outils de chiffrement tels que BitLocker de Microsoft et le «chiffrement de l'appareil» utilisent automatiquement un TPM pour chiffrer vos fichiers de manière transparente. C’est mieux que de ne pas utiliser de chiffrement du tout, et c’est mieux que de simplement stocker les clés de chiffrement sur le disque, comme le fait l’EFS (Encrypting File System) de Microsoft.

En ce qui concerne les solutions TPM et non basées sur TPM, ou BitLocker contre TrueCrypt et des solutions similaires, c'est un sujet complexe que nous ne sommes pas vraiment qualifiés pour aborder ici.

Image Credit: Paolo Attivissimo sur Flickr