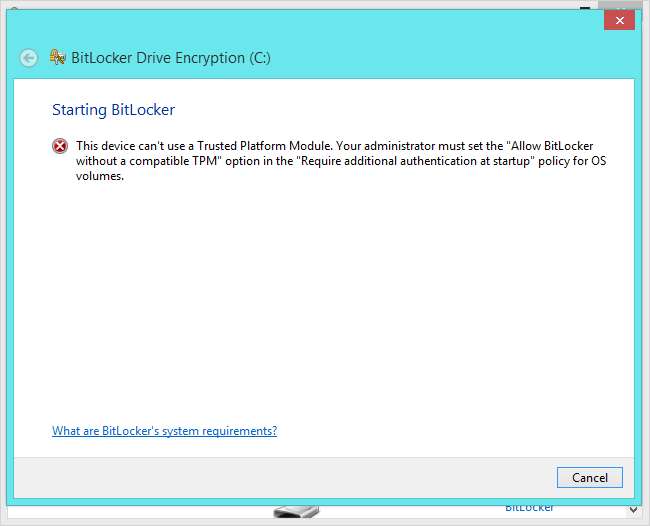

BitLocker-schijfversleuteling vereist normaal gesproken een TPM op Windows. Microsoft's EFS-codering kan nooit een TPM gebruiken. De nieuwe "Apparaatversleuteling" -functie op Windows 10 en 8.1 vereist ook een moderne TPM, en daarom is deze alleen ingeschakeld op nieuwe hardware. Maar wat is een TBM?

TPM staat voor "Trusted Platform Module". Het is een chip op het moederbord van uw computer die fraudebestendige volledige schijfversleuteling mogelijk maakt zonder dat er extreem lange wachtzinnen nodig zijn.

Wat is het precies?

VERWANT: BitLocker-codering instellen op Windows

De TPM is een chip die deel uitmaakt van het moederbord van uw computer. Als u een standaard pc heeft gekocht, is deze op het moederbord gesoldeerd. Als je je eigen computer hebt gebouwd, kan dat koop er een als een add-on module als je moederbord dit ondersteunt. De TPM genereert coderingssleutels en houdt een deel van de sleutel voor zichzelf. Dus als u BitLocker-versleuteling of apparaatversleuteling gebruikt op een computer met de TPM, wordt een deel van de sleutel opgeslagen in de TPM zelf, in plaats van alleen op de schijf. Dit betekent dat een aanvaller de schijf niet zomaar van de computer kan verwijderen en ergens anders toegang kan krijgen tot de bestanden.

Deze chip biedt hardwarematige authenticatie en sabotagedetectie, zodat een aanvaller niet kan proberen de chip te verwijderen en op een ander moederbord te plaatsen, of met het moederbord zelf kan knoeien om de versleuteling te omzeilen - althans in theorie.

Versleuteling, versleuteling, versleuteling

Voor de meeste mensen is versleuteling de meest relevante use-case. Moderne versies van Windows gebruiken de TPM transparant. Log gewoon in met een Microsoft-account op een moderne pc die wordt geleverd met ingeschakelde apparaatversleuteling en het maakt gebruik van versleuteling. Schakel BitLocker-schijfversleuteling in en Windows gebruikt een TPM om de versleutelingssleutel op te slaan.

Normaal gesproken krijgt u toegang tot een versleutelde schijf door uw Windows-aanmeldingswachtwoord te typen, maar het is beveiligd met een langere versleutelingssleutel. Die coderingssleutel is gedeeltelijk opgeslagen in de TPM, dus je hebt eigenlijk je Windows-inlogwachtwoord nodig en dezelfde computer waar de drive vandaan komt om toegang te krijgen. Daarom is de 'herstelsleutel' voor BitLocker behoorlijk wat langer - je hebt die langere herstelsleutel nodig om toegang te krijgen tot je gegevens als je de schijf naar een andere computer verplaatst.

Dit is een reden waarom de oudere Windows EFS-coderingstechnologie niet zo goed is. Het heeft geen manier om coderingssleutels op te slaan in een TPM. Dat betekent dat het zijn coderingssleutels op de harde schijf moet opslaan, en het maakt het veel minder veilig. BitLocker kan werken op schijven zonder TPM's, maar Microsoft deed zijn best om deze optie te verbergen om te benadrukken hoe belangrijk een TPM is voor de beveiliging.

Waarom TrueCrypt TPM's heeft gemeden

VERWANT: 3 alternatieven voor de inmiddels ter ziele gegane TrueCrypt voor uw versleutelingsbehoeften

Een TPM is natuurlijk niet de enige werkbare optie voor schijfversleuteling. De FAQ van TrueCrypt - nu verwijderd - werd gebruikt om te benadrukken waarom TrueCrypt geen TPM gebruikte en nooit zou gebruiken. Het veroordeelde TPM-gebaseerde oplossingen als een vals gevoel van veiligheid. Natuurlijk stelt de website van TrueCrypt nu dat TrueCrypt zelf kwetsbaar is en raadt het u aan om BitLocker te gebruiken - dat TPM's gebruikt -. Zo het is een beetje een verwarrende puinhoop in TrueCrypt-land .

Dit argument is echter nog steeds beschikbaar op de website van VeraCrypt. VeraCrypt is een actieve vork van TrueCrypt. VeraCrypt's FAQ dringt erop aan dat BitLocker en andere hulpprogramma's die afhankelijk zijn van TPM, het gebruiken om aanvallen te voorkomen waarvoor een aanvaller beheerderstoegang of fysieke toegang tot een computer nodig heeft. "Het enige dat TPM bijna gegarandeerd biedt, is een vals gevoel van veiligheid", aldus de FAQ. Er staat dat een TBM op zijn best "overbodig" is.

Hier zit een beetje waarheid in. Geen enkele beveiliging is absoluut absoluut. Een TPM is aantoonbaar meer een gemaksfunctie. Door de coderingssleutels in hardware op te slaan, kan een computer de schijf automatisch decoderen of decoderen met een eenvoudig wachtwoord. Het is veiliger dan simpelweg die sleutel op de schijf opslaan, aangezien een aanvaller de schijf niet zomaar kan verwijderen en in een andere computer kan plaatsen. Het is gekoppeld aan die specifieke hardware.

Uiteindelijk hoef je niet veel aan een TBM te denken. Uw computer heeft een TPM of niet - en moderne computers zullen dat over het algemeen ook doen. Versleutelingshulpmiddelen zoals BitLocker van Microsoft en 'apparaatversleuteling' gebruiken automatisch een TPM om uw bestanden transparant te versleutelen. Dat is beter dan helemaal geen codering te gebruiken, en het is beter dan simpelweg de coderingssleutels op de schijf op te slaan, zoals Microsoft EFS (Encrypting File System) doet.

Wat betreft TPM vs. niet-TPM-gebaseerde oplossingen, of BitLocker vs. TrueCrypt en soortgelijke oplossingen: dat is een gecompliceerd onderwerp waar we hier niet echt voor gekwalificeerd zijn.

Afbeelding tegoed: Paolo Attivissimo op Flickr