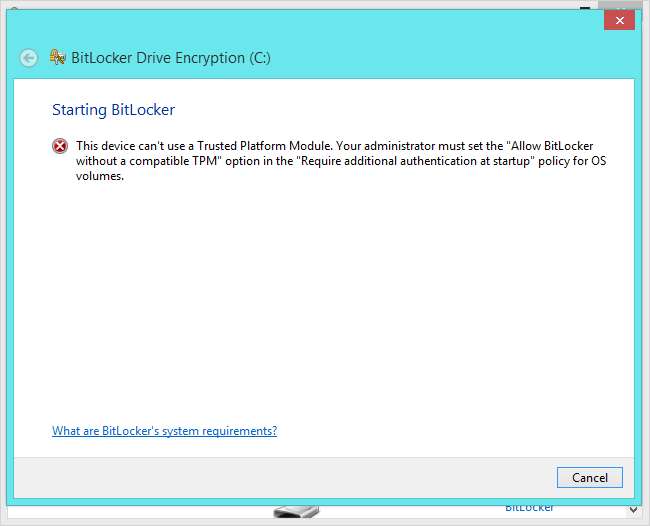

BitLocker lemez titkosítás általában TPM-et igényel a Windows rendszeren. A Microsofté EFS titkosítás soha nem használhat TPM-et. Az új „Eszköz titkosítás” funkció a Windows 10 és 8.1 rendszereken modern TPM-et is igényel, ezért csak új hardvereken engedélyezi. De mi az a TPM?

A TPM jelentése „Trusted Platform Module”. Ez egy chip a számítógép alaplapján, amely lehetővé teszi a manipulációval szemben ellenálló teljes lemezes titkosítást anélkül, hogy rendkívül hosszú jelszavakat igényelne.

Mi az, pontosan?

ÖSSZEFÜGGŐ: Hogyan állítsuk be a BitLocker titkosítást Windows rendszeren

A TPM egy chip, amely a számítógép alaplapjának része - ha vásárolt polcos PC-t vásárolt, az az alaplapra van forrasztva. Ha saját számítógépet épített, akkor megteheti vásároljon egyet kiegészítő modulként ha az alaplap támogatja. A TPM generál titkosítási kulcsokat, megtartva a kulcs egy részét. Tehát, ha a BitLocker titkosítást vagy az eszköz titkosítását TPM-mel ellátott számítógépen használja, a kulcs egy része nem a lemezen, hanem magában a TPM-ben tárolódik. Ez azt jelenti, hogy a támadó nem csak eltávolíthatja a meghajtót a számítógépről, és nem próbálhat meg másutt hozzáférni fájljaihoz.

Ez a chip hardver alapú hitelesítést és szabotázsfelismerést biztosít, így a támadó nem kísérelheti meg eltávolítani a chipet és elhelyezni egy másik alaplapon, vagy manipulálni magát az alaplapot, hogy megkísérelje megkerülni a titkosítást - legalábbis elméletben.

Titkosítás, Titkosítás, Titkosítás

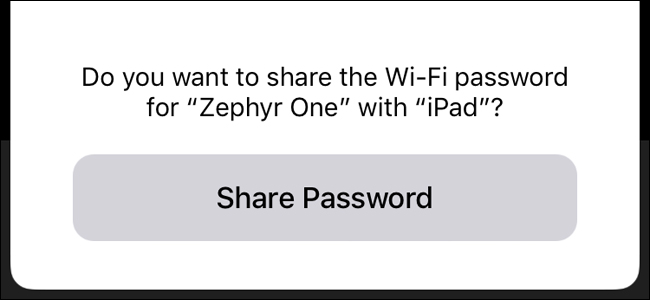

A legtöbb ember számára a legrelevánsabb felhasználási eset a titkosítás lesz. A Windows modern verziói átlátszóan használják a TPM-et. Csak jelentkezzen be egy Microsoft-fiókkal egy modern számítógépen, amely engedélyezve van az „eszköz titkosítás” funkcióval, és a titkosítást használja. Engedélyezze a BitLocker lemezes titkosítást, és a Windows TPM-et használ a titkosítási kulcs tárolásához.

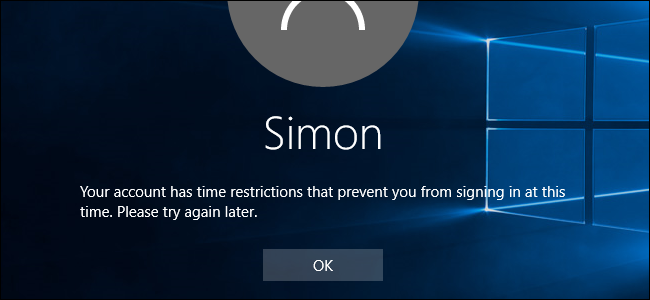

Általában csak egy titkosított meghajtóhoz férhet hozzá a Windows bejelentkezési jelszavának beírásával, de ennél hosszabb titkosítási kulccsal van védve. Ezt a titkosítási kulcsot részben a TPM tárolja, így valójában szüksége van a Windows bejelentkezési jelszavára, és ugyanarra a számítógépre van szüksége, ahonnan a meghajtó elérhető. Ezért a BitLocker „helyreállítási kulcsa” kissé hosszabb - erre a hosszabb helyreállítási kulcsra van szükség az adatok eléréséhez, ha a meghajtót egy másik számítógépre helyezi.

Ez az egyik oka annak, hogy a régebbi Windows EFS titkosítási technológia nem olyan jó. Nincs módja a titkosítási kulcsok TPM-ben történő tárolására. Ez azt jelenti, hogy a titkosítási kulcsokat a merevlemezen kell tárolnia, és sokkal kevésbé biztonságos. A BitLocker TPM nélküli meghajtókon is működhet, de a Microsoft mindent megtett annak elrejtése érdekében, hogy hangsúlyozza, mennyire fontos a TPM a biztonság szempontjából.

Miért kerülte el a TrueCrypt a TPM-eket

ÖSSZEFÜGGŐ: 3 alternatíva a már nem létező TrueCrypt számára a titkosítási igényekhez

Természetesen a TPM nem az egyetlen működőképes lehetőség a lemez titkosításához. A TrueCrypt gyakran ismételt GYIK-je hangsúlyozta, hogy a TrueCrypt miért nem használta és soha nem használna TPM-et. A TPM-alapú megoldások hamis biztonságérzetet nyújtottak. Természetesen a TrueCrypt webhelye most azt állítja, hogy maga a TrueCrypt is sérülékeny, és azt javasolja, hogy ehelyett használja a BitLockert - amely TPM-eket használ. Így ez kissé zavaros rendetlenség a TrueCrypt földjén .

Ez az érv azonban továbbra is elérhető a VeraCrypt weboldalán. A VeraCrypt a TrueCrypt aktív villája. A VeraCrypt GYIK-je ragaszkodik ahhoz, hogy a BitLocker és a TPM-re támaszkodó egyéb segédprogramok megakadályozzák azokat a támadásokat, amelyekhez a támadónak rendszergazdai vagy fizikai hozzáféréssel kell rendelkeznie. "Az egyetlen dolog, amit a TPM szinte garantáltan nyújt, az a hamis biztonságérzet" - mondja a GYIK. Azt mondja, hogy a TPM a legjobb esetben is „felesleges”.

Van ebben egy kis igazság. Nincs biztonság abszolút. A TPM vitathatatlanul inkább kényelmi funkció. A titkosítási kulcsok hardverben történő tárolása lehetővé teszi a számítógép számára, hogy automatikusan visszafejtesse a meghajtót, vagy egyszerű jelszóval visszafejtesse. Biztonságosabb, mint egyszerűen tárolni ezt a kulcsot a lemezen, mivel a támadó nem tudja egyszerűen eltávolítani a lemezt, és behelyezni egy másik számítógépbe. Az adott hardverhez van kötve.

Végül a TPM-en nem kell sokat gondolkodni. A számítógépének vagy van TPM-je, vagy nincs - és a modern számítógépeknek általában lesz. A titkosító eszközök, például a Microsoft BitLocker és az „eszköz titkosítása”, automatikusan TPM-t használnak a fájlok átlátható titkosításához. Ez jobb, mintha semmiféle titkosítást nem használnánk, és jobb, mint egyszerűen a titkosító kulcsokat a lemezen tárolni, ahogy a Microsoft EFS (titkosító fájlrendszer) teszi.

Ami a TPM és a nem TPM alapú megoldásokat illeti, vagy a BitLocker vs. TrueCrypt és hasonló megoldásokat - nos, ez egy bonyolult téma, amelyet itt nem igazán vagyunk képesek megvitatni.

Kép jóváírása: Paolo Attivissimo a Flickr-en