Шифрование диска BitLocker обычно требует TPM в Windows. Microsoft Шифрование EFS никогда не может использовать TPM. Новый Функция «шифрования устройства» в Windows 10 и 8.1 также требуется современный TPM, поэтому он доступен только на новом оборудовании. Но что такое TPM?

TPM означает «доверенный платформенный модуль». Это микросхема на материнской плате вашего компьютера, которая помогает обеспечить полное шифрование диска с защитой от несанкционированного доступа без использования очень длинных парольных фраз.

Что это на самом деле?

СВЯЗАННЫЕ С: Как настроить шифрование BitLocker в Windows

TPM - это микросхема, которая является частью материнской платы вашего компьютера. Если вы купили стандартный компьютер, он припаян к материнской плате. Если вы построили свой собственный компьютер, вы можете купите один как дополнительный модуль если ваша материнская плата поддерживает это. TPM генерирует ключи шифрования, оставляя часть ключа себе. Таким образом, если вы используете шифрование BitLocker или устройство на компьютере с TPM, часть ключа хранится в самом TPM, а не только на диске. Это означает, что злоумышленник не может просто удалить диск из компьютера и попытаться получить доступ к его файлам в другом месте.

Этот чип обеспечивает аппаратную аутентификацию и обнаружение несанкционированного доступа, поэтому злоумышленник не может попытаться удалить чип и установить его на другую материнскую плату или вмешаться в саму материнскую плату, чтобы попытаться обойти шифрование - по крайней мере, теоретически.

Шифрование, шифрование, шифрование

Для большинства людей наиболее подходящим вариантом использования здесь будет шифрование. Современные версии Windows прозрачно используют TPM. Просто войдите в систему с учетной записью Microsoft на современном ПК, который поставляется с включенным «шифрованием устройства», и он будет использовать шифрование. Включите шифрование диска BitLocker, и Windows будет использовать TPM для хранения ключа шифрования.

Обычно вы просто получаете доступ к зашифрованному диску, вводя пароль для входа в Windows, но он защищен более длинным ключом шифрования, чем этот. Этот ключ шифрования частично хранится в TPM, поэтому вам действительно нужен ваш пароль для входа в Windows и тот же компьютер, с которого находится диск, чтобы получить доступ. Вот почему «ключ восстановления» для BitLocker немного длиннее - вам понадобится этот более длинный ключ восстановления для доступа к вашим данным, если вы переместите диск на другой компьютер.

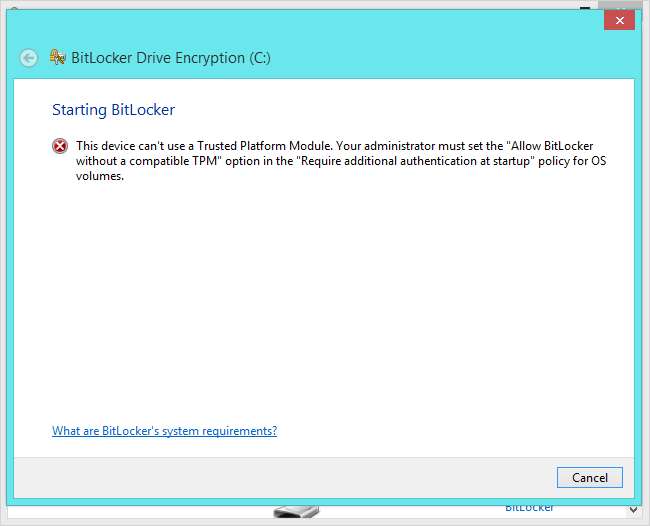

Это одна из причин, по которой старая технология шифрования Windows EFS не так хороша. У него нет возможности хранить ключи шифрования в TPM. Это означает, что он должен хранить свои ключи шифрования на жестком диске, что делает его гораздо менее безопасным. BitLocker может работать на дисках без TPM, но Microsoft изо всех сил старалась скрыть этот параметр, чтобы подчеркнуть, насколько важен TPM для безопасности.

Почему TrueCrypt избегает TPM

СВЯЗАННЫЕ С: 3 альтернативы ныне несуществующему TrueCrypt для ваших нужд в шифровании

Конечно, TPM - не единственный подходящий вариант для шифрования диска. В разделе часто задаваемых вопросов TrueCrypt, который сейчас удален, подчеркивалось, почему TrueCrypt не использовал и никогда не будет использовать TPM. Он критиковал решения на основе TPM как обеспечивающие ложное чувство безопасности. Конечно, на сайте TrueCrypt теперь указано, что TrueCrypt уязвим, и рекомендуется использовать BitLocker, который использует TPM. Так это немного запутанный беспорядок в стране TrueCrypt .

Однако этот аргумент все еще доступен на веб-сайте VeraCrypt. VeraCrypt - активный форк TrueCrypt. Часто задаваемые вопросы о VeraCrypt настаивает на том, что BitLocker и другие утилиты, полагающиеся на TPM, используют его для предотвращения атак, требующих от злоумышленника прав администратора или физического доступа к компьютеру. «Единственное, что почти гарантированно обеспечивает TPM, - это ложное чувство безопасности», - говорится в FAQ. В нем говорится, что TPM в лучшем случае «избыточен».

В этом есть доля правды. Никакая безопасность не может быть абсолютной. TPM, возможно, более удобен. Хранение ключей шифрования в оборудовании позволяет компьютеру автоматически расшифровать диск или расшифровать его с помощью простого пароля. Это более безопасно, чем просто сохранить этот ключ на диске, поскольку злоумышленник не может просто извлечь диск и вставить его в другой компьютер. Он привязан к конкретному оборудованию.

В конце концов, TPM - это не то, о чем вам нужно много думать. На вашем компьютере либо есть TPM, либо его нет - как правило, современные компьютеры. Инструменты шифрования, такие как Microsoft BitLocker и «шифрование устройства», автоматически используют TPM для прозрачного шифрования ваших файлов. Это лучше, чем вообще не использовать никакого шифрования, и лучше, чем просто хранить ключи шифрования на диске, как это делает Microsoft EFS (Encrypting File System).

Что касается TPM по сравнению с решениями на основе TPM или BitLocker по сравнению с TrueCrypt и аналогичными решениями - ну, это сложная тема, для которой мы не можем здесь затронуть.

Кредит изображения: Паоло Аттивиссимо на Flickr