Szyfrowanie dysków funkcją BitLocker zwykle wymaga modułu TPM w systemie Windows. Microsoft Szyfrowanie EFS nigdy nie może używać modułu TPM. Nowa Funkcja „szyfrowania urządzeń” w systemie Windows 10 i 8.1 wymaga również nowoczesnego modułu TPM, dlatego jest dostępny tylko na nowym sprzęcie. Ale co to jest TPM?

TPM oznacza „Trusted Platform Module”. Jest to chip na płycie głównej komputera, który umożliwia odporne na manipulacje szyfrowanie całego dysku bez konieczności stosowania bardzo długich haseł.

Co to właściwie jest?

ZWIĄZANE Z: Jak skonfigurować szyfrowanie funkcją BitLocker w systemie Windows

TPM to układ, który jest częścią płyty głównej Twojego komputera - jeśli kupiłeś gotowy komputer, jest on przylutowany do płyty głównej. Jeśli zbudowałeś własny komputer, możesz kup jako moduł dodatkowy jeśli twoja płyta główna to obsługuje. Moduł TPM generuje klucze szyfrowania, zachowując część klucza dla siebie. Tak więc, jeśli używasz szyfrowania BitLocker lub szyfrowania urządzenia na komputerze z modułem TPM, część klucza jest przechowywana w samym module TPM, a nie tylko na dysku. Oznacza to, że osoba atakująca nie może po prostu usunąć dysku z komputera i próbować uzyskać dostęp do jego plików w innym miejscu.

Ten układ zapewnia uwierzytelnianie sprzętowe i wykrywanie manipulacji, więc osoba atakująca nie może próbować wyjąć chipa i umieścić go na innej płycie głównej ani manipulować przy samej płycie głównej, aby ominąć szyfrowanie - przynajmniej w teorii.

Szyfrowanie, szyfrowanie, szyfrowanie

Dla większości ludzi najbardziej odpowiednim przypadkiem użycia będzie tutaj szyfrowanie. Nowoczesne wersje systemu Windows wykorzystują TPM w sposób przejrzysty. Po prostu zaloguj się na konto Microsoft na nowoczesnym komputerze, który jest dostarczany z włączonym „szyfrowaniem urządzenia”, a będzie ono używać szyfrowania. Włącz szyfrowanie dysków funkcją BitLocker, a system Windows będzie używać modułu TPM do przechowywania klucza szyfrowania.

Zwykle dostęp do zaszyfrowanego dysku uzyskuje się po prostu wpisując hasło logowania do systemu Windows, ale jest on chroniony dłuższym kluczem szyfrowania. Ten klucz szyfrowania jest częściowo przechowywany w module TPM, więc tak naprawdę potrzebujesz hasła logowania do systemu Windows i tego samego komputera, z którego pochodzi dysk, aby uzyskać dostęp. Dlatego „klucz odzyskiwania” dla funkcji BitLocker jest nieco dłuższy - potrzebujesz tego dłuższego klucza odzyskiwania, aby uzyskać dostęp do danych, jeśli przeniesiesz dysk na inny komputer.

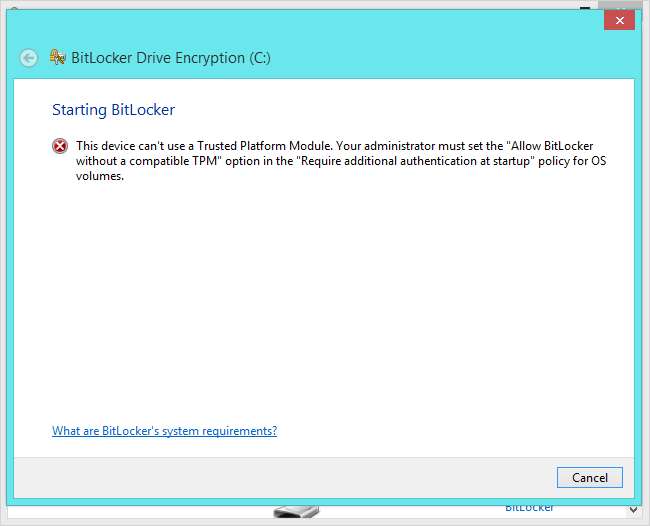

To jeden z powodów, dla których starsza technologia szyfrowania Windows EFS nie jest tak dobra. Nie ma możliwości przechowywania kluczy szyfrowania w module TPM. Oznacza to, że musi przechowywać swoje klucze szyfrowania na dysku twardym i sprawia, że jest on znacznie mniej bezpieczny. Funkcja BitLocker może działać na dyskach bez modułów TPM, ale firma Microsoft zrobiła wszystko, co w jej mocy, aby ukryć tę opcję, aby podkreślić, jak ważny jest moduł TPM dla bezpieczeństwa.

Dlaczego TrueCrypt unikał TPM

ZWIĄZANE Z: 3 alternatywy dla nieistniejącego już TrueCrypt dla Twoich potrzeb w zakresie szyfrowania

Oczywiście moduł TPM nie jest jedyną działającą opcją szyfrowania dysku. Często zadawane pytania dotyczące TrueCrypt - teraz usunięte - służyło do podkreślenia, dlaczego TrueCrypt nie używał i nigdy nie używał TPM. Uderzył rozwiązania oparte na TPM jako zapewniające fałszywe poczucie bezpieczeństwa. Oczywiście witryna TrueCrypt stwierdza teraz, że sam TrueCrypt jest podatny na ataki i zaleca zamiast tego użycie funkcji BitLocker - która wykorzystuje moduły TPM. Więc w krainie TrueCrypt jest trochę zagmatwany bałagan .

Ten argument jest jednak nadal dostępny na stronie internetowej VeraCrypt. VeraCrypt jest aktywnym rozwidleniem TrueCrypt. FAQ VeraCrypt nalega, aby funkcja BitLocker i inne narzędzia, które polegają na module TPM, używały go do zapobiegania atakom wymagającym od atakującego dostępu administratora lub fizycznego dostępu do komputera. „Jedyne, co zapewnia moduł TPM, to fałszywe poczucie bezpieczeństwa” - czytamy w FAQ. Mówi się, że moduł TPM jest w najlepszym przypadku „nadmiarowy”.

Jest w tym trochę prawdy. Żadne bezpieczeństwo nie jest całkowicie absolutne. TPM jest prawdopodobnie bardziej wygodną funkcją. Przechowywanie kluczy szyfrowania w sprzęcie umożliwia komputerowi automatyczne odszyfrowanie dysku lub odszyfrowanie go za pomocą prostego hasła. Jest to bezpieczniejsze niż zwykłe przechowywanie tego klucza na dysku, ponieważ osoba atakująca nie może po prostu wyjąć dysku i włożyć go do innego komputera. Jest powiązany z tym konkretnym sprzętem.

Ostatecznie TPM nie jest czymś, o czym musisz dużo myśleć. Twój komputer ma moduł TPM lub go nie ma - a współczesne komputery zazwyczaj tak. Narzędzia szyfrujące, takie jak BitLocker firmy Microsoft i „szyfrowanie urządzeń”, automatycznie wykorzystują moduł TPM do przezroczystego szyfrowania plików. To lepsze rozwiązanie niż całkowity brak szyfrowania i lepsze niż zwykłe przechowywanie kluczy szyfrowania na dysku, tak jak robi to EFS (Encrypting File System) firmy Microsoft.

Jeśli chodzi o rozwiązania TPM w porównaniu z rozwiązaniami nieopartymi na TPM lub BitLocker w porównaniu z TrueCrypt i podobnymi rozwiązaniami - cóż, to skomplikowany temat, do którego nie mamy odpowiednich uprawnień.

Źródło zdjęcia: Paolo Attivissimo na Flickr