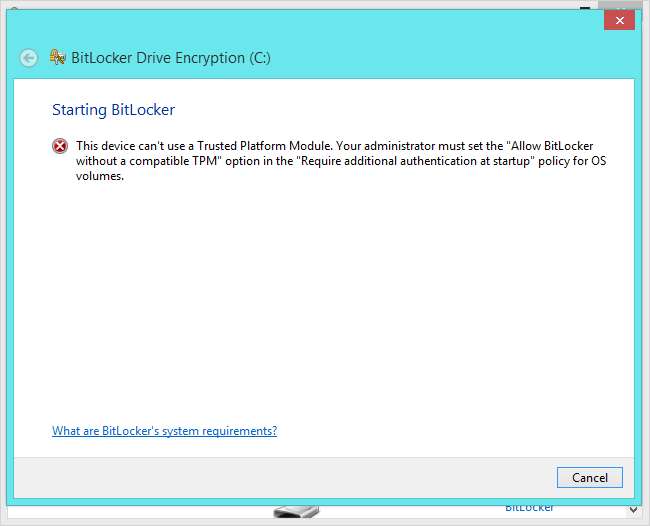

Шифрування диска BitLocker зазвичай вимагає TPM у Windows. Microsoft Шифрування EFS ніколи не може використовувати TPM. Новий Функція «шифрування пристрою» у Windows 10 та 8.1 також потрібен сучасний TPM, саме тому він увімкнений лише на новому обладнанні. Але що таке TPM?

TPM розшифровується як “Модуль довіреної платформи”. Це мікросхема на материнській платі вашого комп’ютера, яка допомагає забезпечити захист від пошкодження повного диска, не вимагаючи надзвичайно довгих парольних фраз.

Що це, власне?

ПОВ'ЯЗАНІ: Як налаштувати шифрування BitLocker у Windows

TPM - це мікросхема, яка є частиною материнської плати вашого комп’ютера - якщо ви придбали готовий ПК, він припаяний до материнської плати. Якщо ви створили власний комп’ютер, можете придбайте його як додатковий модуль якщо ваша материнська плата це підтримує. TPM генерує ключі шифрування, зберігаючи частину ключа в собі. Отже, якщо ви використовуєте шифрування BitLocker або шифрування пристрою на комп’ютері з TPM, частина ключа зберігається в самому TPM, а не просто на диску. Це означає, що зловмисник не може просто вилучити диск з комп’ютера та спробувати отримати доступ до його файлів в іншому місці.

Цей чіп забезпечує апаратну автентифікацію та виявлення фальсифікації, тому зловмисник не може спробувати вилучити чіп і розмістити його на іншій материнській платі, або втрутитися в саму материнську плату, намагаючись обійти шифрування - принаймні теоретично.

Шифрування, шифрування, шифрування

Для більшості людей найбільш актуальним варіантом використання тут буде шифрування. Сучасні версії Windows використовують TPM прозоро. Просто увійдіть за допомогою облікового запису Microsoft на сучасному ПК, який постачається з увімкненим «шифруванням пристрою», і він використовуватиме шифрування. Увімкніть шифрування диска BitLocker, і Windows використовуватиме TPM для зберігання ключа шифрування.

Зазвичай ви просто отримуєте доступ до зашифрованого диска, ввівши пароль для входу в Windows, але він захищений довшим ключем шифрування, ніж цей. Цей ключ шифрування частково зберігається в TPM, тому вам дійсно потрібні пароль для входу в систему Windows і той самий комп’ютер, з якого привід, щоб отримати доступ. Ось чому «ключ відновлення» для BitLocker набагато довший - вам потрібен довший ключ відновлення для доступу до ваших даних, якщо ви перенесете диск на інший комп’ютер.

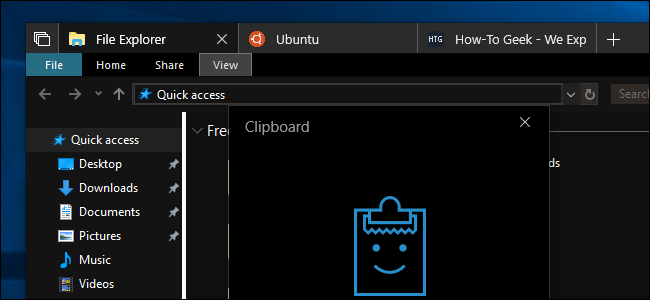

Це одна з причин, чому застаріла технологія шифрування Windows EFS не така добра. Немає можливості зберігати ключі шифрування в TPM. Це означає, що він повинен зберігати ключі шифрування на жорсткому диску і робить його набагато менш безпечним. BitLocker може функціонувати на дисках без TPM, але Microsoft постаралася приховати цю опцію, щоб підкреслити, наскільки важлива TPM для безпеки.

Чому TrueCrypt уникав TPM

ПОВ'ЯЗАНІ: 3 альтернативи неіснуючому TrueCrypt для ваших потреб шифрування

Звичайно, TPM - не єдиний дієвий варіант шифрування диска. Поширені запитання щодо TrueCrypt, які тепер видалено, використовувались, щоб підкреслити, чому TrueCrypt не використовував і ніколи не використовував TPM. Він розрізнив рішення на базі TPM як фальшиве відчуття безпеки. Звичайно, на веб-сайті TrueCrypt зараз зазначено, що сам TrueCrypt є вразливим, і рекомендує замість нього використовувати BitLocker, який використовує TPM. Тому це трохи заплутаний безлад у землі TrueCrypt .

Однак цей аргумент все ще доступний на веб-сайті VeraCrypt. VeraCrypt - активна вилка TrueCrypt. Поширені запитання щодо VeraCrypt наполягає, що BitLocker та інші утиліти, які покладаються на TPM, використовують його для запобігання атакам, для яких зловмисник повинен мати доступ адміністратора або мати фізичний доступ до комп’ютера. "Єдине, що TPM майже гарантовано може забезпечити, - це помилкове відчуття безпеки", - йдеться у поширених запитаннях. Там сказано, що TPM в кращому випадку є «зайвим».

У цьому є трохи правди. Жодна безпека не є абсолютно абсолютною. Можливо, TPM - це більше зручність. Зберігання ключів шифрування в апаратному забезпеченні дозволяє комп’ютеру автоматично розшифрувати диск або розшифрувати його за допомогою простого пароля. Це безпечніше, ніж просто зберігати цей ключ на диску, оскільки зловмисник не може просто витягти диск і вставити його на інший комп’ютер. Це пов’язано з цим конкретним обладнанням.

Зрештою, TPM - це не те, про що потрібно багато думати. Ваш комп’ютер або має TPM, або його немає - і сучасні комп’ютери, як правило, мають. Інструменти шифрування, такі як BitLocker від Microsoft та "шифрування пристрою", автоматично використовують TPM для прозорого шифрування ваших файлів. Це краще, ніж взагалі не використовувати будь-яке шифрування, і це краще, ніж просто зберігати ключі шифрування на диску, як це робить Microsoft EFS (Encrypting File System).

Що стосується рішень TPM проти рішень, не заснованих на TPM, або BitLocker проти TrueCrypt та подібних рішень - ну, це складна тема, на яку ми не маємо права тут торкатися.

Кредит зображення: Паоло Аттівіссімо на Flickr