Bezpieczeństwo routerów konsumenckich jest dość złe. Atakujący wykorzystują beznadziejnych producentów i atakują duże ilości routerów. Oto jak sprawdzić, czy router nie został przejęty.

Rynek routerów domowych jest bardzo podobny rynek smartfonów z systemem Android . Producenci produkują wiele różnych urządzeń i nie zawracają sobie głowy aktualizacjami, przez co są narażone na ataki.

Jak router może dołączyć do ciemnej strony

ZWIĄZANE Z: Co to jest DNS i czy powinienem używać innego serwera DNS?

Atakujący często próbują zmienić DNS ustawienie serwera na routerze, kierując go na złośliwy serwer DNS. Gdy próbujesz połączyć się z witryną internetową - na przykład witryną banku - złośliwy serwer DNS nakazuje zamiast tego przejść do witryny wyłudzającej informacje. Na pasku adresu nadal może znajdować się nazwa bankofamerica.com, ale znajdziesz się na stronie wyłudzającej informacje. Złośliwy serwer DNS niekoniecznie odpowiada na wszystkie zapytania. Może po prostu przekroczyć limit czasu w przypadku większości żądań, a następnie przekierować zapytania do domyślnego serwera DNS usługodawcy internetowego. Niezwykle wolne żądania DNS są oznaką infekcji.

Osoby o bystrych oczach mogą zauważyć, że taka strona phishingowa nie będzie miała szyfrowania HTTPS, ale wiele osób by tego nie zauważyło. Ataki polegające na usuwaniu SSL może nawet usunąć szyfrowanie podczas przesyłania.

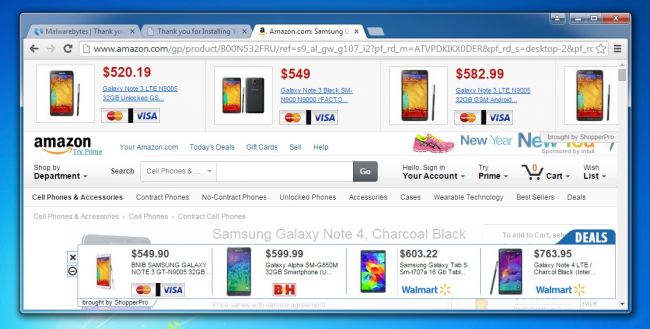

Atakujący mogą również po prostu wstrzyknąć reklamy, przekierować wyniki wyszukiwania lub próbować zainstalować drive-by download. Mogą przechwytywać żądania Google Analytics lub innych skryptów prawie każdej witryny internetowej i przekierowywać je na serwer udostępniający skrypt, który zamiast tego wstrzykuje reklamy. Jeśli widzisz reklamy pornograficzne w legalnej witrynie internetowej, takiej jak How-To Geek lub New York Times, prawie na pewno jesteś czymś zainfekowanym - albo na routerze, albo na samym komputerze.

Wiele ataków wykorzystuje ataki CSRF (cross-site request fałszerstwo). Osoba atakująca osadza złośliwy kod JavaScript na stronie internetowej, a ten JavaScript próbuje załadować internetową stronę administracyjną routera i zmienić ustawienia. Ponieważ JavaScript działa na urządzeniu w Twojej sieci lokalnej, kod może uzyskać dostęp do interfejsu internetowego, który jest dostępny tylko w Twojej sieci.

Niektóre routery mogą mieć uaktywnione interfejsy zdalnej administracji wraz z domyślnymi nazwami użytkowników i hasłami - boty mogą skanować w Internecie w poszukiwaniu takich routerów i uzyskiwać do nich dostęp. Inne exploity mogą wykorzystywać inne problemy z routerami. Na przykład UPnP wydaje się być podatny na ataki na wielu routerach.

Jak sprawdzić

ZWIĄZANE Z: 10 Przydatne opcje, które można skonfigurować w interfejsie internetowym routera

Jedyną charakterystyczną oznaką włamania do routera jest zmiana jego serwera DNS. Warto odwiedzić interfejs internetowy routera i sprawdzić jego ustawienia serwera DNS.

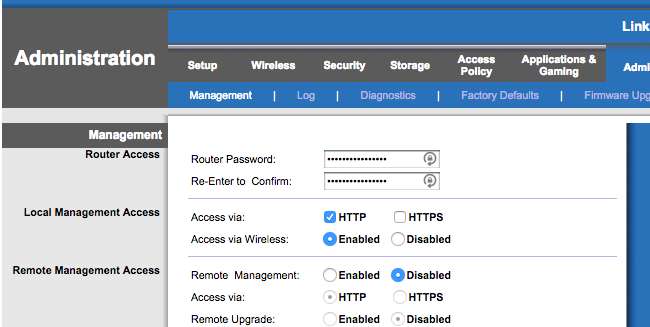

Po pierwsze, musisz uzyskać dostęp do internetowej strony konfiguracji routera . Sprawdź adres bramy połączenia sieciowego lub zapoznaj się z dokumentacją routera, aby dowiedzieć się, jak to zrobić.

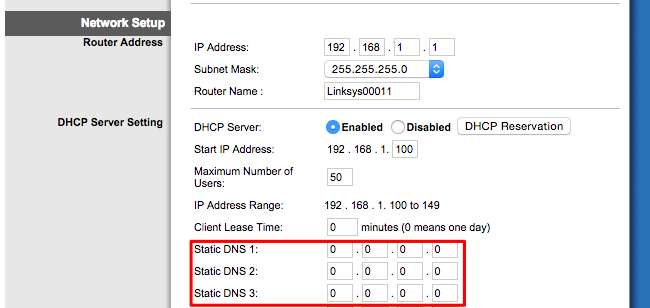

Zaloguj się, używając nazwy użytkownika routera i hasło , Jeśli to konieczne. Poszukaj ustawienia „DNS” gdzieś, często na ekranie ustawień połączenia WAN lub Internetu. Jeśli jest ustawiony na „Automatyczny”, nie ma sprawy - otrzymuje go od dostawcy usług internetowych. Jeśli jest ustawiony na „Ręcznie” i są tam wprowadzone niestandardowe serwery DNS, może to być bardzo problem.

Nie ma problemu, jeśli skonfigurowałeś router do używania dobre alternatywne serwery DNS - na przykład 8.8.8.8 i 8.8.4.4 dla Google DNS lub 208.67.222.222 i 208.67.220.220 dla OpenDNS. Ale jeśli są tam serwery DNS, których nie rozpoznajesz, oznacza to, że złośliwe oprogramowanie zmieniło Twój router, by korzystał z serwerów DNS. W razie wątpliwości przeprowadź wyszukiwanie w sieci adresów serwerów DNS i sprawdź, czy są one prawidłowe, czy nie. Coś w rodzaju „0.0.0.0” jest w porządku i często oznacza po prostu, że pole jest puste, a router automatycznie otrzymuje serwer DNS.

Eksperci zalecają okresowe sprawdzanie tego ustawienia, aby sprawdzić, czy router został naruszony, czy nie.

Pomoc, pojawił się złośliwy serwer DNS!

Jeśli skonfigurowano tutaj złośliwy serwer DNS, możesz go wyłączyć i powiedzieć routerowi, aby korzystał z automatycznego serwera DNS od usługodawcy internetowego lub wprowadź tutaj adresy legalnych serwerów DNS, takich jak Google DNS lub OpenDNS.

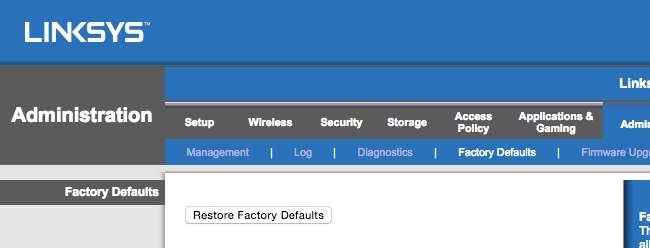

Jeśli wprowadzono tu złośliwy serwer DNS, możesz wyczyścić wszystkie ustawienia routera i przywrócić go do ustawień fabrycznych przed ponownym skonfigurowaniem go z powrotem - na wszelki wypadek. Następnie użyj poniższych sztuczek, aby zabezpieczyć router przed dalszymi atakami.

Wzmacnianie routera przed atakami

ZWIĄZANE Z: Zabezpiecz swój router bezprzewodowy: 8 rzeczy, które możesz teraz zrobić

Z pewnością możesz zabezpiecz router przed takimi atakami - trochę. Jeśli router ma luki w zabezpieczeniach, których producent nie załatał, nie możesz go całkowicie zabezpieczyć.

- Zainstaluj aktualizacje oprogramowania układowego : JEST upewnij się, że zainstalowano najnowsze oprogramowanie sprzętowe routera . Włącz automatyczne aktualizacje oprogramowania układowego, jeśli router to oferuje - niestety większość routerów tego nie robi. Zapewnia to przynajmniej ochronę przed wszelkimi wadami, które zostały załatane.

- Wyłącz dostęp zdalny : Wyłącz zdalny dostęp do internetowych stron administracyjnych routera.

- Zmień hasło : Zmień hasło do internetowego interfejsu administracyjnego routera, aby atakujący nie mogli po prostu wejść na domyślne.

- Wyłącz UPnP : UPnP był szczególnie podatny na ataki . Nawet jeśli UPnP nie jest podatny na ataki na routerze, złośliwe oprogramowanie działające gdzieś w Twojej sieci lokalnej może użyć UPnP do zmiany serwera DNS. Tak właśnie działa UPnP - ufa wszystkim żądaniom przychodzącym z sieci lokalnej.

DNSSEC ma zapewnić dodatkowe bezpieczeństwo, ale to nie jest panaceum. W rzeczywistości każdy system operacyjny klienta ufa skonfigurowanemu serwerowi DNS. Złośliwy serwer DNS może twierdzić, że rekord DNS nie zawiera informacji DNSSEC lub że zawiera informacje DNSSEC, a przekazywany adres IP jest prawdziwy.

Źródło zdjęcia: nrkbeta na Flickr