کنزیومر روٹر سیکیورٹی بہت خراب ہے۔ حملہ آور ناقص مینوفیکچررز کا فائدہ اٹھا رہے ہیں اور روٹروں کی بڑی مقدار پر حملہ کر رہے ہیں۔ یہاں آپ کو چیک کرنے کا طریقہ ہے کہ آیا آپ کے روٹر سے سمجھوتہ کیا گیا ہے۔

ہوم روٹر مارکیٹ بہت پسند ہے Android اسمارٹ فون مارکیٹ . مینوفیکچر بڑی تعداد میں مختلف آلات تیار کررہے ہیں اور انہیں اپ ڈیٹ کرنے کی زحمت گوارا نہیں کررہے ہیں ، ان پر حملہ کرنے کے لئے کھلا رہتا ہے۔

آپ کا راؤٹر ڈارک سائڈ میں کیسے شامل ہوسکتا ہے

متعلقہ: DNS کیا ہے ، اور کیا مجھے دوسرا DNS سرور استعمال کرنا چاہئے؟

حملہ آور اکثر اس کو تبدیل کرنے کی کوشش کرتے ہیں ڈی این ایس آپ کے روٹر پر سرور کی ترتیب ، اس کو بدنیتی پر مبنی DNS سرور کی طرف اشارہ کرتے ہوئے۔ جب آپ کسی ویب سائٹ سے رابطہ قائم کرنے کی کوشش کرتے ہیں - مثال کے طور پر ، آپ کے بینک کی ویب سائٹ - بدنیتی پر مبنی DNS سرور آپ کو اس کے بجائے کسی فشینگ سائٹ پر جانے کے لئے کہتا ہے۔ یہ اب بھی آپ کے ایڈریس بار میں bankofamerica.com کہہ سکتا ہے ، لیکن آپ فشینگ سائٹ پر ہوں گے۔ بدنیتی پر مبنی DNS سرور ضروری طور پر تمام سوالات کا جواب نہیں دیتا ہے۔ یہ زیادہ تر درخواستوں پر آسانی سے وقت ختم ہوسکتا ہے اور پھر سوالات کو اپنے ISP کے ڈیفالٹ DNS سرور پر بھیج سکتا ہے۔ غیر معمولی طور پر سست DNS درخواستیں ایک علامت ہوتی ہیں جس سے آپ کو انفیکشن ہوسکتا ہے۔

تیز آنکھوں والے لوگ محسوس کرسکتے ہیں کہ فِشینگ سائٹ میں HTTPS انکرپشن نہیں ہوگی ، لیکن بہت سے لوگوں کو نوٹس نہیں ہوگا۔ SSL اتارنے والے حملے یہاں تک کہ ٹرانزٹ میں موجود خفیہ کاری کو بھی ختم کر سکتا ہے۔

حملہ آور صرف اشتہارات انجیکشن کر سکتے ہیں ، تلاش کے نتائج کو ری ڈائریکٹ کرسکتے ہیں ، یا ڈرائیو بہ ڈاؤن لوڈ انسٹال کرنے کی کوشش کر سکتے ہیں۔ وہ گوگل کے تجزیات یا دیگر اسکرپٹ کے ل almost تقریبا ہر ویب سائٹ کے استعمال کی درخواستوں پر قبضہ کرسکتے ہیں اور انہیں اسکرپٹ فراہم کرنے والے سرور پر بھیج سکتے ہیں جس کی بجائے اشتہارات کو متاثر ہوتا ہے۔ اگر آپ کسی جائز ویب سائٹ جیسے ہاؤ ٹو گیک یا نیو یارک ٹائمز پر فحش اشتہارات دیکھتے ہیں تو ، آپ کو یقینی طور پر کسی چیز سے متاثر ہوجاتا ہے - یا تو آپ اپنے روٹر پر ہی یا اپنے کمپیوٹر پر۔

بہت سے حملے کراس سائٹ ریکوئٹی جعلسازی (CSRF) حملوں کا استعمال کرتے ہیں۔ ایک حملہ آور نے بدنیتی سے متعلق جاوا اسکرپٹ کو کسی ویب پیج پر سرایت کیا ہے ، اور یہ کہ جاوا اسکرپٹ روٹر کے ویب پر مبنی ایڈمنسٹریشن پیج کو لوڈ کرنے اور سیٹنگ کو تبدیل کرنے کی کوشش کرتا ہے۔ چونکہ جاوا اسکرپٹ آپ کے مقامی نیٹ ورک کے اندر کسی آلہ پر چل رہا ہے ، لہذا کوڈ ویب انٹرفیس تک رسائی حاصل کرسکتا ہے جو صرف آپ کے نیٹ ورک کے اندر دستیاب ہے۔

کچھ راؤٹرز میں ان کے ریموٹ ایڈمنسٹریشن انٹرفیس ڈیفالٹ صارف نام اور پاس ورڈ کے ساتھ چالو ہوسکتے ہیں - بوٹس انٹرنیٹ پر ایسے راؤٹر اسکین کرسکتے ہیں اور رسائی حاصل کرسکتے ہیں۔ دوسرے کارنامے دوسرے روٹر کی دشواریوں کا فائدہ اٹھا سکتے ہیں۔ مثال کے طور پر ، UPNP بہت سارے روٹرز پر کمزور لگتا ہے۔

چیک کیسے کریں؟

متعلقہ: 10 مفید اختیارات جو آپ اپنے راؤٹر کے ویب انٹرفیس میں تشکیل دے سکتے ہیں

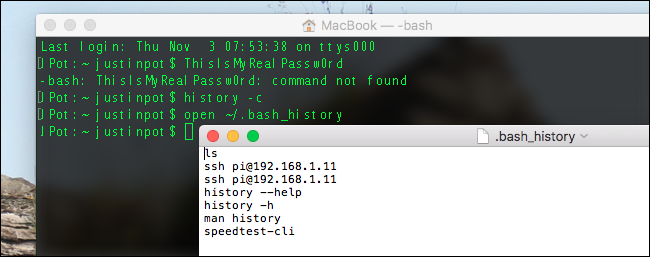

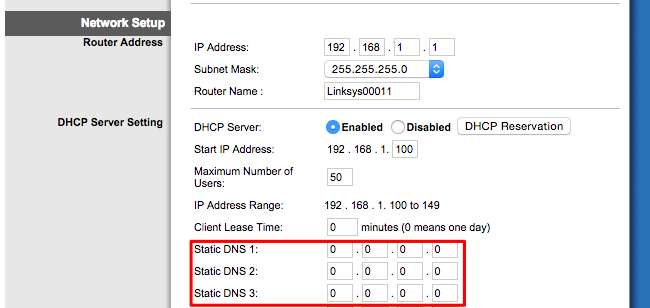

ایک بتانے والا یہ اشارہ ہے کہ راؤٹر سے سمجھوتہ کیا گیا ہے وہ یہ ہے کہ اس کا ڈی این ایس سرور تبدیل کردیا گیا ہے۔ آپ اپنے راؤٹر کے ویب پر مبنی انٹرفیس ملاحظہ کرنا اور اس کا ڈی این ایس سرور ترتیب دیکھنا چاہتے ہیں۔

پہلے ، آپ کو ضرورت ہوگی اپنے روٹر کے ویب پر مبنی سیٹ اپ صفحے تک رسائی حاصل کریں . اپنے نیٹ ورک کنکشن کے گیٹ وے کا پتہ چیک کریں یا یہ جاننے کے ل your اپنے روٹر کی دستاویزات سے مشورہ کریں۔

اپنے روٹر کے صارف نام اور کے ساتھ سائن ان کریں پاس ورڈ ، اگر ضروری ہوا. WAN یا انٹرنیٹ کنیکشن کی ترتیبات کی سکرین میں اکثر ، کسی "DNS" ترتیب کو تلاش کریں۔ اگر یہ "خودکار" پر سیٹ ہے تو یہ ٹھیک ہے۔ یہ آپ کے ISP سے مل رہا ہے۔ اگر اس کو "دستی" پر سیٹ کیا گیا ہے اور وہاں کسٹم DNS سرورز داخل ہوئے ہیں تو ، یہ مسئلہ بہت اچھی طرح سے ہوسکتا ہے۔

اگر آپ نے اپنے روٹر کو استعمال کرنے کے لئے تشکیل دیا ہے تو اس میں کوئی حرج نہیں ہے اچھے متبادل DNS سرورز - مثال کے طور پر ، گوگل ڈی این ایس کے لئے 8.8.8.8 اور 8.8.4.4 یا اوپنڈی این ایس کے لئے 208.67.222.222 اور 208.67.220.220۔ لیکن ، اگر وہاں DNS سرور موجود ہیں جنہیں آپ نہیں پہچانتے ، تو یہ ایک علامت میلویئر نے آپ کے روٹر کو DNS سرورز کو استعمال کرنے کے ل. تبدیل کردیا ہے۔ اگر شک ہے تو ، DNS سرور پتوں کے لئے ویب تلاش کریں اور دیکھیں کہ وہ جائز ہیں یا نہیں۔ "0.0.0.0" کی طرح کچھ ٹھیک ہے اور اکثر اس کا مطلب یہ ہے کہ فیلڈ خالی ہے اور اس کے بجائے روٹر خود بخود DNS سرور حاصل کر رہا ہے۔

ماہرین اس ترتیب کو وقتا فوقتا چیک کرنے کا مشورہ دیتے ہیں تاکہ یہ دیکھیں کہ آپ کے روٹر سے سمجھوتہ ہوا ہے یا نہیں۔

مدد ، وہاں ’ایک بدنیتی پر مبنی DNS سرور!

اگر یہاں پر بدنیتی پر مبنی DNS سرور تشکیل دیا گیا ہے تو ، آپ اسے غیر فعال کرسکتے ہیں اور اپنے روٹر سے کہہ سکتے ہیں کہ وہ اپنے ISP سے خود کار طریقے سے DNS سرور استعمال کریں یا گوگل DNS یا اوپن ڈی این ایس جیسے جائز DNS سرورز کے پتے درج کریں۔

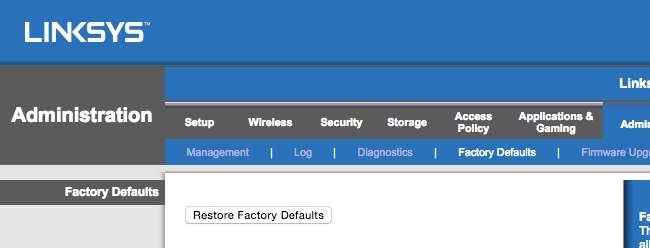

اگر یہاں پر بدنیتی پر مبنی DNS سرور داخل کیا گیا ہے تو ، آپ اپنے روٹر کی تمام ترتیبات کو مسح کرکے دوبارہ بیک اپ سیٹ کرنے سے پہلے اسے فیکٹری میں دوبارہ ترتیب دینا چاہتے ہیں۔ پھر ، راؤٹر کو مزید حملوں سے محفوظ رکھنے میں مدد کرنے کے لئے نیچے کی چالوں کا استعمال کریں۔

حملوں کے خلاف اپنے راؤٹر کو سخت بنانا

متعلقہ: اپنے وائرلیس راؤٹر کو محفوظ کریں: 8 کام جو آپ ابھی کر سکتے ہیں

آپ یقینی طور پر کر سکتے ہیں ان حملوں کے خلاف اپنے روٹر کو سخت کریں - کسی حد تک. اگر روٹر میں حفاظتی سوراخ ہیں تو کارخانہ دار نے پیچ نہیں کیا ہے ، آپ اسے مکمل طور پر محفوظ نہیں کرسکتے ہیں۔

- فرم ویئر کی تازہ ترین معلومات انسٹال کریں : ہے یقینی بنائیں کہ آپ کے روٹر کے لئے جدید ترین فرم ویئر نصب ہے . اگر روٹر اسے پیش کرتا ہے تو خود کار طریقے سے فرم ویئر کی تازہ کاریوں کو فعال کریں - بدقسمتی سے ، زیادہ تر روٹرز ایسا نہیں کرتے ہیں۔ کم از کم یہ یقینی بناتا ہے کہ آپ کسی بھی قسم کی خامیوں سے محفوظ رہے ہیں۔

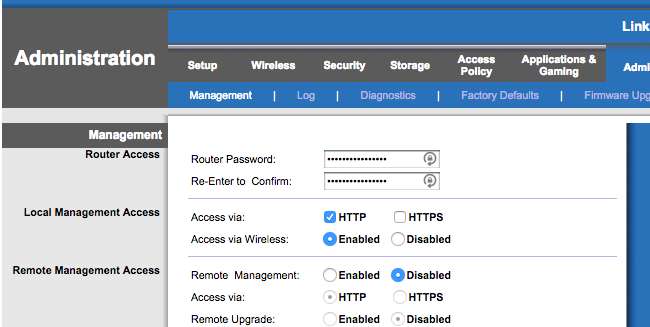

- ریموٹ رسائی کو غیر فعال کریں : روٹر کے ویب پر مبنی انتظامیہ کے صفحات تک ریموٹ رسائی کو غیر فعال کریں۔

- پاس ورڈ تبدیل کریں : روٹر کے ویب پر مبنی ایڈمنسٹریشن انٹرفیس میں پاس ورڈ تبدیل کریں تاکہ حملہ آور صرف پہلے سے طے شدہ پاس میں نہیں آسکتے ہیں۔

- UPnP بند کریں : یو پی این پی خاص طور پر کمزور رہا ہے . یہاں تک کہ اگر UPnP آپ کے روٹر پر کمزور نہیں ہے تو ، آپ کے مقامی نیٹ ورک کے اندر کہیں بھی چلنے والے میلویئر کا ایک ٹکڑا آپ کے DNS سرور کو تبدیل کرنے کے لئے UPnP استعمال کرسکتا ہے۔ بس یہی ہے کہ یوپی این پی کیسے کام کرتی ہے۔ یہ آپ کے مقامی نیٹ ورک میں آنے والی تمام درخواستوں پر اعتماد کرتی ہے۔

ڈی این ایس ایس سی سمجھا جاتا ہے کہ اس نے اضافی سیکیورٹی فراہم کی ہے ، لیکن یہ یہاں کوئی افاقہ نہیں ہے۔ حقیقی دنیا میں ، ہر کلائنٹ آپریٹنگ سسٹم نے تشکیل شدہ DNS سرور پر صرف اعتماد کیا۔ بدنیتی پر مبنی DNS سرور دعوی کرسکتا ہے کہ DNS ریکارڈ میں DNSSEC کی کوئی معلومات نہیں ہے ، یا یہ کہ اس میں DNSSEC کی معلومات ہے اور جو IP ایڈریس گزرتا ہے وہ اصل ہے۔

تصویری کریڈٹ: فلکر پر nrkbeta