소비자 라우터 보안은 매우 나쁩니다. 공격자는 부족한 제조업체를 이용하고 많은 양의 라우터를 공격하고 있습니다. 라우터가 손상되었는지 확인하는 방법은 다음과 같습니다.

가정용 라우터 시장은 Android 스마트 폰 시장 . 제조업체는 많은 수의 다른 장치를 생산하고 업데이트하지 않고 공격에 노출되어 있습니다.

라우터가 다크 사이드에 합류하는 방법

관련 : DNS 란 무엇이며 다른 DNS 서버를 사용해야합니까?

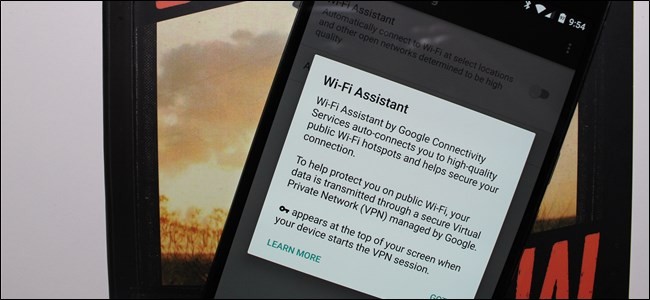

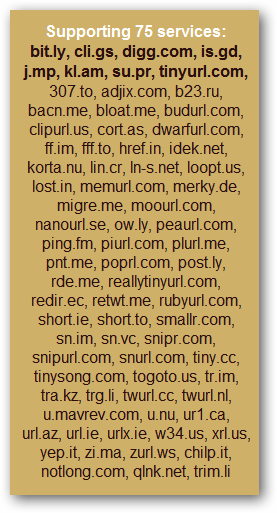

공격자는 종종 DNS 라우터의 서버 설정으로 악성 DNS 서버를 가리 킵니다. 은행 웹 사이트와 같은 웹 사이트에 연결하려고하면 악성 DNS 서버가 대신 피싱 사이트로 이동하라고 알려줍니다. 여전히 주소 표시 줄에 bankofamerica.com이라고 표시 될 수 있지만 피싱 사이트입니다. 악의적 인 DNS 서버가 모든 쿼리에 반드시 응답하는 것은 아닙니다. 대부분의 요청에서 시간이 초과 된 다음 ISP의 기본 DNS 서버로 쿼리를 리디렉션 할 수 있습니다. 비정상적으로 느린 DNS 요청은 감염 가능성이 있다는 신호입니다.

날카로운 눈을 가진 사람들은 그러한 피싱 사이트에 HTTPS 암호화가 적용되지 않는다는 것을 알 수 있지만 많은 사람들이 알아 차리지 못할 것입니다. SSL 스트리핑 공격 전송 중 암호화를 제거 할 수도 있습니다.

공격자는 광고를 삽입하거나 검색 결과를 리디렉션하거나 드라이브 바이 다운로드를 설치하려고 시도 할 수도 있습니다. 거의 모든 웹 사이트에서 사용하는 Google Analytics 또는 기타 스크립트에 대한 요청을 캡처하고 대신 광고를 삽입하는 스크립트를 제공하는 서버로 리디렉션 할 수 있습니다. How-To Geek 또는 New York Times와 같은 합법적 인 웹 사이트에서 포르노 광고를 본다면 라우터 나 컴퓨터 자체에 감염된 것이 거의 확실합니다.

많은 공격이 CSRF (교차 사이트 요청 위조) 공격을 사용합니다. 공격자는 악성 JavaScript를 웹 페이지에 삽입하고 해당 JavaScript는 라우터의 웹 기반 관리 페이지를로드하고 설정을 변경하려고합니다. 자바 스크립트는 로컬 네트워크 내부의 기기에서 실행되므로 코드는 네트워크 내부에서만 사용할 수있는 웹 인터페이스에 액세스 할 수 있습니다.

일부 라우터에는 기본 사용자 이름 및 비밀번호와 함께 활성화 된 원격 관리 인터페이스가있을 수 있습니다. 봇은 인터넷에서 이러한 라우터를 검색하고 액세스 할 수 있습니다. 다른 공격은 다른 라우터 문제를 이용할 수 있습니다. 예를 들어 UPnP는 많은 라우터에서 취약한 것으로 보입니다.

확인 방법

관련 : 라우터의 웹 인터페이스에서 구성 할 수있는 10 가지 유용한 옵션

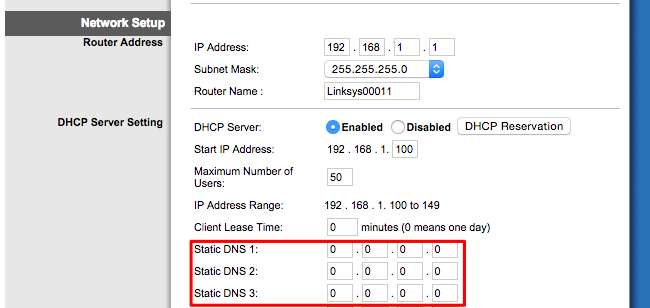

라우터가 손상되었다는 증거 중 하나는 DNS 서버가 변경되었다는 것입니다. 라우터의 웹 기반 인터페이스를 방문하여 DNS 서버 설정을 확인하는 것이 좋습니다.

먼저 라우터의 웹 기반 설정 페이지에 액세스 . 네트워크 연결의 게이트웨이 주소를 확인하거나 라우터 설명서를 참조하여 방법을 알아보십시오.

라우터의 사용자 이름으로 로그인하고 암호 , 필요하다면. 종종 WAN 또는 인터넷 연결 설정 화면에서 "DNS"설정을 찾습니다. '자동'으로 설정되어 있어도 괜찮습니다. ISP에서 가져 오는 것입니다. "수동"으로 설정되어 있고 여기에 사용자 지정 DNS 서버가 입력되어 있으면 문제가 될 수 있습니다.

라우터를 사용하도록 구성해도 문제 없습니다. 좋은 대체 DNS 서버 — 예를 들어 Google DNS의 경우 8.8.8.8 및 8.8.4.4, OpenDNS의 경우 208.67.222.222 및 208.67.220.220입니다. 하지만 알 수없는 DNS 서버가 있다면 멀웨어가 라우터에서 DNS 서버를 사용하도록 변경했다는 신호입니다. 확실하지 않은 경우 DNS 서버 주소에 대한 웹 검색을 수행하고 해당 주소가 합법적인지 확인합니다. "0.0.0.0"과 같은 것은 괜찮으며 종종 필드가 비어 있고 라우터가 대신 자동으로 DNS 서버를 받는다는 것을 의미합니다.

전문가들은이 설정을 가끔 확인하여 라우터가 손상되었는지 여부를 확인하는 것이 좋습니다.

도와주세요. 악성 DNS 서버가 있습니다!

여기에 구성된 악성 DNS 서버가있는 경우이를 사용 중지하고 라우터에 ISP의 자동 DNS 서버를 사용하도록 지시하거나 여기에 Google DNS 또는 OpenDNS와 같은 합법적 인 DNS 서버의 주소를 입력 할 수 있습니다.

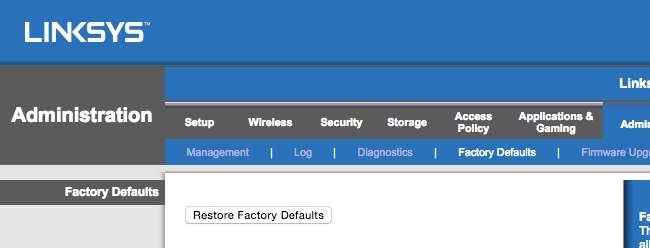

여기에 악의적 인 DNS 서버를 입력 한 경우 안전을 위해 라우터의 모든 설정을 지우고 다시 설정하기 전에 초기화하는 것이 좋습니다. 그런 다음 아래의 트릭을 사용하여 추가 공격으로부터 라우터를 보호하십시오.

공격으로부터 라우터 강화

관련 : 무선 라우터 보안 : 지금 당장 할 수있는 8 가지

당신은 확실히 할 수 있습니다 이러한 공격으로부터 라우터를 강화하십시오 -다소. 라우터에 제조업체에서 패치하지 않은 보안 구멍이있는 경우 완전히 보호 할 수 없습니다.

- 펌웨어 업데이트 설치 : IS 라우터의 최신 펌웨어가 설치되어 있는지 확인하십시오. . 라우터에서 제공하는 경우 자동 펌웨어 업데이트를 사용하도록 설정합니다. 불행히도 대부분의 라우터는 그렇지 않습니다. 이렇게하면 최소한 패치 된 결함으로부터 보호받을 수 있습니다.

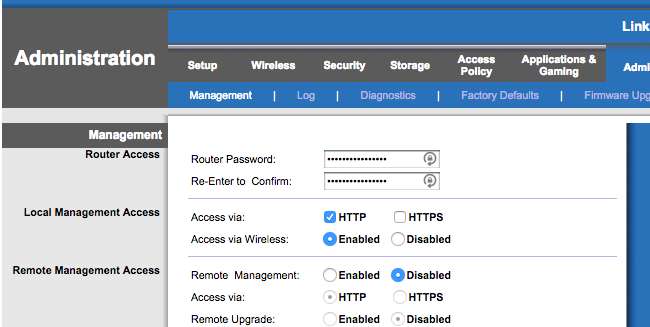

- 원격 액세스 비활성화 : 라우터의 웹 기반 관리 페이지에 대한 원격 액세스를 비활성화합니다.

- 비밀번호 변경 : 라우터의 웹 기반 관리 인터페이스에 대한 비밀번호를 변경하여 공격자가 기본 인터페이스로만 들어갈 수 없도록합니다.

- UPnP 끄기 : UPnP는 특히 취약했습니다. . UPnP가 라우터에서 취약하지 않더라도 로컬 네트워크 내부에서 실행되는 맬웨어는 UPnP를 사용하여 DNS 서버를 변경할 수 있습니다. 이것이 바로 UPnP가 작동하는 방식입니다. 로컬 네트워크 내에서 들어오는 모든 요청을 신뢰합니다.

DNSSEC 추가 보안을 제공해야하지만 여기에서는 만병 통치약이 아닙니다. 실제로 모든 클라이언트 운영 체제는 구성된 DNS 서버를 신뢰합니다. 악의적 인 DNS 서버는 DNS 레코드에 DNSSEC 정보가 없거나 DNSSEC 정보가 있고 전달되는 IP 주소가 실제 주소라고 주장 할 수 있습니다.

이미지 크레딧 : Flickr의 nrkbeta