La sicurezza del router consumer è piuttosto scarsa. Gli aggressori stanno approfittando dei produttori apatici e attaccano grandi quantità di router. Ecco come verificare se il tuo router è stato compromesso.

Il mercato dei router domestici è molto simile il mercato degli smartphone Android . I produttori stanno producendo un gran numero di dispositivi diversi e non si preoccupano di aggiornarli, lasciandoli aperti agli attacchi.

In che modo il tuo router può unirsi al lato oscuro

RELAZIONATO: Che cos'è il DNS e devo utilizzare un altro server DNS?

Gli aggressori spesso cercano di cambiare il file DNS impostazione del server sul router, puntandolo a un server DNS dannoso. Quando provi a connetterti a un sito web, ad esempio il sito web della tua banca, il server DNS dannoso ti dice invece di andare su un sito di phishing. Potrebbe ancora essere visualizzato bankofamerica.com nella barra degli indirizzi, ma ti troverai su un sito di phishing. Il server DNS dannoso non risponde necessariamente a tutte le query. Potrebbe semplicemente scadere per la maggior parte delle richieste e quindi reindirizzare le query al server DNS predefinito del tuo ISP. Le richieste DNS insolitamente lente indicano che potresti avere un'infezione.

Le persone dagli occhi acuti potrebbero notare che un sito di phishing di questo tipo non avrà la crittografia HTTPS, ma molte persone non se ne accorgerebbero. Attacchi di rimozione SSL può anche rimuovere la crittografia in transito.

Gli aggressori possono anche semplicemente inserire pubblicità, reindirizzare i risultati di ricerca o tentare di installare download drive-by. Possono acquisire richieste per Google Analytics o altri script utilizzati da quasi tutti i siti Web e reindirizzarli a un server che fornisce uno script che invece inietta annunci. Se vedi pubblicità pornografiche su un sito Web legittimo come How-To Geek o il New York Times, quasi certamente sei infetto da qualcosa, sul router o sul computer stesso.

Molti attacchi fanno uso di attacchi CSRF (Cross-Site Request Forgery). Un utente malintenzionato incorpora JavaScript dannoso in una pagina Web e tale JavaScript tenta di caricare la pagina di amministrazione basata sul Web del router e di modificare le impostazioni. Poiché JavaScript è in esecuzione su un dispositivo all'interno della rete locale, il codice può accedere all'interfaccia web disponibile solo all'interno della rete.

Alcuni router possono avere le loro interfacce di amministrazione remota attivate insieme a nomi utente e password predefiniti: i bot possono eseguire la scansione di tali router su Internet e ottenere l'accesso. Altri exploit possono trarre vantaggio da altri problemi del router. UPnP sembra essere vulnerabile su molti router, ad esempio.

Come controllare

RELAZIONATO: 10 opzioni utili che è possibile configurare nell'interfaccia Web del router

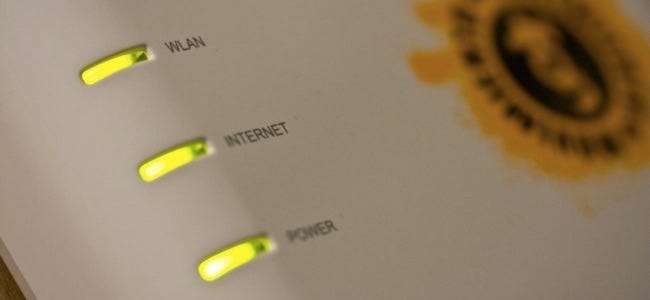

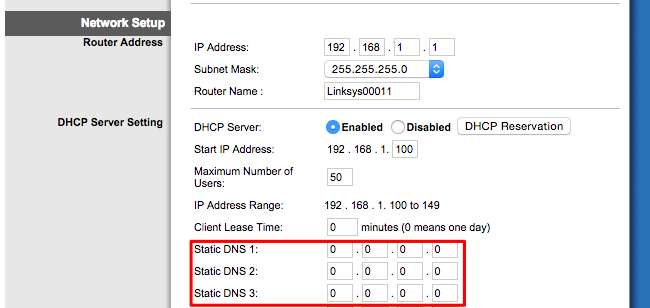

L'unico segno rivelatore che un router è stato compromesso è che il suo server DNS è stato modificato. Ti consigliamo di visitare l'interfaccia basata sul web del tuo router e controllare le sue impostazioni del server DNS.

Per prima cosa, dovrai accedere alla pagina di configurazione basata sul Web del router . Controlla l'indirizzo del gateway della tua connessione di rete o consulta la documentazione del router per scoprire come.

Accedi con il nome utente del router e parola d'ordine , se necessario. Cerca un'impostazione "DNS" da qualche parte, spesso nella schermata delle impostazioni della connessione WAN o Internet. Se è impostato su "Automatico", va bene: lo riceve dal tuo ISP. Se è impostato su "Manuale" e sono presenti server DNS personalizzati inseriti lì, potrebbe essere un problema.

Non è un problema se hai configurato il tuo router per l'uso buoni server DNS alternativi - ad esempio 8.8.8.8 e 8.8.4.4 per Google DNS o 208.67.222.222 e 208.67.220.220 per OpenDNS. Tuttavia, se ci sono server DNS che non riconosci, è un segno che il malware ha cambiato il tuo router per utilizzare i server DNS. In caso di dubbio, esegui una ricerca sul Web per gli indirizzi del server DNS e verifica se sono legittimi o meno. Qualcosa come "0.0.0.0" va bene e spesso significa solo che il campo è vuoto e il router riceve automaticamente un server DNS.

Gli esperti consigliano di controllare questa impostazione di tanto in tanto per vedere se il router è stato compromesso o meno.

Aiuto, c'è un server DNS dannoso!

Se qui è configurato un server DNS dannoso, puoi disabilitarlo e dire al tuo router di utilizzare il server DNS automatico dal tuo ISP o inserire qui gli indirizzi di server DNS legittimi come Google DNS o OpenDNS.

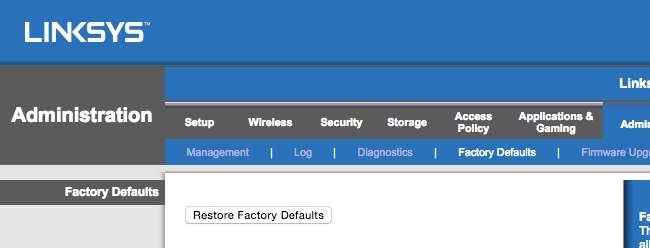

Se è presente un server DNS dannoso inserito qui, potresti voler cancellare tutte le impostazioni del router e ripristinarlo alle impostazioni di fabbrica prima di configurarlo di nuovo, solo per sicurezza. Quindi, utilizza i seguenti trucchi per proteggere il router da ulteriori attacchi.

Rafforzare il router contro gli attacchi

RELAZIONATO: Proteggi il tuo router wireless: 8 cose che puoi fare adesso

Puoi certamente indurisci il tuo router contro questi attacchi - un po '. Se il router presenta falle di sicurezza che il produttore non ha patchato, non puoi proteggerlo completamente.

- Installa gli aggiornamenti del firmware : E assicurarsi che sia installato il firmware più recente per il router . Abilita gli aggiornamenti automatici del firmware se il router lo offre, purtroppo la maggior parte dei router no. Questo almeno ti assicura di essere protetto da eventuali difetti che sono stati riparati.

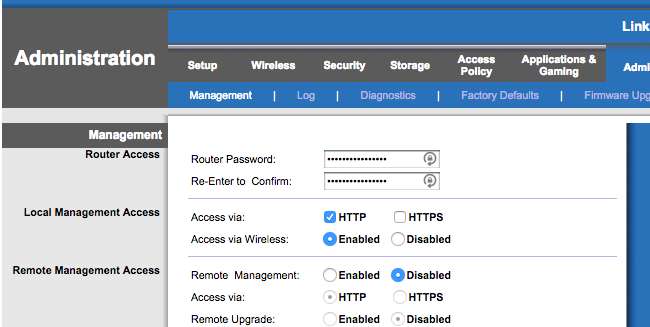

- Disabilita l'accesso remoto : Disabilita l'accesso remoto alle pagine di amministrazione basate sul web del router.

- Cambia la password : Cambia la password nell'interfaccia di amministrazione basata sul Web del router in modo che gli aggressori non possano accedere solo con quella predefinita.

- Disattiva UPnP : UPnP è stato particolarmente vulnerabile . Anche se UPnP non è vulnerabile sul router, un malware in esecuzione da qualche parte all'interno della rete locale può utilizzare UPnP per modificare il server DNS. È proprio così che funziona UPnP: si fida di tutte le richieste provenienti dalla tua rete locale.

DNSSEC dovrebbe fornire ulteriore sicurezza, ma qui non è una panacea. Nel mondo reale, ogni sistema operativo client si fida solo del server DNS configurato. Il server DNS dannoso potrebbe affermare che un record DNS non ha informazioni DNSSEC o che dispone di informazioni DNSSEC e l'indirizzo IP trasmesso è quello reale.

Credito immagine: nrkbeta su Flickr

![[Updated] È ora di smettere di acquistare telefoni da OnePlus](https://cdn.thefastcode.com/static/thumbs/updated-it-s-time-to-stop-buying-phones-from-oneplus.jpg)