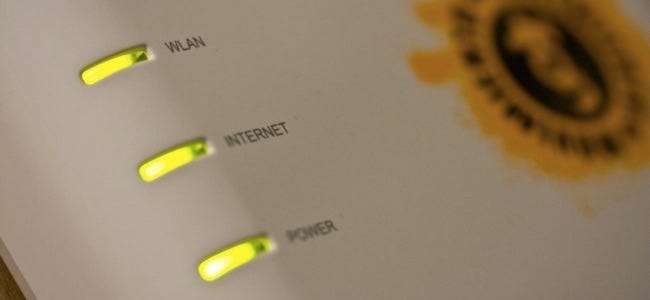

Forbrukerens rutersikkerhet er ganske dårlig. Angripere benytter seg av mangelfulle produsenter og angriper store mengder rutere. Slik kontrollerer du om ruteren din er blitt kompromittert.

Hjemmet rutermarkedet er mye som Android-smarttelefonmarkedet . Produsenter produserer et stort antall forskjellige enheter og gidder ikke å oppdatere dem, og lar dem være åpne for angrep.

Hvordan ruteren din kan bli med på den mørke siden

I SLEKT: Hva er DNS, og skal jeg bruke en annen DNS-server?

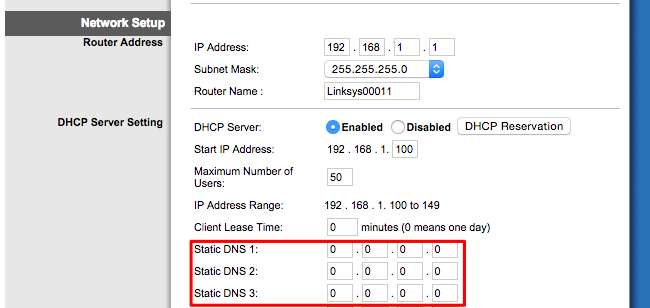

Angripere søker ofte å endre DNS serverinnstillingen på ruteren din, og peker den mot en ondsinnet DNS-server. Når du prøver å koble til et nettsted - for eksempel bankens nettsted - ber den ondsinnede DNS-serveren deg gå til et phishing-nettsted i stedet. Det kan fremdeles stå bankofamerica.com i adressefeltet, men du er på et phishing-nettsted. Den ondsinnede DNS-serveren svarer ikke nødvendigvis på alle spørsmål. Det kan rett og slett gå ut på de fleste forespørsler, og deretter omdirigere spørsmål til Internett-leverandørens standard DNS-server. Uvanlig langsomme DNS-forespørsler er et tegn på at du kan ha en infeksjon.

Skarpe øyne legger kanskje merke til at et slikt nettfiskingsnett ikke vil ha HTTPS-kryptering, men mange vil ikke merke det. SSL-stripping angrep kan til og med fjerne krypteringen under transport.

Angripere kan også bare injisere annonser, omdirigere søkeresultater eller prøve å installere nedlastingsnedlastinger. De kan fange forespørsler om Google Analytics eller andre skript nesten alle nettstedsbruk og omdirigere dem til en server som gir et skript som i stedet injiserer annonser. Hvis du ser pornografiske annonser på et legitimt nettsted som How-To Geek eller New York Times, er du nesten helt smittet med noe - enten på ruteren eller datamaskinen din.

Mange angrep bruker CSRF-angrep på tvers av nettsteder. En angriper legger skadelig JavaScript på en nettside, og at JavaScript prøver å laste ruterenes nettbaserte administrasjonsside og endre innstillinger. Siden JavaScript kjører på en enhet i ditt lokale nettverk, kan koden få tilgang til nettgrensesnittet som bare er tilgjengelig i nettverket ditt.

Noen rutere kan ha sine eksterne administrasjonsgrensesnitt aktivert sammen med standard brukernavn og passord - roboter kan skanne etter slike rutere på Internett og få tilgang. Andre utnyttelser kan dra nytte av andre ruterproblemer. UPnP ser ut til å være sårbar på mange rutere, for eksempel.

Hvordan sjekke

I SLEKT: 10 nyttige alternativer du kan konfigurere i ruterenes nettgrensesnitt

Det eneste tegn på at en ruter har blitt kompromittert er at DNS-serveren har blitt endret. Du vil besøke rutens nettbaserte grensesnitt og sjekke DNS-serverinnstillingen.

Først må du få tilgang til ruteren sin nettbaserte oppsettside . Sjekk nettverkstilkoblingens gateway-adresse, eller se dokumentasjonen til ruteren for å finne ut hvordan.

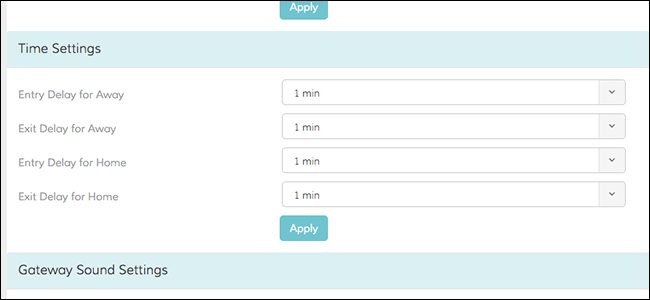

Logg på med ruteren brukernavn og passord , hvis nødvendig. Se etter en “DNS” -innstilling et eller annet sted, ofte i skjermbildet for innstillinger for WAN eller Internett-tilkobling. Hvis det er satt til "Automatisk", er det greit - det får det fra Internett-leverandøren din. Hvis den er satt til "Manuell" og det er angitt egendefinerte DNS-servere der, kan det veldig godt være et problem.

Det er ikke noe problem hvis du har konfigurert ruteren din til å bruke den gode alternative DNS-servere - for eksempel 8.8.8.8 og 8.8.4.4 for Google DNS eller 208.67.222.222 og 208.67.220.220 for OpenDNS. Men hvis det er DNS-servere der du ikke gjenkjenner, er det et tegn på at malware har endret ruteren din til å bruke DNS-servere. Hvis du er i tvil, kan du utføre et websøk etter DNS-serveradressene og se om de er legitime eller ikke. Noe som “0.0.0.0” er greit og betyr ofte bare at feltet er tomt og ruteren automatisk får en DNS-server i stedet.

Eksperter anbefaler at du sjekker denne innstillingen av og til for å se om ruteren din har blitt kompromittert eller ikke.

Hjelp, det er en skadelig DNS-server!

Hvis det er konfigurert en ondsinnet DNS-server her, kan du deaktivere den og be ruteren din om å bruke den automatiske DNS-serveren fra Internett-leverandøren din, eller angi adressene til legitime DNS-servere som Google DNS eller OpenDNS her.

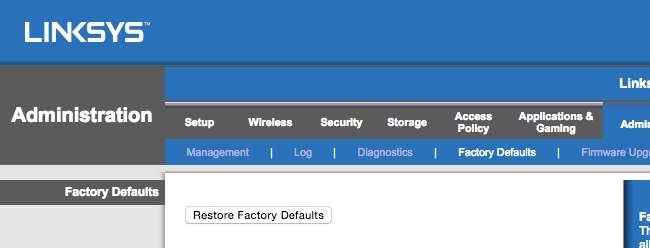

Hvis det er angitt en ondsinnet DNS-server her, kan det være lurt å tørke alle ruterenes innstillinger og tilbakestille den fra fabrikken før du setter den opp igjen - bare for å være trygg. Bruk deretter triksene nedenfor for å sikre ruteren mot ytterligere angrep.

Herde ruteren mot angrep

I SLEKT: Sikre den trådløse ruteren: 8 ting du kan gjøre akkurat nå

Du kan absolutt herder ruteren din mot disse angrepene - noe. Hvis ruteren har sikkerhetshull produsenten ikke har lappet, kan du ikke sikre den helt.

- Installer firmwareoppdateringer : ER sørg for at den nyeste fastvaren for ruteren din er installert . Aktiver automatiske firmwareoppdateringer hvis ruteren tilbyr det - dessverre gjør de fleste rutere det ikke. Dette sørger i det minste for at du er beskyttet mot eventuelle feil som er lappet.

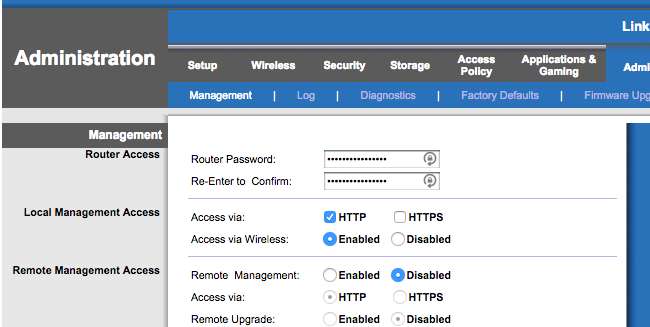

- Deaktiver ekstern tilgang : Deaktiver ekstern tilgang til ruterenes nettbaserte administrasjonssider.

- Endre passordet : Endre passordet til ruterenes nettbaserte administrasjonsgrensesnitt, slik at angripere ikke bare kan komme inn med standard.

- Slå av UPnP : UPnP har vært spesielt sårbar . Selv om UPnP ikke er sårbar på ruteren din, kan et stykke skadelig programvare som kjører et sted inne i ditt lokale nettverk, bruke UPnP til å endre DNS-serveren. Slik fungerer UPnP - den stoler på alle forespørsler som kommer fra ditt lokale nettverk.

DNSSEC skal gi ekstra sikkerhet, men det er ikke noe universalmiddel her. I den virkelige verden stoler hvert klientoperativsystem bare på den konfigurerte DNS-serveren. Den ondsinnede DNS-serveren kan kreve at en DNS-post ikke har DNSSEC-informasjon, eller at den har DNSSEC-informasjon, og IP-adressen som sendes videre er den virkelige.

Bildekreditt: nrkbeta on Flickr