Zabezpečení spotřebitelského routeru je docela špatné. Útočníci využívají nevýrazných výrobců a útočí na velké množství směrovačů. Zde je návod, jak zkontrolovat, zda byl váš router napaden.

Trh s domácími směrovači se hodně podobá trh se smartphony Android . Výrobci vyrábějí velké množství různých zařízení a neobtěžují se s jejich aktualizací a nechávají je otevřená útoku.

Jak se váš router může připojit k temné straně

PŘÍBUZNÝ: Co je DNS a mám použít jiný server DNS?

Útočníci se často snaží změnit DNS nastavení serveru na vašem routeru a jeho nasměrování na škodlivý server DNS. Když se pokusíte připojit k webu - například webu vaší banky - škodlivý server DNS vám řekne, abyste místo toho šli na phishing. V adresním řádku se může stále zobrazovat bankofamerica.com, ale budete na phishingovém webu. Škodlivý server DNS nemusí nutně reagovat na všechny dotazy. Může jednoduše vypršet časový limit pro většinu požadavků a poté přesměrovat dotazy na výchozí server DNS vašeho poskytovatele internetových služeb. Neobvykle pomalé požadavky DNS znamenají, že můžete mít infekci.

Lidé s bystrými očima si mohou všimnout, že takový phishingový web nebude mít šifrování HTTPS, ale mnoho lidí by si toho nevšimlo. Útoky na odizolování SSL může dokonce odstranit šifrování při přenosu.

Útočníci mohou také pouze vkládat reklamy, přesměrovat výsledky hledání nebo se pokusit nainstalovat soubory ke stažení. Mohou zachytit požadavky na Google Analytics nebo jiné skripty, které používá téměř každý web, a přesměrovat je na server poskytující skript, který místo toho vkládá reklamy. Pokud vidíte pornografické reklamy na legitimních webových stránkách, jako je How-To Geek nebo New York Times, jste téměř jistě něčím nakaženi - buď ve svém routeru, nebo v počítači samotném.

Mnoho útoků využívá útoky CSRF (cross-site request falzer). Útočník vloží škodlivý JavaScript na webovou stránku a tento JavaScript se pokusí načíst webovou stránku správy routeru a změnit nastavení. Vzhledem k tomu, že JavaScript běží na zařízení v místní síti, může kód přistupovat k webovému rozhraní, které je k dispozici pouze ve vaší síti.

Některé směrovače mohou mít aktivována rozhraní vzdálené správy spolu s výchozími uživatelskými jmény a hesly - roboti mohou takové směrovače vyhledat na internetu a získat přístup. Jiné exploity mohou využít výhody jiných problémů s routerem. Například UPnP se zdá být zranitelný na mnoha směrovačích.

Jak zkontrolovat

PŘÍBUZNÝ: 10 užitečných možností, které můžete konfigurovat ve webovém rozhraní routeru

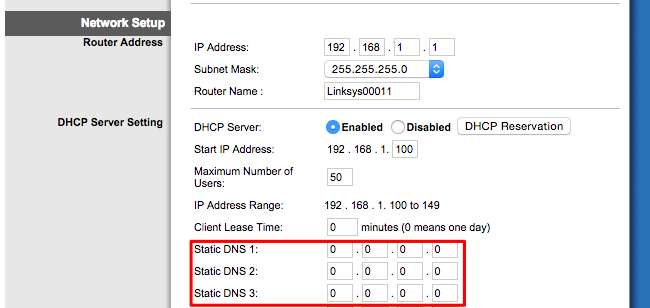

Jedním sdělovacím znamením, že byl kompromitován router, je změna jeho serveru DNS. Budete chtít navštívit webové rozhraní routeru a zkontrolovat jeho nastavení serveru DNS.

Nejprve budete muset přejděte na webovou stránku nastavení routeru . Podívejte se na adresu brány vašeho síťového připojení nebo se podívejte do dokumentace k routeru a zjistěte, jak na to.

Přihlaste se pomocí uživatelského jména routeru a Heslo , Pokud je třeba. Hledejte někde nastavení „DNS“, často na obrazovce nastavení WAN nebo připojení k internetu. Pokud je nastaveno na „Automaticky“, je to v pořádku - získává to od vašeho ISP. Pokud je nastaveno na „Ruční“ a jsou tam zadány vlastní servery DNS, mohl by to být velmi problém.

Není to problém, pokud jste nakonfigurovali směrovač pro použití dobré alternativní servery DNS - například 8.8.8.8 a 8.8.4.4 pro Google DNS nebo 208.67.222.222 a 208.67.220.220 pro OpenDNS. Pokud však existují servery DNS, které nepoznáváte, znamená to, že malware změnil váš směrovač tak, aby používal servery DNS. Máte-li pochybnosti, proveďte na webu vyhledávání adres serverů DNS a zkontrolujte, zda jsou legitimní nebo ne. Něco jako „0.0.0.0“ je v pořádku a často to znamená, že pole je prázdné a router místo toho automaticky získává server DNS.

Odborníci doporučují občas toto nastavení zkontrolovat, aby zjistili, zda byl váš router napaden nebo ne.

Pomoc, existuje škodlivý server DNS!

Pokud je zde nakonfigurován nebezpečný server DNS, můžete jej deaktivovat a sdělit routeru, aby používal automatický server DNS od vašeho ISP, nebo zde zadejte adresy legitimních serverů DNS, jako je Google DNS nebo OpenDNS.

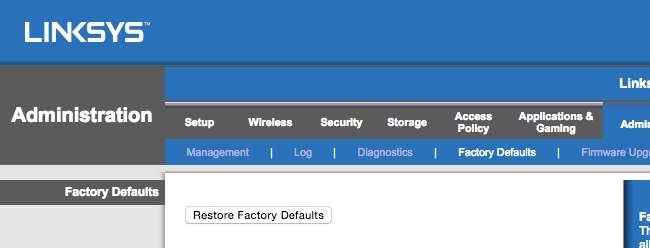

Pokud je zde zadán škodlivý server DNS, možná budete chtít vymazat všechna nastavení routeru a obnovit tovární nastavení, než jej znovu nastavíte - pro jistotu. Poté pomocí níže uvedených triků zajistěte router proti dalším útokům.

Kalení routeru proti útokům

PŘÍBUZNÝ: Zabezpečte bezdrátový směrovač: 8 věcí, které můžete udělat hned teď

Určitě můžete posílit váš router proti těmto útokům - trochu. Pokud má router bezpečnostní otvory, které výrobce neopravil, nemůžete jej zcela zabezpečit.

- Nainstalujte si aktualizace firmwaru : JE ujistěte se, že je nainstalován nejnovější firmware pro váš router . Pokud to směrovač nabízí, povolte automatické aktualizace firmwaru - většina směrovačů to bohužel nenabízí. Tím je alespoň zajištěno, že jste chráněni před chybami, které byly opraveny.

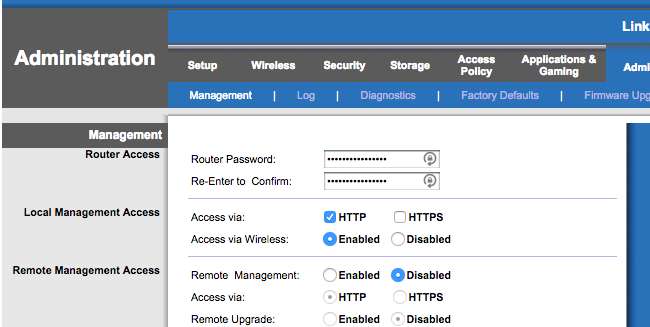

- Zakázat vzdálený přístup : Zakázat vzdálený přístup k webovým stránkám pro správu routeru.

- Změňte heslo : Změňte heslo k webovému rozhraní pro správu routeru, aby se útočníci nemohli dostat pouze s výchozím.

- Vypnout UPnP : UPnP byl obzvláště zranitelný . I když UPnP není na vašem routeru zranitelný, může malware, který běží někde v místní síti, použít UPnP ke změně serveru DNS. Takhle funguje UPnP - důvěřuje všem požadavkům přicházejícím z vaší místní sítě.

DNSSEC má poskytnout další zabezpečení, ale není to žádný všelék. V reálném světě každý operační systém klienta důvěřuje pouze nakonfigurovanému serveru DNS. Škodlivý server DNS by mohl tvrdit, že záznam DNS neobsahuje žádné informace DNSSEC, nebo že nemá informace DNSSEC a předávaná adresa IP je skutečná.

Kredit obrázku: nrkbeta na Flickru