Antywirus powinien być ostatnią linią obrony, a nie czymś, na czym polegasz, aby Cię uratować. Aby zachować bezpieczeństwo w Internecie, powinieneś zachowywać się tak, jakbyś w ogóle nie miał na komputerze żadnego oprogramowania chroniącego przed złośliwym oprogramowaniem.

Antywirus nie jest lekarstwem - wszystko, o czym często się bierze. Nie bez powodu takie firmy jak Netflix dumping tradycyjnego programu antywirusowego i nawet twórcy Norton ogłosili, że program antywirusowy jest „martwy”. Nie miej fałszywego poczucia bezpieczeństwa, ponieważ na Twoim komputerze działa oprogramowanie chroniące przed złośliwym oprogramowaniem.

Dwa główne sposoby, w jakie złośliwe oprogramowanie dostaje się na komputer

ZWIĄZANE Z: Symantec mówi, że „oprogramowanie antywirusowe jest martwe”, ale co to oznacza dla Ciebie?

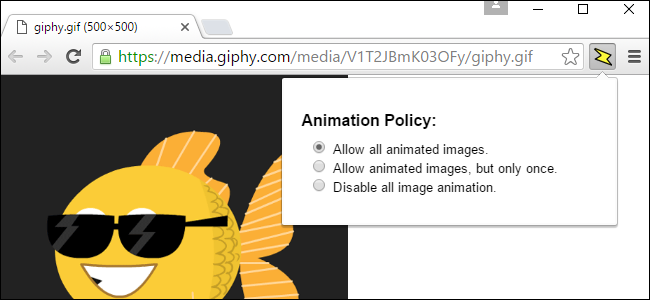

Istnieją dwa główne sposoby, w jakie złośliwe oprogramowanie może dostać się do twojego systemu. Jednym z nich są exploity - często przeglądarki i wtyczki wykorzystujące luki w oprogramowaniu, takie jak Flash i Java. Drugi polega na pobraniu czegoś złego i uruchomieniu go. Antywirus nie może ochronić Cię przed najnowszymi atakami.

Czarna lista to przegrana bitwa

Oprogramowanie antywirusowe opiera się na czarnej liście i heurystyce - i tak naprawdę heurystyki to tylko kolejny rodzaj czarnej listy. Firmy zajmujące się ochroną przed złośliwym oprogramowaniem znajdują złośliwe oprogramowanie na wolności, analizują je i dodają „definicje”, które oprogramowanie antymalware stale pobiera. Za każdym razem, gdy uruchamiasz aplikację, oprogramowanie chroniące przed złośliwym oprogramowaniem sprawdza, czy pasuje do definicji, i blokuje ją, jeśli tak.

Oprogramowanie chroniące przed złośliwym oprogramowaniem obejmuje również wykrywanie oparte na heurystyce. Heurystyka sprawdza, czy dane oprogramowanie zachowuje się podobnie do znanego złośliwego oprogramowania. Może blokować nowe fragmenty złośliwego oprogramowania, zanim będą dostępne dla nich definicje, ale heurystyka nie jest bliska ideału.

Problem z podejściem do czarnej listy polega na tym, że zakłada ono, że wszystko jest domyślnie bezpieczne, a następnie próbuje wykryć znane-złe rzeczy. Bezpieczniej byłoby odwrócić to do góry nogami - zakładając, że wszystko jest niebezpieczne i nie powinno działać, chyba że udowodniono, że jest to bezpieczne. Niestety Microsoft oferuje tylko najpotężniejsze funkcje na białej liście w wersjach Enterprise systemu Windows.

Przestępcy projektują złośliwe oprogramowanie, aby uniknąć wykrycia

Wyrafinowani napastnicy mogą zaprojektować złośliwe oprogramowanie, aby ominęło programy chroniące przed złośliwym oprogramowaniem.

Być może słyszałeś o VirusTotal , witryna internetowa - obecnie należąca do Google - która umożliwia przesyłanie pliku. Skanuje ten plik za pomocą wielu różnych silników antywirusowych i raportuje, co o nim mówią.

Nie byłoby trudno skonfigurować własną wersję VirusTotal, która nie udostępnia plików przesyłanych przez Ciebie tym firmom zajmującym się ochroną przed złośliwym oprogramowaniem. W rzeczywistości osoby atakujące mają własne narzędzia podobne do VirusTotal, które pozwalają im przeskanować plik za pomocą wielu różnych silników antywirusowych, aby sprawdzić, czy został wykryty. Jeśli oprogramowanie antywirusowe wykryje to, może wprowadzić modyfikacje, aby uniknąć wykrycia przez oprogramowanie chroniące przed złośliwym oprogramowaniem.

Badania wykazały, że tak właśnie się dzieje. Na przykład badanie z Hantle stwierdził, że oprogramowanie antywirusowe nie wykrywa 70 procent nowego złośliwego oprogramowania w ciągu pierwszej godziny. Przestępcy specjalnie dostosowują nowe złośliwe oprogramowanie, aby uniknąć wykrycia przez oprogramowanie antywirusowe działające na komputerach ich celów.

Po uruchomieniu złośliwego oprogramowania masz kłopoty

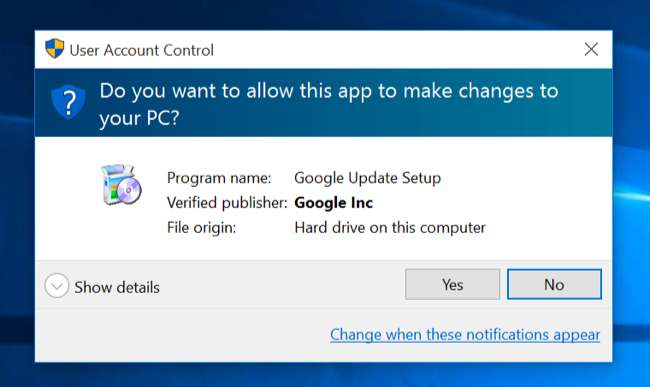

Kiedy złośliwe oprogramowanie zakotwiczy się w Twoim systemie, to koniec. Zostałeś skompromitowany. Złośliwe oprogramowanie może dodawać wyjątki do oprogramowania antywirusowego lub po prostu uniemożliwić mu uruchamianie i wykrywanie złośliwego oprogramowania w przyszłości. Biorąc pod uwagę wszystkie niezałatane systemy Windows z lukami w zabezpieczeniach, które można wykorzystać w celu uzyskania dodatkowych przywilejów po uruchomieniu oprogramowania na komputerze, nie wymagałoby to nawet zgody na UAC przez większość czasu - chociaż zgoda na to polecenie UAC z pewnością przypieczętuje również twój los.

Samo kliknięcie ostrzeżenia oprogramowania chroniącego przed złośliwym oprogramowaniem i powiedzenie, że mimo ostrzeżenia chcesz uruchomić złośliwe oprogramowanie, również byłoby katastrofalne. Po uruchomieniu złośliwego oprogramowania nie można stwierdzić, że został on wykorzeniony do ostatniego fragmentu bez przeprowadzenia pełnej ponownej instalacji systemu Windows.

Co może Cię chronić?

ZWIĄZANE Z: Podstawowe zabezpieczenia komputera: jak chronić się przed wirusami, hakerami i złodziejami

Rozwiązanie to nie tylko oprogramowanie, chociaż zawsze kuszące jest szukanie rozwiązania technicznego, gdy prawdziwe jest rozwiązanie społecznościowe.

Wszyscy powinniśmy zachowywać się tak, jakbyśmy nie mieli oprogramowania chroniącego przed złośliwym oprogramowaniem. Nie oznacza to, że nie powinieneś czegoś prowadzić - przynajmniej oprogramowanie Windows Defender wbudowane w najnowszą wersję systemu Windows , na przykład. Ale to tylko ostatnia linia obrony, a nie jedyna.

Oznacza to unikanie pirackiego oprogramowania - pobieranie i uruchamianie programów z podejrzanych witryn jest niebezpieczne. Oznacza to pilnowanie i pobieranie tylko wiarygodnego oprogramowania, unikanie rzeczy, które wyglądają nieco szkicowo. Oznacza również zrozumienie które typy plików są potencjalnie niebezpieczne - plik .png to tylko obraz, więc powinno być w porządku, ale plik .scr to wygaszacz ekranu, który może uruchomić potencjalnie złośliwy kod. Omówiliśmy dobre praktyki bezpieczeństwa, których należy przestrzegać .

Przyszłość oprogramowania zabezpieczającego

Przyszłość oprogramowania zabezpieczającego to nie tylko czarne listy. Zamiast tego będzie to często coś w rodzaju białej listy - przejście od „wszystko jest dozwolone z wyjątkiem znanych złych rzeczy” na „wszystko jest zabronione z wyjątkiem rzeczy znanych-dobrych”.

Na to właśnie przechodzi Netflix - oprogramowanie, które monitoruje oprogramowanie działające na jego serwerach pod kątem nieprawidłowości, zamiast skanować je pod kątem znanego złośliwego oprogramowania.

ZWIĄZANE Z: Użyj programu Anti-Exploit, aby chronić swój komputer przed atakami typu zero-day

Bardziej wyrafinowane narzędzia powinny również wzmocnić oprogramowanie, którego używamy, blokując techniki używane przez atakujących, zamiast walczyć z przegraną bitwą o ciągłe dodawanie nowych definicji.

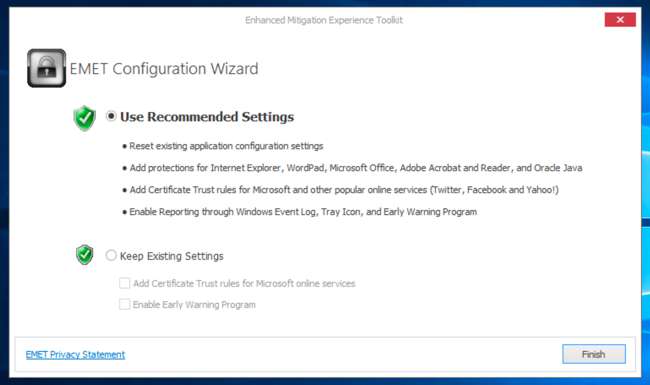

Malwarebytes Anti-Exploit jest tego doskonałym przykładem , dlatego tak serdecznie polecamy. To bezpłatne narzędzie blokuje popularne techniki wykorzystywania luk w przeglądarkach internetowych i ich wtyczkach. Tego rodzaju rzeczy powinny być wbudowane w system Windows i nowoczesne przeglądarki internetowe. Microsoft ma nawet własną podobną technologię w EMET, chociaż jest ona w dużej mierze skierowana do przedsiębiorstw.

Nie, prawdopodobnie nie chcesz pozbywać się oprogramowania antywirusowego, tak jak zrobił to Netflix. Oprogramowanie chroniące przed złośliwym oprogramowaniem nadal działa dość dobrze w przypadku losowego starszego złośliwego oprogramowania, które możesz napotkać w Internecie. Jednak w przypadku nowszych i inteligentniejszych ataków oprogramowanie chroniące przed złośliwym oprogramowaniem często upada na twarz. Nie pokładaj w nim całego zaufania, aby cię chronić.