Konsumentrouterns säkerhet är ganska dålig. Angripare dra nytta av bristfälliga tillverkare och attackerar stora mängder routrar. Så här kontrollerar du om din router har äventyrats.

Hemroutermarknaden är mycket som Android-smarttelefonmarknaden . Tillverkare producerar ett stort antal olika enheter och bryr sig inte om att uppdatera dem och lämnar dem öppna för attacker.

Hur din router kan gå med i den mörka sidan

RELATERAD: Vad är DNS och ska jag använda en annan DNS-server?

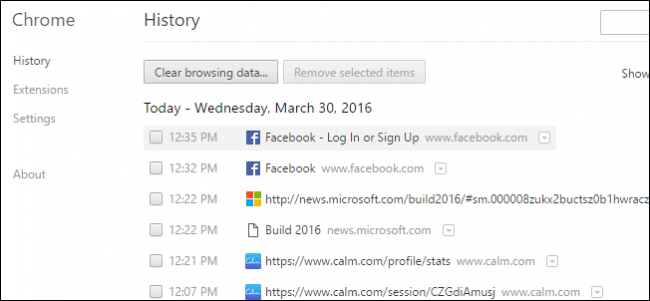

Angripare försöker ofta ändra DNS serverinställning på din router och pekar på en skadlig DNS-server. När du försöker ansluta till en webbplats - till exempel din banks webbplats - säger den skadliga DNS-servern dig att gå till en phishing-webbplats istället. Det kan fortfarande stå bankofamerica.com i adressfältet, men du kommer på en phishing-webbplats. Den skadliga DNS-servern svarar inte nödvändigtvis på alla frågor. Det kan helt enkelt ta slut på de flesta förfrågningar och omdirigera frågor till din ISP: s standard DNS-server. Ovanligt långsamma DNS-förfrågningar är ett tecken på att du kan ha en infektion.

Skarpa ögon kanske märker att en sådan nätfiskewebbplats inte har HTTPS-kryptering, men många kommer inte att märka det. SSL-strippattacker kan även ta bort krypteringen under transport.

Angripare kan också bara injicera annonser, omdirigera sökresultat eller försöka installera nedladdningar. De kan fånga förfrågningar för Google Analytics eller andra skript nästan varje webbplatsanvändning och omdirigera dem till en server som tillhandahåller ett skript som istället injicerar annonser. Om du ser pornografiska annonser på en legitim webbplats som How-To Geek eller New York Times, är du nästan säkert infekterad med något - antingen på din router eller din dator själv.

Många attacker använder attacker på begäran om förfalskning över flera platser. En angripare bäddar in skadligt JavaScript på en webbsida och att JavaScript försöker ladda routerns webbaserade administrationssida och ändra inställningar. Eftersom JavaScript körs på en enhet i ditt lokala nätverk kan koden komma åt webbgränssnittet som bara är tillgängligt i ditt nätverk.

Vissa routrar kan ha sina fjärradministrationsgränssnitt aktiverade tillsammans med standardanvändarnamn och lösenord - bots kan söka efter sådana routrar på Internet och få tillgång. Andra exploater kan dra nytta av andra routerproblem. UPnP verkar till exempel vara sårbar på många routrar.

Hur man kontrollerar

RELATERAD: 10 användbara alternativ som du kan konfigurera i routerns webbgränssnitt

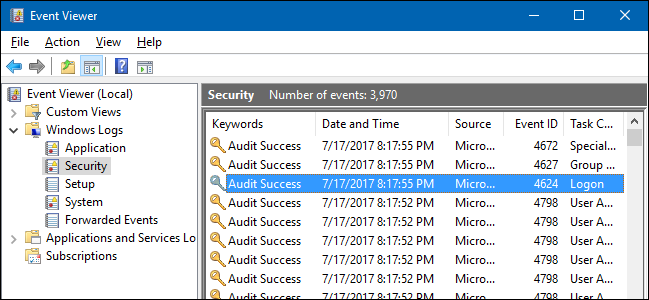

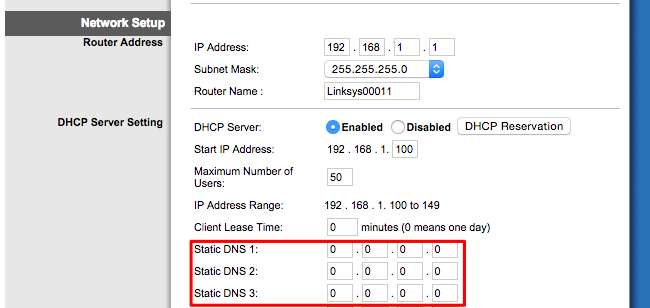

Det enda tecken på att en router har äventyrats är att dess DNS-server har ändrats. Du vill besöka routerns webbaserade gränssnitt och kontrollera dess DNS-serverinställning.

Först måste du komma åt din routers webbaserade inställningssida . Kontrollera nätverksanslutningens gateway-adress eller se routerns dokumentation för att ta reda på hur.

Logga in med din routers användarnamn och Lösenord , om nödvändigt. Leta efter en “DNS” -inställning någonstans, ofta på skärmen för inställningar för WAN eller Internetanslutning. Om det är inställt på "Automatisk" är det bra - det får det från din ISP. Om den är inställd på "Manuell" och det finns anpassade DNS-servrar där, kan det mycket väl vara ett problem.

Det är inget problem om du har konfigurerat din router att använda bra alternativa DNS-servrar - till exempel 8.8.8.8 och 8.8.4.4 för Google DNS eller 208.67.222.222 och 208.67.220.220 för OpenDNS. Men om det finns DNS-servrar där du inte känner igen, är det ett tecken på att skadlig kod har ändrat din router till att använda DNS-servrar. Om du är osäker, gör en webbsökning efter DNS-serveradresserna och se om de är legitima eller inte. Något som “0.0.0.0” är bra och betyder ofta bara att fältet är tomt och routern får automatiskt en DNS-server istället.

Experter rekommenderar att du kontrollerar den här inställningen ibland för att se om din router har äventyrats eller inte.

Hjälp, det finns en skadlig DNS-server!

Om det finns en skadlig DNS-server konfigurerad här kan du inaktivera den och ber din router att använda den automatiska DNS-servern från din ISP eller ange adresserna på legitima DNS-servrar som Google DNS eller OpenDNS här.

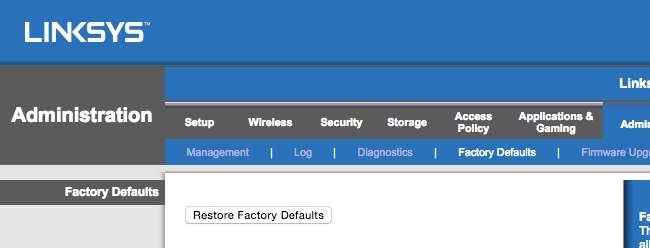

Om det finns en skadlig DNS-server här kanske du vill radera alla routerns inställningar och fabriksåterställa den innan du ställer in den igen - bara för att vara säker. Använd sedan tricksna nedan för att skydda routern mot ytterligare attacker.

Härdning av din router mot attacker

RELATERAD: Säkra din trådlösa router: 8 saker du kan göra just nu

Du kan verkligen härda din router mot dessa attacker - något. Om routern har säkerhetshål som tillverkaren inte har lappat kan du inte säkra den helt.

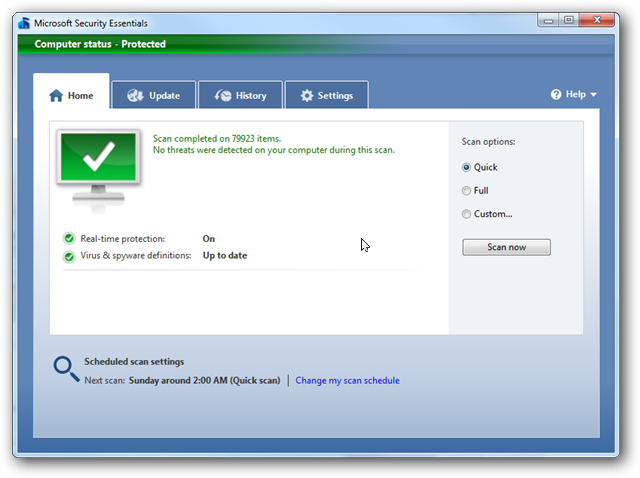

- Installera firmwareuppdateringar : ÄR se till att den senaste firmware för din router är installerad . Aktivera automatiska firmwareuppdateringar om routern erbjuder det - tyvärr gör de flesta routrar det inte. Detta säkerställer åtminstone att du skyddas från eventuella brister som har korrigerats.

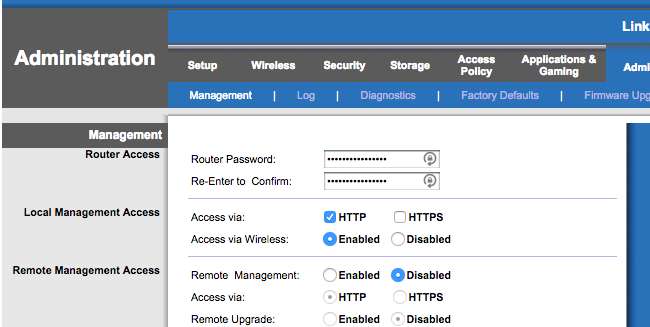

- Inaktivera fjärråtkomst : Inaktivera fjärråtkomst till routerns webbaserade administrationssidor.

- Ändra lösenordet : Ändra lösenordet till routerns webbaserade administrationsgränssnitt så att angripare inte bara kan komma in med standardprogrammet.

- Stäng av UPnP : UPnP har varit särskilt utsatt . Även om UPnP inte är sårbar på din router kan en bit av skadlig kod som körs någonstans i ditt lokala nätverk använda UPnP för att ändra din DNS-server. Så här fungerar UPnP - det litar på alla förfrågningar som kommer från ditt lokala nätverk.

DNSSEC ska ge ytterligare säkerhet, men det är inget universalmedel här. I den verkliga världen litar alla klientoperativsystem bara på den konfigurerade DNS-servern. Den skadliga DNS-servern kan hävda att en DNS-post inte har någon DNSSEC-information, eller att den har DNSSEC-information och att IP-adressen som skickas vidare är den verkliga.

Bildkredit: nrkbeta på Flickr