Un ataque man-in-the-middle (MITM) ocurre cuando alguien se sienta entre dos computadoras (como una computadora portátil y un servidor remoto) e intercepta el tráfico. Esta persona puede escuchar a escondidas, o incluso interceptar, las comunicaciones entre las dos máquinas y robar información.

Los ataques man-in-the-middle son un grave problema de seguridad. Esto es lo que necesita saber y cómo protegerse.

Compañía de dos, multitud de tres

La "belleza" (a falta de una palabra mejor) de los ataques MITM es que el atacante no necesariamente tiene que tener acceso a su computadora, ya sea física o remotamente. Él o ella puede simplemente sentarse en la misma red que usted y sorber datos en silencio. Un MITM puede incluso crear su propia red y engañarlo para que la use.

La forma más obvia de que alguien pueda hacer esto es sentarse en un Bubblesh y en la red , como los de los aeropuertos o cafés. Un atacante puede iniciar sesión y, utilizando una herramienta gratuita como Wireshark , captura todos los paquetes enviados entre una red. Luego, podría analizar e identificar información potencialmente útil.

Este enfoque no rinde tantos frutos como antes, gracias a la prevalencia de HTTPS , que proporciona conexiones cifradas a sitios web y servicios. Un atacante no puede decodificar los datos cifrados enviados entre dos computadoras que se comunican a través de una conexión HTTPS cifrada.

Sin embargo, HTTPS por sí solo no es una solución milagrosa. Hay soluciones que un atacante puede utilizar para anularlo.

Al emplear un MITM, un atacante puede intentar engañar a una computadora para que "rebaje" su conexión de cifrada a no cifrada. Luego, puede inspeccionar el tráfico entre las dos computadoras.

También puede ocurrir un ataque de "eliminación de SSL", en el que la persona se sienta entre una conexión cifrada. Luego, captura y potencialmente modifica el tráfico, y luego lo reenvía a una persona desprevenida.

RELACIONADO: Estamos en 2020. ¿Sigue siendo peligroso usar Wi-Fi público?

Ataques basados en red y enrutadores inalámbricos no autorizados

Los ataques MITM también ocurren a nivel de red. Un enfoque se llama ARP Cache Poisoning, en el que un atacante intenta asociar su dirección MAC (hardware) con la dirección IP de otra persona. Si tiene éxito, todos los datos destinados a la víctima se envían al atacante.

La suplantación de DNS es un tipo de ataque similar. DNS es la "guía telefónica" de Internet . Asocia nombres de dominio legibles por humanos, como google.com, con direcciones IP numéricas. Al usar esta técnica, un atacante puede reenviar consultas legítimas a un sitio falso que él o ella controla y luego capturar datos o implementar malware.

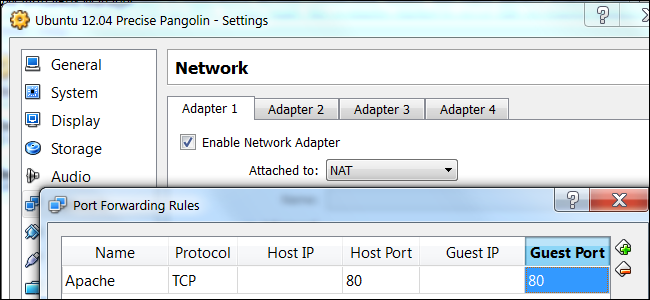

Otro enfoque es crear un punto de acceso no autorizado o colocar una computadora entre el usuario final y el enrutador o servidor remoto.

De manera abrumadora, la gente confía demasiado cuando se trata de conectarse a puntos de acceso Wi-Fi públicos. Ven las palabras "Wi-Fi gratis" y no se detienen a pensar si un hacker infame podría estar detrás de ellas. Esto se ha demostrado repetidamente con efecto cómico cuando la gente no lee los términos y condiciones en algunos puntos calientes. Por ejemplo, algunos requieren que las personas limpiar letrinas sucias del festival o renunciar a su primogénito .

Crear un punto de acceso no autorizado es más fácil de lo que parece. Incluso hay productos de hardware físico que lo hacen increíblemente simple. Sin embargo, estos están destinados a profesionales legítimos de seguridad de la información que realizan pruebas de penetración para ganarse la vida.

Además, no olvidemos que los enrutadores son computadoras que tienden a tener una seguridad lamentable. Las mismas contraseñas predeterminadas tienden a usarse y reutilizarse en líneas completas, y también tienen un acceso irregular a las actualizaciones. Otra posible vía de ataque es un enrutador inyectado con código malicioso que permite a un tercero realizar un ataque MITM desde lejos.

Ataques de malware y man-in-the-middle

Como mencionamos anteriormente, es completamente posible que un adversario realice un ataque MITM sin estar en la misma habitación, o incluso en el mismo continente. Una forma de hacerlo es con software malicioso.

Un ataque de hombre en el navegador (MITB) ocurre cuando un navegador web está infectado con seguridad maliciosa. Esto a veces se hace a través de una extensión falsa, que le da al atacante un acceso casi ilimitado.

Por ejemplo, alguien podría manipular una página web para mostrar algo diferente al sitio original. También podría secuestrar sesiones activas en sitios web como páginas bancarias o de redes sociales y difundir spam o robar fondos.

Un ejemplo de esto fue el Troyano SpyEye , que se utilizó como registrador de teclas para robar credenciales para sitios web. También podría llenar formularios con nuevos campos, lo que permitiría al atacante capturar aún más información personal.

Cómo protegerse

Afortunadamente, existen formas de protegerse de estos ataques. Al igual que con toda la seguridad en línea, se trata de una vigilancia constante. Trate de no utilizar puntos de acceso Wi-Fi públicos. Intente usar solo una red que usted mismo controle, como un punto de acceso móvil o Mi-Fi.

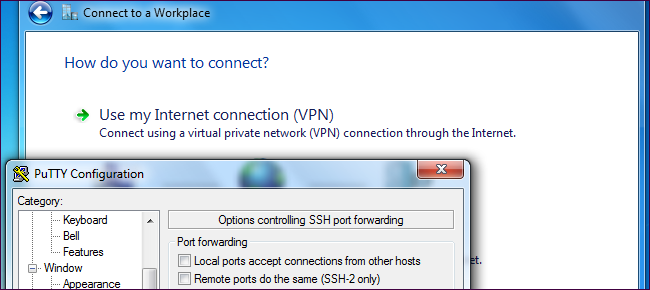

Si eso falla, un VPN cifrará todo el tráfico entre su computadora y el mundo exterior, protegiéndolo de los ataques MITM. Por supuesto, aquí, su seguridad es tan buena como el proveedor de VPN que utilice, así que elija con cuidado. A veces, vale la pena pagar un poco más por un servicio en el que puede confiar. Si su empleador le ofrece una VPN cuando viaja, definitivamente debería usarla.

Para protegerse de los ataques MITM basados en malware (como la variedad man-in-the-browser), practique buena higiene de seguridad . No instale aplicaciones ni extensiones de navegador de lugares incompletos. Cierre sesión en las sesiones del sitio web cuando haya terminado con lo que está haciendo e instale un programa antivirus sólido.

RELACIONADO: Seguridad informática básica: cómo protegerse de virus, piratas informáticos y ladrones