Um ataque man-in-the-middle (MITM) ocorre quando alguém se senta entre dois computadores (como um laptop e um servidor remoto) e intercepta o tráfego. Essa pessoa pode escutar ou mesmo interceptar as comunicações entre as duas máquinas e roubar informações.

Ataques man-in-the-middle são uma preocupação séria de segurança. Aqui está o que você precisa saber e como se proteger.

Two’s Company, Three’s a Crowd

A “beleza” (por falta de uma palavra melhor) dos ataques MITM é que o invasor não precisa necessariamente ter acesso ao seu computador, seja física ou remotamente. Ele ou ela pode simplesmente sentar-se na mesma rede que você e ingerir dados silenciosamente. Um MITM pode até criar sua própria rede e induzi-lo a usá-la.

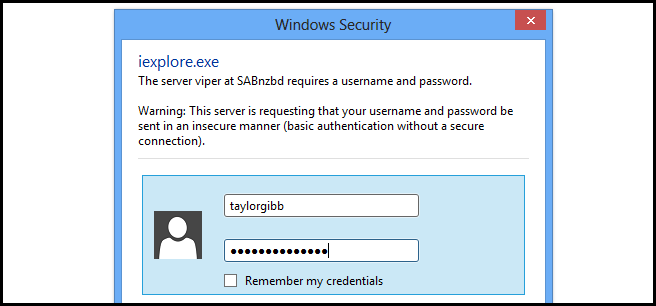

A maneira mais óbvia de alguém fazer isso é sentar-se em um computador não criptografado, Balsh e na rede , como aqueles em aeroportos ou cafés. Um invasor pode fazer logon e, usando uma ferramenta gratuita como Wireshark , capture todos os pacotes enviados entre uma rede. Ele ou ela poderia então analisar e identificar informações potencialmente úteis.

Esta abordagem não dá tantos frutos como antes, graças à prevalência de HTTPS , que fornece conexões criptografadas para sites e serviços. Um invasor não pode decodificar os dados criptografados enviados entre dois computadores que se comunicam por uma conexão HTTPS criptografada.

No entanto, HTTPS sozinho não é uma solução mágica. Existem soluções que um invasor pode usar para anulá-lo.

Empregando um MITM, um invasor pode tentar enganar um computador, fazendo-o “rebaixar” sua conexão de criptografada para não criptografada. Ele ou ela pode então inspecionar o tráfego entre os dois computadores.

Um ataque de “remoção de SSL” também pode ocorrer, no qual a pessoa fica entre uma conexão criptografada. Ele então captura e potencialmente modifica o tráfego e, em seguida, o encaminha para uma pessoa desavisada.

RELACIONADOS: Estamos em 2020. Usar Wi-Fi público ainda é perigoso?

Ataques baseados em rede e roteadores sem fio invasores

Os ataques MITM também acontecem no nível da rede. Uma abordagem é chamada de envenenamento de cache ARP, em que um invasor tenta associar seu endereço MAC (hardware) ao endereço IP de outra pessoa. Se for bem-sucedido, todos os dados destinados à vítima são encaminhados ao invasor.

A falsificação de DNS é um tipo de ataque semelhante. DNS é a “lista telefônica” da internet . Ele associa nomes de domínio legíveis, como google.com, a endereços IP numéricos. Usando essa técnica, um invasor pode encaminhar consultas legítimas para um site falso que ele controla e, em seguida, capturar dados ou implantar malware.

Outra abordagem é criar um ponto de acesso não autorizado ou posicionar um computador entre o usuário final e o roteador ou servidor remoto.

Surpreendentemente, as pessoas confiam demais quando se trata de se conectar a pontos de acesso Wi-Fi públicos. Eles veem as palavras “Wi-Fi grátis” e não param para pensar se um hacker nefasto pode estar por trás disso. Isso foi provado repetidamente com efeito cômico quando as pessoas não leram os termos e condições em alguns pontos críticos. Por exemplo, alguns exigem que as pessoas limpar latrinas sujas de festival ou desistir de seu primeiro filho .

Criar um ponto de acesso não autorizado é mais fácil do que parece. Existem até produtos de hardware físico que tornam isso incrivelmente simples. No entanto, eles são destinados a profissionais legítimos de segurança da informação que realizam testes de penetração para viver.

Além disso, não vamos esquecer que os roteadores são computadores que tendem a ter uma segurança lamentável. As mesmas senhas padrão tendem a ser usadas e reutilizadas em linhas inteiras e também têm acesso irregular às atualizações. Outra possível via de ataque é um roteador injetado com código malicioso que permite que um terceiro execute um ataque MITM à distância.

Malware e ataques man-in-the-middle

Como mencionamos anteriormente, é inteiramente possível que um adversário execute um ataque MITM sem estar na mesma sala, ou mesmo no mesmo continente. Uma maneira de fazer isso é com software malicioso.

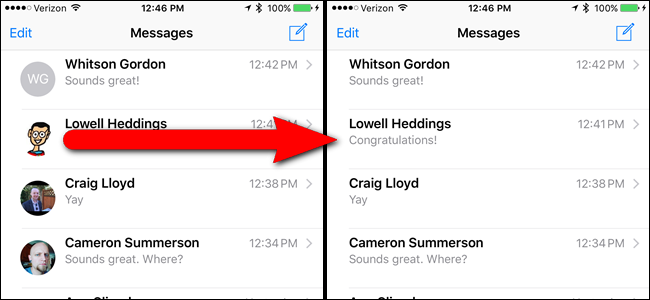

Um ataque man-in-the-browser (MITB) ocorre quando um navegador da web é infectado com segurança maliciosa. Às vezes, isso é feito por meio de uma extensão falsa, que dá ao invasor acesso quase irrestrito.

Por exemplo, alguém pode manipular uma página da web para mostrar algo diferente do site original. Ele também pode sequestrar sessões ativas em sites como bancos ou páginas de mídia social e espalhar spam ou roubar fundos.

Um exemplo disso foi o SpyEye Trojan , que foi usado como um keylogger para roubar credenciais de sites. Ele também pode preencher formulários com novos campos, permitindo que o invasor capture ainda mais informações pessoais.

Como se Proteger

Felizmente, existem maneiras de se proteger desses ataques. Como acontece com toda segurança online, tudo se resume a vigilância constante. Tente não usar pontos de acesso Wi-Fi públicos. Tente usar apenas uma rede que você controla, como um ponto de acesso móvel ou Mi-Fi.

Na falta disso, um VPN criptografará todo o tráfego entre o seu computador e o mundo externo, protegendo você de ataques MITM. É claro que aqui sua segurança depende do provedor de VPN que você usa, então escolha com cuidado. Às vezes, vale a pena pagar um pouco mais por um serviço em que você pode confiar. Se o seu empregador oferece uma VPN quando você viaja, você definitivamente deve usá-la.

Para se proteger de ataques MITM baseados em malware (como a variedade man-in-the-browser) boa segurança higiene . Não instale aplicativos ou extensões de navegador de lugares incompletos. Saia das sessões do site quando terminar o que está fazendo e instale um programa antivírus sólido.

RELACIONADOS: Segurança básica do computador: como se proteger de vírus, hackers e ladrões