Atak typu man-in-the-middle (MITM) ma miejsce, gdy ktoś siedzi między dwoma komputerami (np. Laptopem i zdalnym serwerem) i przechwytuje ruch. Ta osoba może podsłuchiwać, a nawet przechwytywać komunikację między dwoma maszynami i kraść informacje.

Ataki typu man-in-the-middle stanowią poważny problem dla bezpieczeństwa. Oto, co musisz wiedzieć i jak się chronić.

Dwie firmy, trzy to tłum

Piękno (z braku lepszego słowa) ataków MITM polega na tym, że atakujący niekoniecznie musi mieć dostęp do komputera, fizycznie lub zdalnie. Może po prostu siedzieć w tej samej sieci co Ty i po cichu siorbać dane. MITM może nawet stworzyć własną sieć i nakłonić Cię do korzystania z niej.

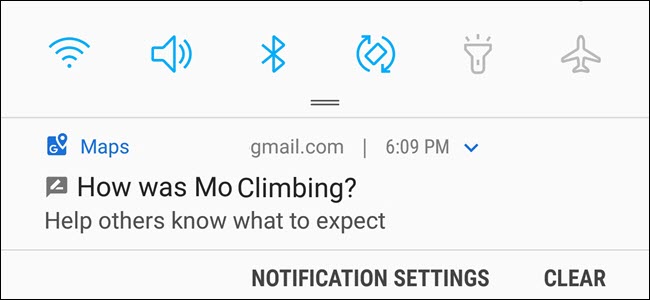

Najbardziej oczywistym sposobem, w jaki ktoś może to zrobić, jest siedzenie na niezaszyfrowanym, Balsh iw sieci , jak te na lotniskach czy w kawiarniach. Osoba atakująca może się zalogować i korzystając z bezpłatnego narzędzia, takiego jak Wireshark przechwytuje wszystkie pakiety przesyłane między siecią. Mógłby wtedy przeanalizować i zidentyfikować potencjalnie przydatne informacje.

To podejście nie przynosi tak wielu owoców, jak kiedyś, dzięki rozpowszechnieniu HTTPS , który zapewnia szyfrowane połączenia do witryn i usług. Osoba atakująca nie może odszyfrować zaszyfrowanych danych przesyłanych między dwoma komputerami komunikującymi się za pośrednictwem zaszyfrowanego połączenia HTTPS.

Jednak sam HTTPS nie jest dobrym rozwiązaniem. Istnieją obejścia, których może użyć osoba atakująca, aby ją unieważnić.

Korzystając z MITM, osoba atakująca może próbować nakłonić komputer do „obniżenia” jego połączenia z szyfrowanego na niezaszyfrowane. Może wtedy sprawdzić ruch między dwoma komputerami.

Może również wystąpić atak typu „stripping SSL”, w którym osoba siedzi pomiędzy zaszyfrowanym połączeniem. Następnie przechwytuje i potencjalnie modyfikuje ruch, a następnie przekazuje go niczego niepodejrzewającej osobie.

ZWIĄZANE Z: Jest rok 2020. Czy korzystanie z publicznych sieci Wi-Fi nadal jest niebezpieczne?

Ataki sieciowe i fałszywe routery bezprzewodowe

Ataki MITM zdarzają się również na poziomie sieci. Jedno podejście nazywa się poisoningiem pamięci podręcznej ARP, w którym atakujący próbuje powiązać swój adres MAC (sprzętowy) z adresem IP innej osoby. Jeśli się powiedzie, wszystkie dane przeznaczone dla ofiary są przekazywane atakującemu.

Podobnym typem ataku jest spoofing DNS. DNS to „książka telefoniczna” internetu . Łączy czytelne dla człowieka nazwy domen, takie jak google.com, z numerycznymi adresami IP. Korzystając z tej techniki, osoba atakująca może przekazywać uzasadnione zapytania do fałszywej witryny, którą kontroluje, a następnie przechwytywać dane lub wdrażać złośliwe oprogramowanie.

Innym podejściem jest utworzenie fałszywego punktu dostępu lub umieszczenie komputera między użytkownikiem końcowym a routerem lub serwerem zdalnym.

W przeważającej mierze ludzie są zbyt ufni, jeśli chodzi o łączenie się z publicznymi hotspotami Wi-Fi. Widzą słowa „darmowe Wi-Fi” i nie zastanawiają się, czy może za tym stać nikczemny haker. Zostało to wielokrotnie udowodnione z efektem komicznym, gdy ludzie nie czytają warunków w niektórych gorących punktach. Na przykład niektórzy wymagają tego od ludzi czyste, brudne latryny festiwalowe lub porzucić swoje pierworodne dziecko .

Tworzenie fałszywego punktu dostępu jest łatwiejsze niż się wydaje. Istnieją nawet fizyczne produkty sprzętowe, które sprawiają, że jest to niezwykle proste. Są one jednak przeznaczone dla legalnych specjalistów ds. Bezpieczeństwa informacji, którzy zarabiają na życie przeprowadzając testy penetracyjne.

Nie zapominajmy też, że routery to komputery, które zwykle mają fatalne zabezpieczenia. Te same domyślne hasła są zwykle używane i ponownie używane w całych liniach, a także mają nierówny dostęp do aktualizacji. Inną możliwą drogą ataku jest router z wstrzykniętym złośliwym kodem, który umożliwia osobie trzeciej przeprowadzenie ataku MITM z daleka.

Złośliwe oprogramowanie i ataki typu Man-in-the-Middle

Jak wspomnieliśmy wcześniej, przeciwnik może wykonać atak MITM bez przebywania w tym samym pomieszczeniu lub nawet na tym samym kontynencie. Jednym ze sposobów jest użycie złośliwego oprogramowania.

Atak typu man-in-the-browser (MITB) występuje, gdy przeglądarka internetowa jest zainfekowana złośliwym oprogramowaniem. Czasami odbywa się to za pomocą fałszywego rozszerzenia, które zapewnia atakującemu prawie nieograniczony dostęp.

Na przykład ktoś może manipulować stroną internetową, aby pokazać coś innego niż oryginalna witryna. Może również przechwytywać aktywne sesje w witrynach internetowych, takich jak strony bankowe lub portale społecznościowe, i rozprzestrzeniać spam lub kraść środki.

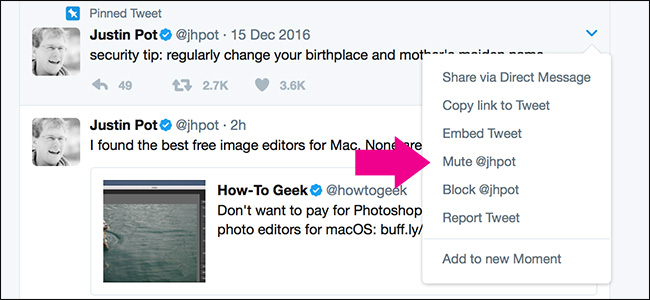

Jednym z przykładów był Trojan SpyEye , który był używany jako plik keylogger do kradzieży danych logowania do witryn internetowych. Może również wypełniać formularze nowymi polami, umożliwiając atakującemu przechwycenie jeszcze większej ilości danych osobowych.

Jak się chronić

Na szczęście istnieją sposoby na zabezpieczenie się przed tymi atakami. Podobnie jak w przypadku wszystkich zabezpieczeń w Internecie, sprowadza się to do ciągłej czujności. Staraj się nie używać publicznych hotspotów Wi-Fi. Staraj się używać tylko sieci, którą sam kontrolujesz, na przykład mobilny punkt dostępu lub Mi-Fi.

W przeciwnym razie a VPN zaszyfruje cały ruch między Twoim komputerem a światem zewnętrznym, chroniąc Cię przed atakami MITM. Oczywiście w tym przypadku Twoje bezpieczeństwo jest tak dobre, jak w przypadku dostawcy VPN, z którego korzystasz, więc wybieraj ostrożnie. Czasami warto zapłacić trochę więcej za usługę, której możesz zaufać. Jeśli Twój pracodawca oferuje Ci VPN podczas podróży, zdecydowanie powinieneś z niego korzystać.

Aby uchronić się przed atakami MITM opartymi na złośliwym oprogramowaniu (takimi jak odmiana man-in-the-browser) dobra higiena bezpieczeństwa . Nie instaluj aplikacji ani rozszerzenia przeglądarki z miejsc szkicowych. Wyloguj się z sesji w witrynie, gdy skończysz, i zainstaluj solidny program antywirusowy.

ZWIĄZANE Z: Podstawowe zabezpieczenia komputera: jak chronić się przed wirusami, hakerami i złodziejami