Une attaque MITM (man-in-the-middle) se produit lorsque quelqu'un se trouve entre deux ordinateurs (comme un ordinateur portable et un serveur distant) et intercepte le trafic. Cette personne peut espionner, voire intercepter, les communications entre les deux machines et voler des informations.

Les attaques de type «homme du milieu» sont un grave problème de sécurité. Voici ce que vous devez savoir et comment vous protéger.

Two’s Company, Three’s a Crowd

La «beauté» (faute d'un meilleur mot) des attaques MITM est que l'attaquant n'a pas nécessairement besoin d'accéder à votre ordinateur, que ce soit physiquement ou à distance. Il ou elle peut simplement s'asseoir sur le même réseau que vous et récupérer tranquillement des données. Un MITM peut même créer son propre réseau et vous inciter à l'utiliser.

La manière la plus évidente de le faire est de s'asseoir sur un public Wi-Fi network , comme ceux des aéroports ou des cafés. Un attaquant peut se connecter et, en utilisant un outil gratuit comme Wireshark , capturez tous les paquets envoyés entre un réseau. Il ou elle pourrait alors analyser et identifier les informations potentiellement utiles.

Cette approche ne porte pas autant de fruits qu’auparavant, grâce à la HTTPS , qui fournit des connexions cryptées aux sites Web et aux services. Un attaquant ne peut pas décoder les données chiffrées envoyées entre deux ordinateurs communiquant via une connexion HTTPS chiffrée.

Cependant, HTTPS n'est pas à lui seul une solution miracle. Il existe des solutions de contournement qu'un attaquant peut utiliser pour l'annuler.

En utilisant un MITM, un attaquant peut essayer de tromper un ordinateur pour qu'il «rétrograde» sa connexion de chiffrée à non chiffrée. Il ou elle peut alors inspecter le trafic entre les deux ordinateurs.

Une attaque de «suppression SSL» peut également se produire, dans laquelle la personne se trouve entre une connexion chiffrée. Il capture ensuite et modifie potentiellement le trafic, puis le transmet à une personne sans méfiance.

EN RELATION: Nous sommes en 2020. L'utilisation du Wi-Fi public est-elle toujours dangereuse?

Attaques réseau et routeurs sans fil non fiables

Les attaques MITM se produisent également au niveau du réseau. Une approche est appelée ARP Cache Poisoning, dans laquelle un attaquant tente d'associer son adresse MAC (matérielle) à l'adresse IP de quelqu'un d'autre. En cas de succès, toutes les données destinées à la victime sont transmises à l'attaquant.

L'usurpation DNS est un type d'attaque similaire. DNS est le «répertoire téléphonique» d'Internet . Il associe des noms de domaine lisibles par l'homme, comme google.com, à des adresses IP numériques. En utilisant cette technique, un attaquant peut transférer des requêtes légitimes vers un faux site qu'il contrôle, puis capturer des données ou déployer des logiciels malveillants.

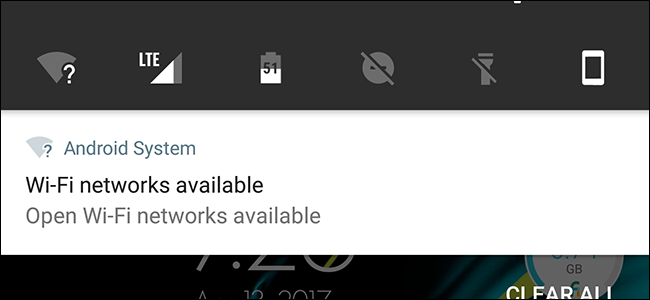

Une autre approche consiste à créer un point d'accès non autorisé ou à positionner un ordinateur entre l'utilisateur final et le routeur ou le serveur distant.

Dans une très grande majorité, les gens font trop confiance lorsqu'il s'agit de se connecter à des points d'accès Wi-Fi publics. Ils voient les mots «Wi-Fi gratuit» et ne s'arrêtent pas pour se demander si un pirate informatique malveillant pourrait être derrière. Cela a été prouvé à plusieurs reprises avec un effet comique lorsque les gens ne lisent pas les termes et conditions sur certains points chauds. Par exemple, certains exigent que les gens nettoyer les latrines sales du festival ou abandonner leur premier-né .

La création d'un point d'accès non autorisé est plus facile qu'il n'y paraît. Il existe même des produits matériels physiques qui rendent cela incroyablement simple. Cependant, ceux-ci sont destinés aux professionnels légitimes de la sécurité de l'information qui effectuent des tests de pénétration pour gagner leur vie.

N'oublions pas non plus que les routeurs sont des ordinateurs qui ont tendance à avoir une sécurité lamentable. Les mêmes mots de passe par défaut ont tendance à être utilisés et réutilisés sur des lignes entières, et ils ont également un accès irrégulier aux mises à jour. Un autre moyen d'attaque possible est un routeur injecté avec un code malveillant qui permet à un tiers d'effectuer une attaque MITM à distance.

Attaques contre les logiciels malveillants et l'homme du milieu

Comme nous l’avons mentionné précédemment, il est tout à fait possible pour un adversaire d’effectuer une attaque MITM sans être dans la même pièce, ni même sur le même continent. Une façon de faire est d'utiliser un logiciel malveillant.

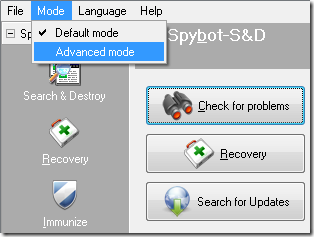

Une attaque d'homme dans le navigateur (MITB) se produit lorsqu'un navigateur Web est infecté par une sécurité malveillante. Cela se fait parfois via une extension bidon, qui donne à l'attaquant un accès presque sans entrave.

Par exemple, quelqu'un pourrait manipuler une page Web pour afficher quelque chose de différent du site authentique. Il ou elle pourrait également détourner des sessions actives sur des sites Web tels que des pages bancaires ou de médias sociaux et diffuser du spam ou voler des fonds.

Un exemple de ceci était le Cheval de Troie SpyEye , qui a été utilisé comme un keylogger pour voler des informations d'identification pour des sites Web. Il pourrait également remplir les formulaires avec de nouveaux champs, permettant à l'attaquant de capturer encore plus d'informations personnelles.

Comment se protéger

Heureusement, il existe des moyens de vous protéger de ces attaques. Comme pour toute sécurité en ligne, il s'agit d'une vigilance constante. Essayez de ne pas utiliser les points d'accès Wi-Fi publics. Essayez de n'utiliser qu'un réseau que vous contrôlez vous-même, comme un hot spot mobile ou Mi-Fi.

À défaut, un VPN cryptera tout le trafic entre votre ordinateur et le monde extérieur, vous protégeant ainsi des attaques MITM. Bien sûr, ici, votre sécurité n'est aussi bonne que celle du fournisseur VPN que vous utilisez, alors choisissez soigneusement. Parfois, cela vaut la peine de payer un peu plus pour un service auquel vous pouvez faire confiance. Si votre employeur vous propose un VPN lorsque vous voyagez, vous devez absolument l'utiliser.

Pour vous protéger des attaques MITM basées sur des logiciels malveillants (comme la variété man-in-the-browser) bonne hygiène de sécurité . N'installez pas d'applications ou extensions de navigateur des endroits sommaires. Déconnectez-vous des sessions du site Web lorsque vous avez terminé ce que vous faites et installez un programme antivirus solide.

EN RELATION: Sécurité informatique de base: comment vous protéger contre les virus, les pirates informatiques et les voleurs