MITM (man-in-the-middle) 공격은 누군가가 두 컴퓨터 (예 : 랩톱 및 원격 서버) 사이에 앉아 트래픽을 가로 챌 때 발생합니다. 이 사람은 두 시스템 간의 통신을 도청하거나 가로 채서 정보를 훔칠 수 있습니다.

중간자 공격은 심각한 보안 문제입니다. 알아야 할 사항과 자신을 보호하는 방법은 다음과 같습니다.

Two ’s Company, Three ’s a Crowd

MITM 공격의 "아름다움"(더 나은 단어가 없음)은 공격자가 물리적으로 또는 원격으로 컴퓨터에 액세스 할 필요가 없다는 것입니다. 그 또는 그녀는 당신과 같은 네트워크에 앉아서 조용히 데이터를 훔칠 수 있습니다. MITM은 자신의 네트워크를 만들어 사용하도록 속일 수도 있습니다.

누군가가 이것을 할 수있는 가장 확실한 방법은 암호화되지 않은 곳에 앉아있는 것입니다. Bubblesh 및 네트워크 , 공항이나 카페 에서처럼. 공격자는 다음과 같은 무료 도구를 사용하여 로그온 할 수 있습니다. Wireshark , 네트워크간에 전송 된 모든 패킷을 캡처합니다. 그런 다음 잠재적으로 유용한 정보를 분석하고 식별 할 수 있습니다.

이러한 접근 방식은 이전보다 많은 성과를 거두지 못합니다. HTTPS , 웹 사이트 및 서비스에 대한 암호화 된 연결을 제공합니다. 공격자는 암호화 된 HTTPS 연결을 통해 통신하는 두 컴퓨터간에 전송 된 암호화 된 데이터를 디코딩 할 수 없습니다.

하지만 HTTPS만으로는 은총이 아닙니다. 공격자가이를 무효화하는 데 사용할 수있는 해결 방법이 있습니다.

MITM을 사용하는 공격자는 컴퓨터 연결을 암호화 된 상태에서 암호화되지 않은 상태로 "다운 그레이드"하도록 속일 수 있습니다. 그런 다음 두 컴퓨터 간의 트래픽을 검사 할 수 있습니다.

사용자가 암호화 된 연결 사이에있는 "SSL 스트리핑"공격도 발생할 수 있습니다. 그런 다음 트래픽을 캡처하고 잠재적으로 수정 한 다음 의심하지 않는 사람에게 전달합니다.

관련 : 2020 년입니다. 공용 Wi-Fi 사용이 여전히 위험한가요?

네트워크 기반 공격 및 악성 무선 라우터

MITM 공격은 네트워크 수준에서도 발생합니다. 한 가지 접근 방식은 공격자가 자신의 MAC (하드웨어) 주소를 다른 사람의 IP 주소와 연결하려고하는 ARP 캐시 중독이라고합니다. 성공하면 피해자를 대상으로하는 모든 데이터가 공격자에게 전달됩니다.

DNS 스푸핑은 유사한 유형의 공격입니다. DNS는 인터넷의 "전화 번호부"입니다. . google.com과 같이 사람이 읽을 수있는 도메인 이름을 숫자 IP 주소와 연결합니다. 이 기술을 사용하여 공격자는 자신이 제어하는 가짜 사이트에 합법적 인 쿼리를 전달한 다음 데이터를 캡처하거나 맬웨어를 배포 할 수 있습니다.

또 다른 방법은 악성 액세스 포인트를 생성하거나 최종 사용자와 라우터 또는 원격 서버 사이에 컴퓨터를 배치하는 것입니다.

압도적으로 사람들은 공용 Wi-Fi 핫스팟에 연결할 때 너무 신뢰하고 있습니다. 그들은 "무료 Wi-Fi"라는 단어를보고 사악한 해커가 그 뒤에있을 수 있는지 생각하기 위해 멈추지 않습니다. 이것은 사람들이 일부 핫스팟에서 이용 약관을 읽지 못할 때 만화 효과로 반복적으로 입증되었습니다. 예를 들어, 일부는 사람들에게 깨끗한 더러운 축제 화장실 또는 맏아를 포기하다 .

불량 액세스 포인트를 만드는 것은 생각보다 쉽습니다. 이를 매우 간단하게 만드는 물리적 하드웨어 제품도 있습니다. 그러나 이들은 생계를 위해 침투 테스트를 수행하는 합법적 인 정보 보안 전문가를위한 것입니다.

또한 라우터는 보안이 좋지 않은 컴퓨터라는 사실을 잊지 마십시오. 동일한 기본 비밀번호가 전체 라인에서 사용되고 재사용되는 경향이 있으며 업데이트에 대한 액세스도 불규칙합니다. 또 다른 가능한 공격 경로는 타사가 멀리서 MITM 공격을 수행 할 수 있도록하는 악성 코드가 주입 된 라우터입니다.

맬웨어 및 중간자 (man-in-the-middle) 공격

앞서 언급했듯이 적이 같은 방이나 같은 대륙에 있지 않고도 MITM 공격을 수행 할 수 있습니다. 이를 수행하는 한 가지 방법은 악성 소프트웨어를 사용하는 것입니다.

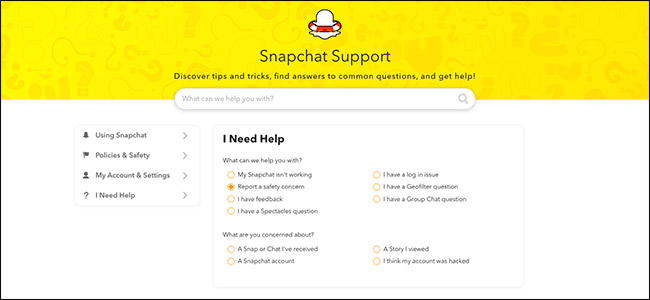

웹 브라우저가 악의적 인 보안에 감염된 경우 MITB (man-in-the-browser) 공격이 발생합니다. 이것은 때때로 공격자에게 거의 무제한적인 액세스를 제공하는 가짜 확장을 통해 수행됩니다.

예를 들어, 누군가가 웹 페이지를 조작하여 진짜 사이트와 다른 것을 보여줄 수 있습니다. 은행이나 소셜 미디어 페이지와 같은 웹 사이트에서 활성 세션을 가로 채고 스팸을 퍼뜨 리거나 자금을 훔칠 수도 있습니다.

이것의 한 예는 SpyEye 트로이 목마 으로 사용되었습니다. 키로거 웹 사이트의 자격 증명을 훔치는 것입니다. 또한 양식에 새 필드를 채워 공격자가 더 많은 개인 정보를 캡처 할 수 있습니다.

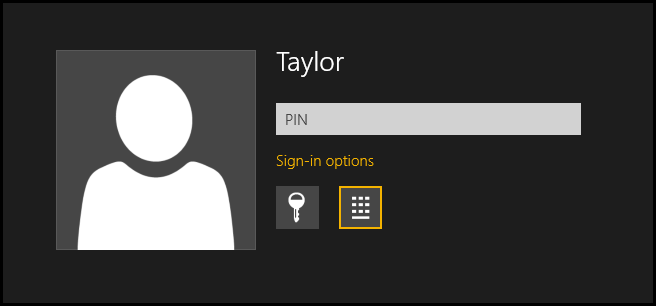

자신을 보호하는 방법

다행히도 이러한 공격으로부터 자신을 보호 할 수있는 방법이 있습니다. 모든 온라인 보안과 마찬가지로 지속적인 경계가 필요합니다. 공용 Wi-Fi 핫스팟을 사용하지 마십시오. 자신이 제어하는 네트워크 만 사용하십시오. 모바일 핫스팟 또는 Mi-Fi.

실패하면 VPN 컴퓨터와 외부 세계 간의 모든 트래픽을 암호화하여 MITM 공격으로부터 보호합니다. 물론 여기에서 보안은 사용하는 VPN 공급자만큼만 우수하므로 신중하게 선택하십시오. 때로는 신뢰할 수있는 서비스에 대해 약간의 추가 비용을 지불 할 가치가 있습니다. 고용주가 여행 할 때 VPN을 제공한다면 반드시 사용해야합니다.

멀웨어 기반 MITM 공격 (예 : man-in-the-browser 변종)으로부터 자신을 보호하기 위해 좋은 보안 위생 . 응용 프로그램을 설치하거나 브라우저 확장 스케치 장소에서. 수행중인 작업이 끝나면 웹 사이트 세션에서 로그 아웃하고 견고한 바이러스 백신 프로그램을 설치하십시오.