Las VPN y los túneles SSH pueden "tunelizar" el tráfico de red de forma segura a través de una conexión cifrada. Son similares en algunos aspectos, pero diferentes en otros; si está tratando de decidir cuál usar, es útil comprender cómo funciona cada uno.

Un túnel SSH a menudo se denomina "VPN para pobres" porque puede proporcionar algunas de las mismas funciones que una VPN sin el proceso de configuración del servidor más complicado; sin embargo, tiene algunas limitaciones.

Cómo funciona una VPN

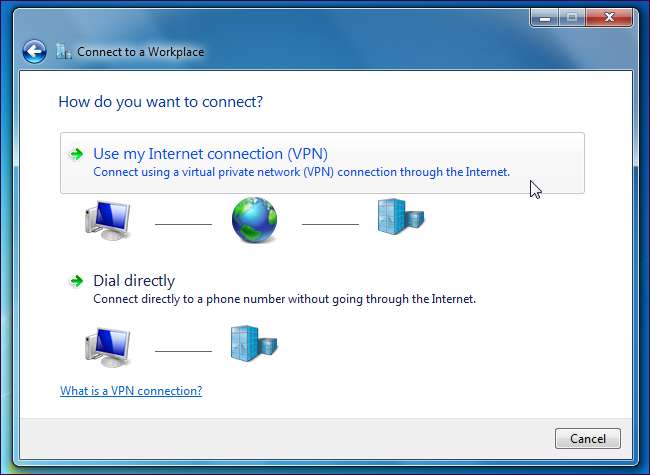

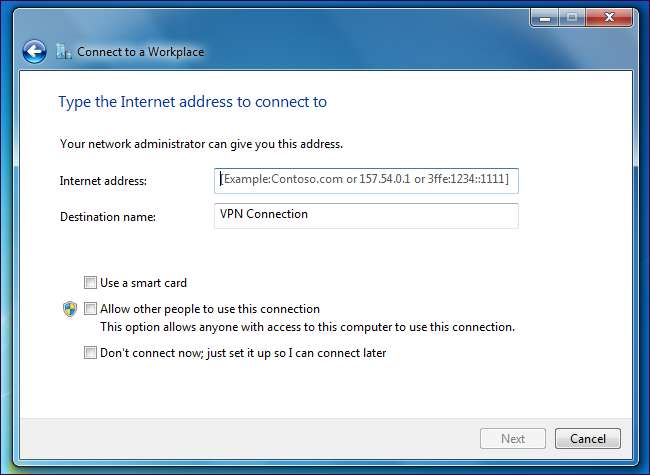

VPN significa "red privada virtual"; como su nombre lo indica, se utiliza para conectarse a redes privadas a través de redes públicas, como Internet. En un caso de uso común de VPN, una empresa puede tener una red privada con archivos compartidos, impresoras en red y otras cosas importantes. Algunos de los empleados de la empresa pueden viajar y, con frecuencia, necesitan acceder a estos recursos desde la carretera. Sin embargo, la empresa no quiere exponer sus importantes recursos a la Internet pública. En cambio, la empresa puede configurar un servidor VPN y los empleados que viajan pueden conectarse a la VPN de la empresa. Una vez que un empleado está conectado, su computadora parece ser parte de la red privada de la empresa: puede acceder a archivos compartidos y otros recursos de red como si realmente estuvieran en la red física.

El cliente VPN se comunica a través de la Internet pública y envía el tráfico de red de la computadora a través de la conexión cifrada al servidor VPN. El cifrado proporciona una conexión segura, lo que significa que la competencia de la empresa no puede fisgonear en la conexión y ver información empresarial confidencial. Dependiendo de la VPN, todo el tráfico de la red de la computadora puede enviarse a través de la VPN, o solo una parte (generalmente, sin embargo, todo el tráfico de la red pasa por la VPN). Si todo el tráfico de navegación web se envía a través de la VPN, las personas entre el cliente y el servidor VPN no pueden espiar el tráfico de navegación web. Esto proporciona protección cuando se utilizan redes Wi-Fi públicas y permite a los usuarios acceder a servicios geográficamente restringidos; por ejemplo, el empleado podría eludir la censura de Internet si trabaja desde un país que censura la web. Para los sitios web a los que accede el empleado a través de la VPN, el tráfico de navegación web parece provenir del servidor VPN.

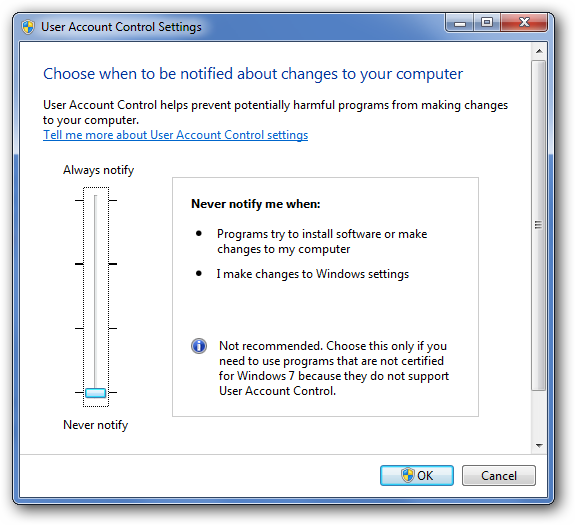

Fundamentalmente, una VPN funciona más a nivel de sistema operativo que a nivel de aplicación. En otras palabras, cuando ha configurado una conexión VPN, su sistema operativo puede enrutar todo el tráfico de red a través de ella desde todas las aplicaciones (aunque esto puede variar de una VPN a otra, dependiendo de cómo esté configurada la VPN). No es necesario configurar cada aplicación individual.

Para comenzar con su propia VPN, consulte nuestras guías para usando OpenVPN en un enrutador de tomate , instalar OpenVPN en un enrutador DD-WRT o configurar una VPN en Debian Linux .

Cómo funciona un túnel SSH

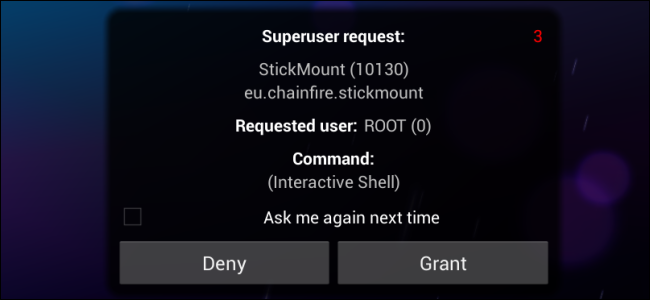

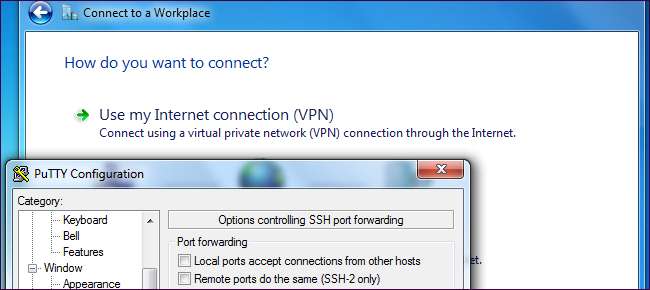

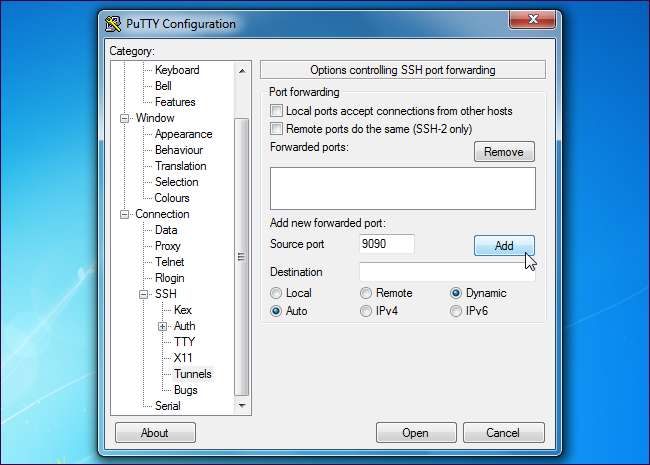

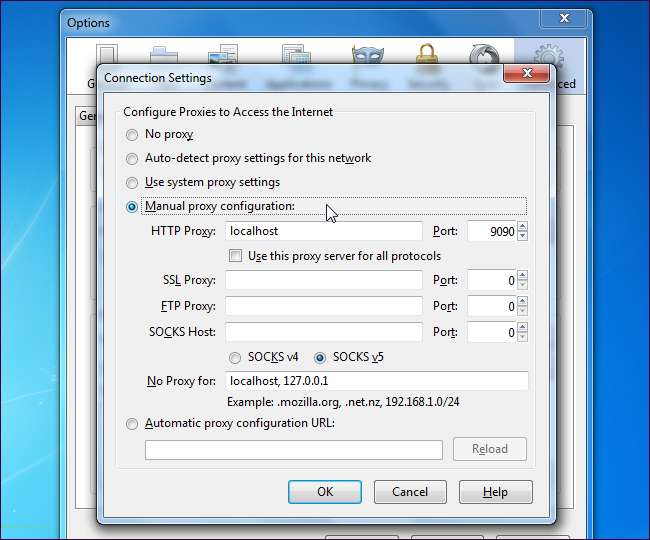

SSH, que significa "shell seguro", no está diseñado únicamente para reenviar tráfico de red. Generalmente, SSH se utiliza para adquirir y utilizar de forma segura una sesión de terminal remota, pero SSH tiene otros usos . SSH también utiliza un cifrado sólido y puede configurar su cliente SSH para que actúe como un proxy SOCKS. Una vez que lo haya hecho, puede configurar aplicaciones en su computadora, como su navegador web, para usar el proxy SOCKS. El tráfico ingresa al proxy SOCKS que se ejecuta en su sistema local y el cliente SSH lo reenvía a través de la conexión SSH; esto se conoce como tunelización SSH. Esto funciona de manera similar a navegar por la web a través de una VPN: desde la perspectiva del servidor web, su tráfico parece provenir del servidor SSH. El tráfico entre su computadora y el servidor SSH está encriptado, por lo que puede navegar a través de una conexión encriptada como lo haría con una VPN.

Sin embargo, un túnel SSH no ofrece todos los beneficios de una VPN. A diferencia de una VPN, debe configurar cada aplicación para que utilice el proxy del túnel SSH. Con una VPN, tiene la seguridad de que todo el tráfico se enviará a través de la VPN, pero no tiene esta garantía con un túnel SSH. Con una VPN, su sistema operativo se comportará como si estuviera en la red remota, lo que significa que conectarse a los recursos compartidos de archivos en red de Windows sería fácil. Es considerablemente más difícil con un túnel SSH.

Para obtener más información sobre los túneles SSH, consulte esta guía para crear un túnel SSH en Windows con PuTTY . Para crear un túnel SSH en Linux, consulte nuestra lista de cosas interesantes que puedes hacer con un servidor SSH .

¿Cuál es más seguro?

Si le preocupa cuál es más seguro para el uso empresarial, la respuesta es claramente una VPN: puede forzar todo el tráfico de red del sistema a través de ella. Sin embargo, si solo desea una conexión encriptada para navegar por la web desde redes públicas de Wi-Fi en cafeterías y aeropuertos, un servidor VPN y SSH tienen un cifrado sólido que le será de gran utilidad.

También hay otras consideraciones. Los usuarios novatos pueden conectarse fácilmente a una VPN, pero configurar un servidor VPN es un proceso más complejo. Los túneles SSH son más desalentadores para los usuarios novatos, pero configurar un servidor SSH es más simple; de hecho, muchas personas ya tendrán un servidor SSH al que acceden de forma remota. Si ya tiene acceso a un servidor SSH, es mucho más fácil usarlo como túnel SSH que configurar un servidor VPN. Por esta razón, los túneles SSH se han denominado una "VPN para pobres".

Las empresas que buscan redes más sólidas querrán invertir en una VPN. Por otro lado, si eres un geek con acceso a un servidor SSH, un túnel SSH es una forma fácil de cifrar y canalizar el tráfico de red, y el cifrado es tan bueno como el cifrado de una VPN.