man-in-the-middle(MITM)攻撃は、誰かが2台のコンピューター(ラップトップとリモートサーバーなど)の間に座ってトラフィックを傍受したときに発生します。この人物は、2台のマシン間の通信を盗聴したり、傍受したりして、情報を盗むことができます。

中間者攻撃は重大なセキュリティ上の懸念事項です。知っておくべきことと、身を守る方法は次のとおりです。

Two’s Company、Three’s a Crowd

MITM攻撃の「美しさ」(より適切な言葉がないため)は、攻撃者が物理的またはリモートでコンピュータにアクセスする必要がないことです。彼または彼女はあなたと同じネットワーク上に座って、静かにデータを丸呑みすることができます。 MITMは、独自のネットワークを作成して、それを使用するように仕向けることもできます。

誰かがこれを行うことができる最も明白な方法は、暗号化されていない、 Balshとネットワーク上 、空港やカフェのように。攻撃者はログオンでき、次のような無料のツールを使用します。 Wireshark 、ネットワーク間で送信されるすべてのパケットをキャプチャします。その後、彼または彼女は潜在的に有用な情報を分析および特定することができます。

このアプローチは、の普及のおかげで、かつてほど多くの成果を上げていません。 HTTPS 、Webサイトおよびサービスへの暗号化された接続を提供します。攻撃者は、暗号化されたHTTPS接続を介して通信する2台のコンピューター間で送信される暗号化されたデータをデコードできません。

ただし、HTTPSだけでは特効薬ではありません。攻撃者がそれを無効にするために使用できる回避策があります。

攻撃者はMITMを使用して、コンピューターをだまして接続を暗号化から非暗号化に「ダウングレード」させようとする可能性があります。その後、2台のコンピューター間のトラフィックを検査できます。

「SSLストリッピング」攻撃も発生する可能性があり、暗号化された接続の間に人が座っています。次に、トラフィックをキャプチャして変更する可能性があり、疑いを持たない人に転送します。

関連: 2020年です。パブリックWi-Fiの使用はまだ危険ですか?

ネットワークベースの攻撃と不正なワイヤレスルーター

MITM攻撃は、ネットワークレベルでも発生します。 1つのアプローチはARPキャッシュポイズニングと呼ばれ、攻撃者は自分のMAC(ハードウェア)アドレスを他の誰かのIPアドレスに関連付けようとします。成功した場合、被害者向けのすべてのデータが攻撃者に転送されます。

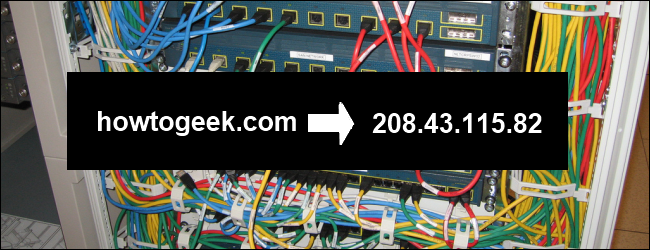

DNSスプーフィングも同様のタイプの攻撃です。 DNSはインターネットの「電話帳」です 。 google.comなどの人間が読めるドメイン名を数値のIPアドレスに関連付けます。この手法を使用することで、攻撃者は正当なクエリを自分が管理する偽のサイトに転送し、データをキャプチャしたりマルウェアを展開したりできます。

別のアプローチは、不正なアクセスポイントを作成するか、エンドユーザーとルーターまたはリモートサーバーの間にコンピューターを配置することです。

圧倒的に、公共のWi-Fiホットスポットへの接続に関しては、人々はあまりにも信頼しすぎています。彼らは「無料Wi-Fi」という言葉を見て、悪意のあるハッカーがその背後にいる可能性があるかどうかを考えるのをやめません。これは、人々がいくつかのホットスポットで利用規約を読まなかったときにコミック効果で繰り返し証明されています。たとえば、一部の人は きれいな汚いお祭りのトイレ または 彼らの長子をあきらめる 。

不正なアクセスポイントの作成は、思ったより簡単です。これを信じられないほど簡単にする物理的なハードウェア製品さえあります。ただし、これらは、生活のために侵入テストを実行する合法的な情報セキュリティの専門家を対象としています。

また、ルーターはセキュリティが非常に悪い傾向があるコンピューターであることを忘れないでください。同じデフォルトのパスワードが行全体で使用および再利用される傾向があり、更新へのアクセスも不安定です。もう1つの考えられる攻撃手段は、悪意のあるコードが挿入されたルーターで、サードパーティが遠くからMITM攻撃を実行できるようにします。

マルウェアとman-in-the-Middle攻撃

前に述べたように、敵が同じ部屋にいなくても、あるいは同じ大陸にいなくても、MITM攻撃を実行することは完全に可能です。これを行う1つの方法は、悪意のあるソフトウェアを使用することです。

マンインザブラウザ攻撃(MITB)は、Webブラウザが悪意のあるセキュリティに感染している場合に発生します。これは、偽の拡張機能を介して行われることがあり、攻撃者はほとんど自由にアクセスできます。

たとえば、誰かがWebページを操作して、本物のサイトとは異なるものを表示する可能性があります。彼または彼女はまた、銀行やソーシャルメディアページなどのWebサイトでアクティブなセッションを乗っ取って、スパムを広めたり、資金を盗んだりする可能性があります。

この一例は SpyEyeトロイの木馬 、として使用された キーロガー Webサイトの資格情報を盗むため。また、フォームに新しいフィールドを入力して、攻撃者がさらに多くの個人情報を取得できるようにすることもできます。

身を守る方法

幸いなことに、これらの攻撃から身を守る方法はいくつかあります。すべてのオンラインセキュリティと同様に、それは常に警戒することになります。公共のWi-Fiホットスポットを使用しないようにしてください。次のように、自分で制御するネットワークのみを使用するようにしてください。 モバイルホットスポット またはMi-Fi。

それが失敗すると、 VPN コンピュータと外界との間のすべてのトラフィックを暗号化し、MITM攻撃から保護します。もちろん、ここでは、セキュリティは使用するVPNプロバイダーと同じくらい良いので、慎重に選択してください。信頼できるサービスに少し余分にお金を払う価値がある場合もあります。あなたが旅行するときにあなたの雇用主があなたにVPNを提供するなら、あなたは間違いなくそれを使うべきです。

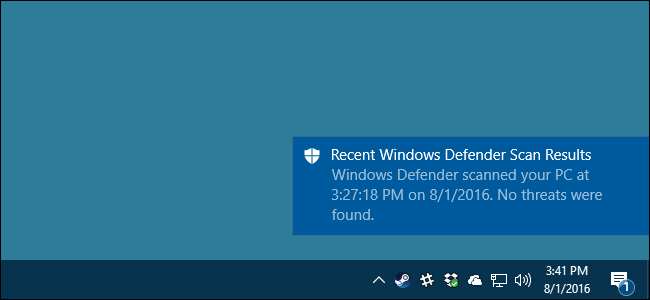

マルウェアベースのMITM攻撃(ブラウザ内のさまざまな攻撃など)から身を守るため 良好なセキュリティ衛生 。アプリケーションをインストールしたり、 ブラウザ拡張機能 大ざっぱな場所から。作業が終了したら、Webサイトのセッションからログアウトし、確実なウイルス対策プログラムをインストールします。