मैन-इन-द-मिड (MITM) हमला तब होता है जब कोई दो कंप्यूटरों (जैसे लैपटॉप और रिमोट सर्वर) के बीच बैठता है और ट्रैफ़िक को स्वीकार करता है। यह व्यक्ति दो मशीनों के बीच संचार या चोरी कर सकता है और सूचना चुरा सकता है।

बीच-बीच में होने वाले हमले एक गंभीर सुरक्षा चिंता है। यहां आपको क्या जानना है, और कैसे अपनी सुरक्षा करनी है।

दो की कंपनी, तीन की भीड़

MITM हमलों की "सुंदरता" (एक बेहतर शब्द की कमी के लिए) है हमलावर जरूरी नहीं है कि आपके कंप्यूटर तक पहुंच हो, या तो शारीरिक रूप से या दूरस्थ रूप से। वह या वह सिर्फ आप के रूप में एक ही नेटवर्क पर बैठ सकते हैं, और चुपचाप डेटा खिसका सकते हैं। एक MITM अपना नेटवर्क भी बना सकता है और आपको इसका उपयोग करने के लिए प्रेरित कर सकता है।

सबसे स्पष्ट तरीका यह है कि कोई ऐसा कर सकता है कि वह बिना लाइसेंस के बैठा हो, बाल्श और नेटवर्क पर , हवाई अड्डों या कैफे में उन लोगों की तरह। एक नि: शुल्क उपकरण का उपयोग करके एक हमलावर लॉग ऑन कर सकता है वायरशार्क , एक नेटवर्क के बीच भेजे गए सभी पैकेटों को कैप्चर करें। वह या तो संभावित उपयोगी जानकारी का विश्लेषण और पहचान कर सकता है।

यह दृष्टिकोण एक बार किए गए फल के समान नहीं है, जिसकी व्यापकता के लिए धन्यवाद HTTPS , जो वेबसाइटों और सेवाओं के लिए एन्क्रिप्टेड कनेक्शन प्रदान करता है। एक हमलावर एन्क्रिप्टेड HTTPS कनेक्शन पर संचार करने वाले दो कंप्यूटरों के बीच भेजे गए एन्क्रिप्टेड डेटा को डिकोड नहीं कर सकता है।

हालाँकि, HTTPS अकेले चांदी की गोली नहीं है। वहाँ काम कर रहे हैं-एक हमलावर इसे अशक्त करने के लिए उपयोग कर सकते हैं।

एक MITM को रोजगार देते हुए, एक हमलावर कंप्यूटर को "डाउनग्रेडिंग" में बदलने की कोशिश कर सकता है, जिसका कनेक्शन एन्क्रिप्टेड से अनएन्क्रिप्टेड तक हो सकता है। वह या तो दो कंप्यूटरों के बीच यातायात का निरीक्षण कर सकता है।

एक "एसएसएल स्ट्रिपिंग" हमला भी हो सकता है, जिसमें व्यक्ति एक एन्क्रिप्टेड कनेक्शन के बीच बैठता है। वह या तो कब्जा कर लेता है और संभावित रूप से ट्रैफ़िक को संशोधित करता है, और फिर इसे किसी अनसुने व्यक्ति को आगे बढ़ाता है।

सम्बंधित: यह 2020 है। क्या सार्वजनिक वाई-फाई अभी भी खतरनाक है?

नेटवर्क-आधारित हमलों और दुष्ट वायरलेस राउटर

MITM के हमले नेटवर्क स्तर पर भी होते हैं। एक दृष्टिकोण को एआरपी कैश पॉइज़निंग कहा जाता है, जिसमें एक हमलावर किसी अन्य व्यक्ति के आईपी पते के साथ अपने मैक (हार्डवेयर) पते को जोड़ने की कोशिश करता है। सफल होने पर, पीड़ित के लिए इच्छित सभी डेटा हमलावर को भेज दिया जाता है।

डीएनएस स्पूफिंग एक प्रकार का हमला है। डीएनएस इंटरनेट की "फोन बुक" है । यह मानव-पठनीय डोमेन नामों को जोड़ता है, जैसे google.com, संख्यात्मक आईपी पते के साथ। इस तकनीक का उपयोग करके, एक हमलावर एक फर्जी साइट पर वैध प्रश्नों को अग्रेषित कर सकता है, जिसे वह नियंत्रित करता है, और फिर डेटा कैप्चर करता है या मैलवेयर तैनात करता है।

एक अन्य दृष्टिकोण है एंड-यूज़र और राउटर या रिमोट सर्वर के बीच एक दुष्ट पहुंच बिंदु या स्थिति को कंप्यूटर बनाना।

जब यह सार्वजनिक वाई-फाई हॉट स्पॉट से जुड़ने की बात आती है, तो लोग बहुत ज्यादा भरोसा करते हैं। वे "फ्री वाई-फाई" शब्द देखते हैं और यह सोचना बंद कर देते हैं कि क्या कोई नापाक हैकर इसके पीछे हो सकता है। यह बार-बार कॉमिक प्रभाव से साबित हुआ है जब लोग कुछ गर्म स्थानों पर नियम और शर्तों को पढ़ने में विफल होते हैं। उदाहरण के लिए, कुछ को लोगों की आवश्यकता होती है स्वच्छ गंदे त्यौहार शौचालय या उनके पहले बच्चे को छोड़ देना .

लगता है की तुलना में एक दुष्ट पहुंच बिंदु बनाना आसान है। यहां तक कि भौतिक हार्डवेयर उत्पाद भी हैं जो इसे अविश्वसनीय रूप से सरल बनाते हैं। हालांकि, ये वैध सूचना सुरक्षा पेशेवरों के लिए अभिप्रेत हैं, जो जीवनयापन के लिए पैठ परीक्षण करते हैं।

इसके अलावा, यह न भूलें कि राउटर वे कंप्यूटर होते हैं जिनकी सुरक्षा बहुत कम होती है। समान डिफ़ॉल्ट पासवर्ड का उपयोग किया जाता है और संपूर्ण लाइनों में पुन: उपयोग किया जाता है, और उनके पास अपडेट के लिए स्पॉट्टी एक्सेस भी है। हमले का एक अन्य संभावित एवेन्यू दुर्भावनापूर्ण कोड के साथ इंजेक्ट किया गया एक राउटर है जो किसी तीसरे पक्ष को दूर से एमआईटीएम हमले करने की अनुमति देता है।

मालवेयर और मैन-इन-द-मिडिल अटैक्स

जैसा कि हमने पहले उल्लेख किया है, एक विरोधी के लिए एक ही कमरे में, या एक ही महाद्वीप पर बिना MITM हमले करना संभव है। ऐसा करने का एक तरीका दुर्भावनापूर्ण सॉफ़्टवेयर के साथ है।

जब कोई वेब ब्राउज़र दुर्भावनापूर्ण सुरक्षा से संक्रमित होता है तो एक मैन-इन-ब्राउज़र ब्राउज़र हमला (MITB) होता है। यह कभी-कभी एक फोनी एक्सटेंशन के माध्यम से किया जाता है, जो हमलावर को लगभग अनफ़िल्टर्ड एक्सेस देता है।

उदाहरण के लिए, कोई व्यक्ति वास्तविक साइट की तुलना में कुछ अलग दिखाने के लिए वेब पेज में हेरफेर कर सकता है। वह बैंकिंग या सोशल मीडिया पेज जैसी वेबसाइटों पर सक्रिय सत्रों को भी हाईजैक कर सकता है और स्पैम या धन की चोरी कर सकता है।

इसका एक उदाहरण था SpyEye ट्रोजन , जो एक के रूप में इस्तेमाल किया गया था keylogger वेबसाइटों के लिए क्रेडेंशियल्स चुराने के लिए। यह नए क्षेत्रों के साथ रूपों को भी आबाद कर सकता है, जिससे हमलावर को और भी अधिक व्यक्तिगत जानकारी पर कब्जा करने की अनुमति मिलती है।

खुद की सुरक्षा कैसे करें

सौभाग्य से, ऐसे तरीके हैं जिनसे आप इन हमलों से अपनी रक्षा कर सकते हैं। सभी ऑनलाइन सुरक्षा के साथ, यह निरंतर सतर्कता के लिए नीचे आता है। सार्वजनिक वाई-फाई हॉट स्पॉट का उपयोग न करने का प्रयास करें। केवल एक नेटवर्क का उपयोग करने का प्रयास करें जिसे आप अपने आप को नियंत्रित करते हैं, जैसे एक मोबाइल हॉट स्पॉट या Mi-Fi।

फेलिंग कि, ए वीपीएन आपके कंप्यूटर और बाहरी दुनिया के बीच सभी ट्रैफ़िक को एन्क्रिप्ट करेगा, जो आपको MITM हमलों से बचाएगा। बेशक, यहां, आपकी सुरक्षा केवल आपके द्वारा उपयोग किए जाने वाले वीपीएन प्रदाता के रूप में अच्छी है, इसलिए सावधानी से चुनें। कभी-कभी, यह उस सेवा के लिए थोड़ा अतिरिक्त भुगतान करने के लायक है जिस पर आप भरोसा कर सकते हैं। यदि आपका नियोक्ता आपको यात्रा करते समय एक वीपीएन प्रदान करता है, तो आपको निश्चित रूप से इसका उपयोग करना चाहिए।

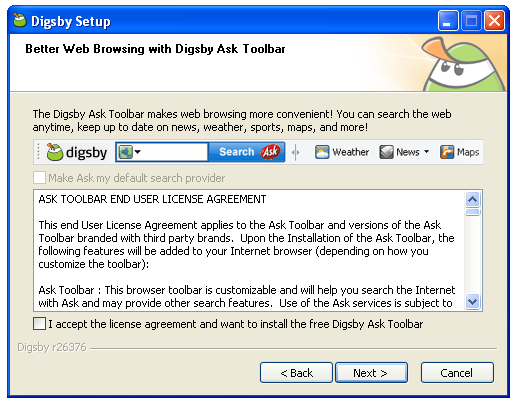

ख़ुद को मैलवेयर-आधारित MITM हमलों (जैसे मैन-इन-ब्राउज़र विविधता) अभ्यास से बचाने के लिए अच्छी सुरक्षा स्वच्छता । एप्लिकेशन इंस्टॉल न करें या ब्राउज़र एक्सटेंशन स्केच वाली जगहों से। जब आप क्या कर रहे हैं, और एक ठोस एंटीवायरस प्रोग्राम स्थापित करने के साथ समाप्त होने पर वेबसाइट सत्र से बाहर निकलें।

सम्बंधित: बेसिक कंप्यूटर सुरक्षा: वायरस, हैकर्स और चोरों से खुद को कैसे बचाएं

![[Updated] OnePlus से फ़ोन खरीदना बंद करने का समय](https://cdn.thefastcode.com/static/thumbs/updated-it-s-time-to-stop-buying-phones-from-oneplus.jpg)