Кажется, что большинство людей называют все типы вредоносных программ «вирусами», но это технически неточно. Вы, наверное, слышали о многих других терминах помимо вирусов: вредоносные программы, черви, трояны, руткиты, клавиатурные шпионы, шпионское ПО и т. Д. Но что означают все эти термины?

Эти термины используются не только гиками. Они попадают даже в основные новостные статьи о последних проблемах веб-безопасности и технических проблемах. Их понимание поможет вам понять опасности, о которых вы слышали.

Вредоносное ПО

Слово «вредоносное ПО» является сокращением от «вредоносного программного обеспечения». Многие люди используют слово «вирус» для обозначения любого типа вредоносного ПО, но на самом деле вирус - это просто определенный тип вредоносного ПО. Слово «вредоносное ПО» охватывает все вредоносное ПО, включая все перечисленные ниже.

Вирус

Начнем с вирусов. Вирус - это тип вредоносного ПО, которое копирует себя, заражая другие файлы, точно так же, как вирусы в реальном мире заражают биологические клетки и используют эти биологические клетки для воспроизведения своих копий.

Вирус может делать много разных вещей - смотреть в фоновом режиме и красть ваши пароли, отображать рекламу или просто вызывать сбой вашего компьютера, - но главное, что делает его вирусом, - это то, как он распространяется. Когда вы запускаете вирус, он заражает программы на вашем компьютере. Когда вы запускаете программу на другом компьютере, вирус заражает программы на этом компьютере и так далее. Например, вирус может заразить программные файлы на USB-накопителе. Когда программы на этом USB-накопителе запускаются на другом компьютере, вирус запускается на другом компьютере и заражает другие программные файлы. Таким образом вирус продолжит распространяться.

Червь

Червь похож на вирус, но распространяется иначе. Вместо того, чтобы заражать файлы и полагаться на человеческую деятельность при перемещении этих файлов и запуске их в различных системах, червь распространяется по компьютерным сетям самостоятельно.

СВЯЗАННЫЕ С: Почему в Windows больше вирусов, чем в Mac и Linux

Например, черви Blaster и Sasser очень быстро распространялись во времена Windows XP, потому что Windows XP не защищена должным образом и открытые системные службы в Интернете. Червь получил доступ к этим системным службам через Интернет, воспользовался уязвимостью и заразил компьютер. Затем червь использовал новый зараженный компьютер для продолжения репликации. Такие черви менее распространены сейчас, когда Windows по умолчанию имеет надлежащий брандмауэр, но черви могут также распространяться и другими способами - например, путем массовой рассылки себя по каждому адресу электронной почты в адресной книге затронутого пользователя.

Подобно вирусу, червь может делать множество других вредоносных вещей после заражения компьютера. Главное, что делает его червем, - это просто то, как он копирует и распространяется.

Троян (или троянский конь)

Троянский конь, или троян, - это тип вредоносного ПО, которое маскируется под законный файл. Когда вы загружаете и запускаете программу, троянский конь запускается в фоновом режиме, позволяя третьим лицам получить доступ к вашему компьютеру. Трояны могут делать это по любому количеству причин - для отслеживания активности на вашем компьютере или для подключения вашего компьютера к ботнету. Трояны также могут использоваться для открытия шлюзов и загрузки на ваш компьютер многих других типов вредоносных программ.

Ключевым моментом, который делает этот тип вредоносного ПО трояном, является способ его доставки. Он выдает себя за полезную программу и при запуске скрывается в фоновом режиме и предоставляет злоумышленникам доступ к вашему компьютеру. Он не одержим копированием себя в другие файлы или распространением по сети, как вирусы и черви. Например, пиратское программное обеспечение на недобросовестном веб-сайте может на самом деле содержать троян.

Шпионское ПО

Шпионское ПО - это разновидность вредоносного ПО, которое шпионит за вами без вашего ведома. Он собирает различные типы данных в зависимости от шпионского ПО. Различные типы вредоносных программ могут работать как шпионские программы - например, в трояны могут входить вредоносные шпионские программы, которые отслеживают нажатия клавиш для кражи финансовых данных.

Более «законное» шпионское ПО может быть связано с бесплатным программным обеспечением и просто отслеживать ваши привычки просмотра веб-страниц, загружая эти данные на рекламные серверы, чтобы создатель программного обеспечения мог зарабатывать деньги на продаже своих знаний о вашей деятельности.

Рекламное ПО

Рекламное ПО часто сопровождается шпионским ПО. Это любое программное обеспечение, которое отображает рекламу на вашем компьютере. Программы, отображающие рекламу внутри самой программы, обычно не классифицируются как вредоносные. Особенно вредоносным является такое «рекламное ПО», которое злоупотребляет своим доступом к вашей системе для показа рекламы, когда этого не следует делать. Например, вредоносное рекламное ПО может вызвать появление всплывающих рекламных объявлений на вашем компьютере, когда вы больше ничего не делаете. Или рекламное ПО может вводить дополнительную рекламу на другие веб-страницы, когда вы просматриваете веб-страницы.

Рекламное ПО часто сочетается со шпионским ПО - вредоносное ПО может отслеживать ваши привычки просмотра и использовать их для показа вам более целевой рекламы. Рекламное ПО более «социально приемлемо», чем другие типы вредоносных программ для Windows, и вы можете увидеть рекламное ПО в связке с законными программами. Например, некоторые люди считают панель инструментов Ask, входящая в состав программного обеспечения Oracle Java рекламное ПО.

Кейлоггер

Кейлоггер - это тип вредоносного ПО, которое работает в фоновом режиме и записывает каждое нажатие клавиши. Эти нажатия клавиш могут включать имена пользователей, пароли, номера кредитных карт и другие конфиденциальные данные. Затем кейлоггер, скорее всего, загружает эти нажатия клавиш на вредоносный сервер, где они могут быть проанализированы, и люди могут выбрать полезные пароли и номера кредитных карт.

Другие типы вредоносных программ могут действовать как клавиатурные шпионы. Например, вирус, червь или троян может выполнять функцию кейлоггера. Кейлоггеры также могут быть установлены для целей мониторинга предприятиями или даже ревнивыми супругами.

Ботнет, Бот

Ботнет - это большая сеть компьютеров, находящихся под контролем создателя ботнета. Каждый компьютер работает как «бот», поскольку заражен определенным вредоносным ПО.

Как только программное обеспечение бота заражает компьютер, оно подключается к какому-то серверу управления и ждет инструкций от создателя ботнета. Например, ботнет может использоваться для инициации DDoS-атака (распределенный отказ в обслуживании) . Каждому компьютеру в ботнете будет приказано сразу же бомбардировать определенный веб-сайт или сервер запросами, и эти миллионы запросов могут привести к тому, что сервер перестанет отвечать или выйдет из строя.

Создатели ботнетов могут продавать доступ к своим ботнетам, позволяя другим злоумышленникам использовать большие ботнеты для выполнения своей грязной работы.

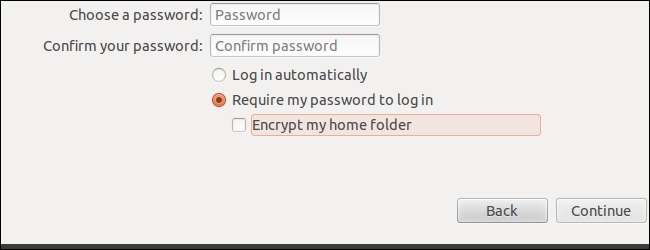

Руткит

Руткит - это тип вредоносного ПО, разработанное для того, чтобы глубоко проникнуть в ваш компьютер, избегая обнаружения программами безопасности и пользователями. Например, руткит может загружаться раньше, чем большая часть Windows, зарываясь глубоко в систему и изменяя системные функции, чтобы программы безопасности не могли его обнаружить. Руткит может полностью скрываться, не позволяя отображать себя в диспетчере задач Windows.

Ключевым моментом, который делает тип вредоносного ПО руткитом, является то, что он скрытный и нацелен на то, чтобы скрываться по прибытии.

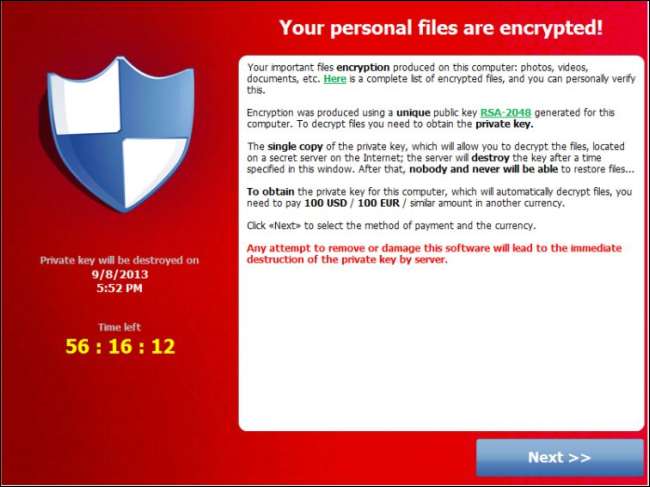

Программы-вымогатели

СВЯЗАННЫЕ С: Как защитить себя от программ-вымогателей (например, CryptoLocker и других)

Программы-вымогатели - довольно новый тип вредоносного ПО. Он держит ваш компьютер или файлы в заложниках и требует выкупа. Некоторые программы-вымогатели могут просто открыть окно с просьбой о деньгах, прежде чем вы сможете продолжить использование своего компьютера. Такие подсказки легко победить с помощью антивирусного ПО.

Более вредоносное ПО, такое как CryptoLocker, буквально шифрует ваши файлы и требует оплаты, прежде чем вы сможете получить к ним доступ. Подобные вредоносные программы опасны, особенно если у вас нет резервных копий.

Большинство вредоносных программ в наши дни производятся с целью получения прибыли, и программы-вымогатели - хороший тому пример. Программа-вымогатель не хочет вызывать сбой вашего компьютера и удалять файлы только для того, чтобы доставить вам неприятности. Он хочет взять что-то в заложники и получить от вас быструю оплату.

Так почему же это вообще называется «антивирусное программное обеспечение»? Что ж, большинство людей продолжают считать слово «вирус» синонимом вредоносного ПО в целом. Антивирусное программное обеспечение защищает не только от вирусов, но и от многих типов вредоносных программ, за исключением иногда «потенциально нежелательных программ», которые не всегда вредны, но почти всегда доставляют неудобства. Обычно для борьбы с ними требуется отдельное программное обеспечение.

Кредит изображения: Марсело Алвес на Flickr , Тама Ливер на Flickr , Сциллард Михали на Flickr