La mayoría de la gente parece llamar "virus" a todo tipo de malware, pero eso no es técnicamente exacto. Probablemente haya oído hablar de muchos otros términos además de virus: malware, gusano, troyano, rootkit, keylogger, spyware y más. Pero, ¿qué significan todos estos términos?

Estos términos no solo los usan los geeks. Se abren camino incluso en las noticias de la corriente principal sobre los últimos problemas de seguridad web y amenazas tecnológicas. Comprenderlos le ayudará a comprender los peligros de los que ha oído hablar.

Software malicioso

La palabra "malware" es la abreviatura de "software malicioso". Mucha gente usa la palabra "virus" para indicar cualquier tipo de software dañino, pero un virus es en realidad un tipo específico de malware. La palabra "malware" abarca todo el software dañino, incluidos todos los que se enumeran a continuación.

Virus

Empecemos por los virus. Un virus es un tipo de malware que se copia a sí mismo al infectar otros archivos, al igual que los virus en el mundo real infectan células biológicas y utilizan esas células biológicas para reproducir copias de sí mismos.

Un virus puede hacer muchas cosas diferentes: mirar en segundo plano y robar sus contraseñas, mostrar anuncios o simplemente bloquear su computadora, pero la clave que lo convierte en un virus es cómo se propaga. Cuando ejecuta un virus, infectará programas en su computadora. Cuando ejecuta el programa en otra computadora, el virus infectará programas en esa computadora y así sucesivamente. Por ejemplo, un virus puede infectar archivos de programa en una memoria USB. Cuando los programas de esa memoria USB se ejecutan en otra computadora, el virus se ejecuta en la otra computadora e infecta más archivos de programa. El virus seguirá propagándose de esta forma.

Gusano

Un gusano es similar a un virus, pero se propaga de una manera diferente. En lugar de infectar archivos y depender de la actividad humana para mover esos archivos y ejecutarlos en diferentes sistemas, un gusano se propaga por las redes informáticas por sí solo.

RELACIONADO: Por qué Windows tiene más virus que Mac y Linux

Por ejemplo, los gusanos Blaster y Sasser se propagaron muy rápidamente en los días de Windows XP porque Windows XP no vino debidamente protegido y servicios del sistema expuestos a Internet. El gusano accedió a estos servicios del sistema a través de Internet, aprovechó una vulnerabilidad e infectó la computadora. Luego, el gusano usó la nueva computadora infectada para continuar replicándose. Dichos gusanos son menos comunes ahora que Windows está correctamente protegido por cortafuegos de forma predeterminada, pero los gusanos también se pueden propagar de otras formas, por ejemplo, enviándose correos electrónicos masivos a todas las direcciones de correo electrónico de la libreta de direcciones de un usuario afectado.

Como un virus, un gusano puede hacer muchas otras cosas dañinas una vez que infecta una computadora. La clave que lo convierte en un gusano es simplemente cómo se copia y se propaga.

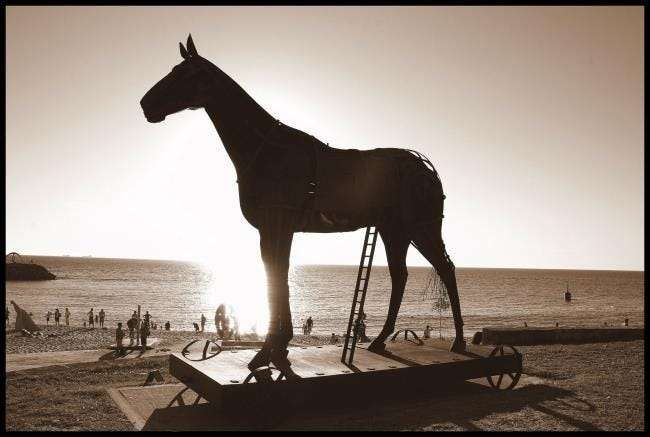

Troyano (o caballo de Troya)

Un caballo de Troya, o troyano, es un tipo de malware que se disfraza de archivo legítimo. Cuando descargue y ejecute el programa, el caballo de Troya se ejecutará en segundo plano, permitiendo que terceros accedan a su computadora. Los troyanos pueden hacer esto por varias razones: para monitorear la actividad en su computadora o para unir su computadora a una botnet. Los troyanos también pueden usarse para abrir las compuertas y descargar muchos otros tipos de malware en su computadora.

La clave que convierte a este tipo de malware en un troyano es cómo llega. Pretende ser un programa útil y, cuando se ejecuta, se oculta en segundo plano y permite que personas malintencionadas accedan a su computadora. No está obsesionado con copiarse a sí mismo en otros archivos o propagarse por la red, como lo están los virus y gusanos. Por ejemplo, una pieza de software pirateado en un sitio web sin escrúpulos puede contener un troyano.

Software espía

El software espía es un tipo de software malintencionado que te espía sin tu conocimiento. Recopila una variedad de diferentes tipos de datos, según el software espía. Diferentes tipos de malware pueden funcionar como software espía; por ejemplo, los troyanos pueden incluir software espía malicioso que espía sus pulsaciones de teclas para robar datos financieros.

Es posible que se incluya más software espía "legítimo" junto con software gratuito y simplemente controle sus hábitos de navegación web, cargando estos datos en servidores de publicidad para que el creador del software pueda ganar dinero vendiendo el conocimiento de sus actividades.

Adware

El adware suele acompañar al software espía. Es cualquier tipo de software que muestra publicidad en su computadora. Los programas que muestran anuncios dentro del propio programa no suelen clasificarse como software malicioso. El tipo de "adware" que es particularmente malicioso es el que abusa del acceso a su sistema para mostrar anuncios cuando no debería. Por ejemplo, un software publicitario dañino puede hacer que aparezcan anuncios emergentes en su computadora cuando no está haciendo nada más. O el adware puede inyectar publicidad adicional en otras páginas web mientras navega por la web.

El adware a menudo se combina con el software espía: un malware puede controlar sus hábitos de navegación y utilizarlos para ofrecerle anuncios más específicos. El adware es más "socialmente aceptable" que otros tipos de malware en Windows y es posible que vea adware incluido con programas legítimos. Por ejemplo, algunas personas consideran la barra de herramientas Ask incluida con el software Java de Oracle adware.

Registrador de teclas

Un keylogger es un tipo de malware que se ejecuta en segundo plano y registra cada pulsación de tecla que realiza. Estas pulsaciones de teclas pueden incluir nombres de usuario, contraseñas, números de tarjetas de crédito y otros datos confidenciales. Luego, lo más probable es que el registrador de teclas cargue estas pulsaciones en un servidor malicioso, donde se pueden analizar y las personas pueden elegir las contraseñas útiles y los números de tarjetas de crédito.

Otros tipos de malware pueden actuar como keyloggers. Un virus, gusano o troyano puede funcionar como un registrador de teclas, por ejemplo. Las empresas o incluso los cónyuges celosos también pueden instalar keyloggers con fines de supervisión.

Botnet, Bot

Una botnet es una gran red de computadoras que están bajo el control del creador de la botnet. Cada computadora funciona como un "bot" porque está infectada con una pieza específica de malware.

Una vez que el software del bot infecta la computadora, se conectará a algún tipo de servidor de control y esperará las instrucciones del creador de la botnet. Por ejemplo, una botnet puede usarse para iniciar una Ataque DDoS (denegación de servicio distribuida) . A cada computadora de la botnet se le pedirá que bombardee un sitio web o servidor específico con solicitudes a la vez, y estos millones de solicitudes pueden hacer que un servidor deje de responder o se bloquee.

Los creadores de botnets pueden vender el acceso a sus botnets, lo que permite que otras personas malintencionadas utilicen grandes botnets para hacer el trabajo sucio.

Rootkit

Un rootkit es un tipo de malware diseñado para penetrar profundamente en su computadora, evitando ser detectado por usuarios y programas de seguridad. Por ejemplo, un rootkit puede cargarse antes que la mayoría de Windows, enterrándose profundamente en el sistema y modificando las funciones del sistema para que los programas de seguridad no puedan detectarlo. Un rootkit puede ocultarse por completo, evitando que aparezca en el administrador de tareas de Windows.

La clave que hace que un tipo de malware sea un rootkit es que es sigiloso y se concentra en ocultarse una vez que llega.

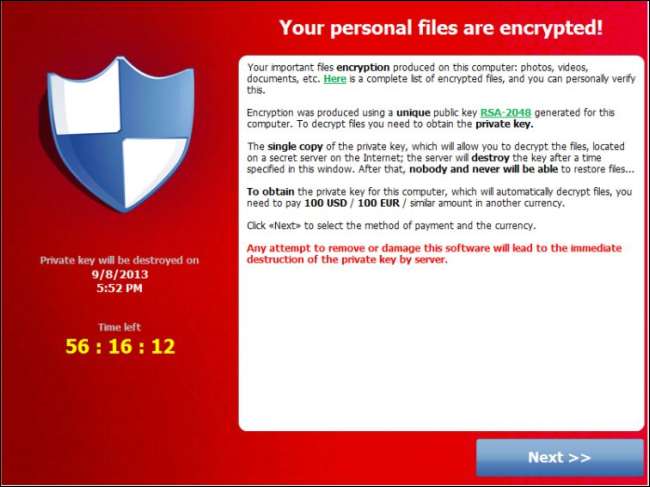

Secuestro de datos

RELACIONADO: Cómo protegerse del ransomware (como CryptoLocker y otros)

Secuestro de datos es un tipo de malware bastante nuevo. Mantiene su computadora o archivos como rehenes y exige el pago de un rescate. Algunos ransomware simplemente pueden abrir un cuadro pidiendo dinero antes de que pueda continuar usando su computadora. Estos mensajes se eliminan fácilmente con software antivirus.

El malware más dañino como CryptoLocker encripta literalmente sus archivos y exige un pago antes de que pueda acceder a ellos. Este tipo de malware es peligroso, especialmente si no tiene copias de seguridad.

La mayor parte del malware en estos días se produce con fines de lucro, y el ransomware es un buen ejemplo de ello. El ransomware no quiere bloquear su computadora y eliminar sus archivos solo para causarle problemas. Quiere tomar algo como rehén y obtener un pago rápido de usted.

Entonces, ¿por qué se llama "software antivirus" de todos modos? Bueno, la mayoría de la gente sigue considerando la palabra "virus" como sinónimo de malware en su conjunto. El software antivirus no solo protege contra virus, sino también contra muchos tipos de malware, excepto, a veces, "programas potencialmente no deseados", que no siempre son dañinos, pero casi siempre son una molestia. Por lo general, estos requieren un software separado para combatir.

Credito de imagen: Marcelo Alves en Flickr , Tama Leaver en Flickr , Szilard Mihaly en Flickr

![[Updated] Es hora de dejar de comprar teléfonos de OnePlus](https://cdn.thefastcode.com/static/thumbs/updated-it-s-time-to-stop-buying-phones-from-oneplus.jpg)