Всякий раз, когда вы получаете электронное письмо, это гораздо больше, чем кажется на первый взгляд. Хотя обычно вы обращаете внимание только на адрес отправителя, тему и текст сообщения, «под капотом» каждого электронного письма имеется гораздо больше информации, которая может предоставить вам массу дополнительной информации.

Зачем смотреть на заголовок электронного письма?

Это очень хороший вопрос. По большей части вам действительно никогда не понадобится, если:

- Вы подозреваете, что письмо является попыткой фишинга или подделкой

- Вы хотите просмотреть информацию о маршрутизации в пути к электронной почте

- Ты любопытный компьютерщик

Независимо от ваших причин, чтение заголовков писем на самом деле довольно легко и может быть очень показательным.

Примечание к статье. Для наших снимков экрана и данных мы будем использовать Gmail, но практически любой другой почтовый клиент должен предоставлять ту же информацию.

Просмотр заголовка электронного письма

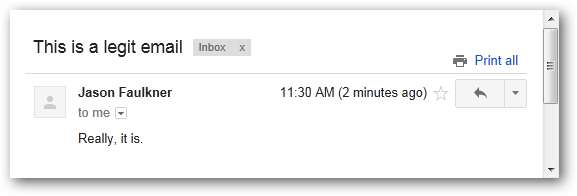

В Gmail просмотрите письмо. В этом примере мы будем использовать адрес электронной почты, указанный ниже.

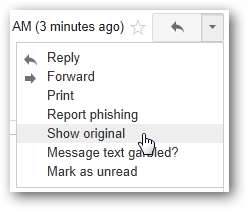

Затем щелкните стрелку в правом верхнем углу и выберите Показать оригинал.

В появившемся окне будут данные заголовка электронного письма в виде обычного текста.

Примечание. Во всех данных заголовка электронной почты, которые я показываю ниже, я изменил свой адрес Gmail, чтобы он отображался как метайл@гмаил.ком и мой внешний адрес электронной почты, чтобы отображаться как жфаюлькнер@экстерналемаил.ком а также ясон@метайл.ком а также замаскировал IP-адрес моих почтовых серверов.

Кому доставлено: [email protected]

Получено: 10.60.14.3 с SMTP id l3csp18666oec;

Вт, 6 марта 2012 г. 8:30:51 -0800 (PST)

Поступило: 10.68.125.129 с идентификатором SMTP mq1mr1963003pbb.21.1331051451044;

Вт, 06 мар 2012 08:30:51 -0800 (PST)

Обратный путь: <[email protected]>

Получено: от exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

от mx.google.com с идентификатором SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Вт, 06 марта 2012 г., 08:30:50 -0800 (PST)

Received-SPF: нейтральный (google.com: 64.18.2.16 не разрешен и не запрещен записью наилучшего предположения для домена [email protected]) client-ip = 64.18.2.16;

Результаты аутентификации: mx.google.com; spf = нейтральный (google.com: 64.18.2.16 не разрешен и не запрещен записью наилучшего предположения для домена [email protected]) [email protected]

Получено: от mail.externalemail.com ([XXX.XXX.XXX.XXX]) (с использованием TLSv1) от exprod7ob119.postini.com ([64.18.6.12]) с SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Вт, 06 марта 2012 г., 08:30:50 PST

Получено: с MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) пользователем

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) с mapi; Вт, 6 мар.

2012 11:30:48 -0500

От: Джейсон Фолкнер <[email protected]>

Кому: «[email protected]» <[email protected]>

Дата: 6 марта 2012 г., 11:30:48 -0500

Тема: Это правильный адрес электронной почты

Тема-Тема: Это законное письмо

Индекс темы: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

Идентификатор сообщения: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Accept-Language: en-US

Content-Language: en-US

X-MS-Has-Attach:

X-MS-TNEF-Коррелятор:

acceptlanguage: en-US

Content-Type: multipart / alternate;

border = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

MIME-версия: 1.0

Когда вы читаете заголовок электронного письма, данные располагаются в обратном хронологическом порядке, то есть информация вверху является самым последним событием. Поэтому, если вы хотите отследить электронную почту от отправителя до получателя, начните снизу. Изучив заголовки этого письма, мы можем увидеть несколько вещей.

Здесь мы видим информацию, сгенерированную отправляющим клиентом. В этом случае электронное письмо было отправлено из Outlook, поэтому это метаданные, которые добавляет Outlook.

От: Джейсон Фолкнер <[email protected]>

Кому: «[email protected]» <[email protected]>

Дата: 6 марта 2012 г., 11:30:48 -0500

Тема: Это правильный адрес электронной почты

Тема-Тема: Это законное письмо

Индекс темы: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

Идентификатор сообщения: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Accept-Language: en-US

Content-Language: en-US

X-MS-Has-Attach:

X-MS-TNEF-Коррелятор:

acceptlanguage: en-US

Content-Type: multipart / alternate;

border = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

MIME-версия: 1.0

В следующей части прослеживается путь, по которому электронное письмо идет от отправляющего сервера к конечному серверу. Имейте в виду, что эти шаги (или прыжки) перечислены в обратном хронологическом порядке. Мы поместили соответствующий номер рядом с каждым переходом, чтобы проиллюстрировать порядок. Обратите внимание, что каждый переход показывает подробную информацию об IP-адресе и соответствующем обратном DNS-имени.

Кому доставлено: [email protected]

[6] Получено: 10.60.14.3 с SMTP id l3csp18666oec;

Вт, 6 марта 2012 г. 8:30:51 -0800 (PST)

[5] Поступило: 10.68.125.129 с идентификатором SMTP mq1mr1963003pbb.21.1331051451044;

Вт, 06 мар 2012 08:30:51 -0800 (PST)

Обратный путь: <[email protected]>

[4] Получено: от exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

от mx.google.com с идентификатором SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Вт, 06 марта 2012 г., 08:30:50 -0800 (PST)

[3] Received-SPF: нейтральный (google.com: 64.18.2.16 не разрешен и не запрещен записью наилучшего предположения для домена [email protected]) client-ip = 64.18.2.16;

Результаты аутентификации: mx.google.com; spf = нейтральный (google.com: 64.18.2.16 не разрешен и не запрещен записью наилучшего предположения для домена [email protected]) [email protected]

[2] Получено: от mail.externalemail.com ([XXX.XXX.XXX.XXX]) (с использованием TLSv1) от exprod7ob119.postini.com ([64.18.6.12]) с SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Вт, 06 марта 2012 г., 08:30:50 PST

[1] Получено: с MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) пользователем

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) с mapi; Вт, 6 мар.

2012 11:30:48 -0500

Хотя это довольно банально для законной электронной почты, эта информация может быть весьма полезной, когда дело доходит до проверки спама или фишинговых писем.

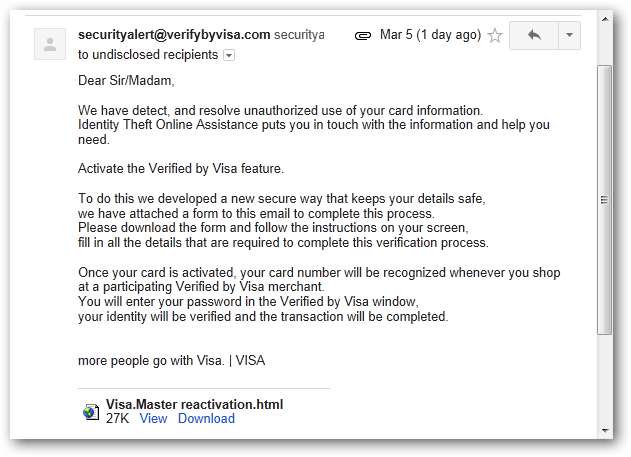

Проверка фишингового письма - пример 1

В нашем первом примере фишинга мы рассмотрим письмо, которое является очевидной попыткой фишинга. В этом случае мы могли бы идентифицировать это сообщение как мошенничество просто по визуальным индикаторам, но для практики мы рассмотрим предупреждающие знаки в заголовках.

Кому доставлено: [email protected]

Получено: 10.60.14.3 с идентификатором SMTP l3csp12958oec;

Пн, 5 марта 2012 г. 23:11:29 -0800 (PST)

Получено: 10.236.46.164 с SMTP id r24mr7411623yhb.101.1331017888982;

Пн, 05 марта 2012 23:11:28 -0800 (PST)

Обратный путь: <[email protected]>

Получено: от ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

от mx.google.com с идентификатором ESMTP t19si8451178ani.110.2012.03.05.23.11.28;

Пн, 05 марта 2012 23:11:28 -0800 (PST)

Received-SPF: сбой (google.com: домен [email protected] не определяет XXX.XXX.XXX.XXX в качестве разрешенного отправителя) client-ip = XXX.XXX.XXX.XXX;

Результаты аутентификации: mx.google.com; spf = hardfail (google.com: домен [email protected] не определяет XXX.XXX.XXX.XXX в качестве разрешенного отправителя) [email protected]

Получено: с помощью MailEnable Postoffice Connector; Вт, 6 мар 2012 02:11:20 -0500

Получено: с mail.lovingtour.com ([211.166.9.218]) на ms.externalemail.com с MailEnable ESMTP; Вт, 6 мар 2012 02:11:10 -0500

Получено: от пользователя ([118.142.76.58])

по mail.lovingtour.com

; Пн, 5 мар 2012 21:38:11 +0800

Идентификатор сообщения: <[email protected]>

Ответить: <[email protected]>

От: «[email protected]» <[email protected]>

Тема: Уведомление

Дата: Пн, 5 марта 2012 г. 21:20:57 +0800

MIME-версия: 1.0

Content-Type: составной / смешанный;

border = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

X-приоритет: 3

X-MSMail-Priority: Обычный

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

С-МимеОЛЕ: Продуцед Бы Микрософт МимеОЛЕ Вш.00.2600.0000

X-ME-байесовский: 0,000000

Первый красный флаг находится в области информации о клиенте. Обратите внимание, что добавленные метаданные ссылаются на Outlook Express. Маловероятно, что Visa настолько отстает от времени, что у них есть кто-то вручную, отправляющий электронные письма с помощью почтового клиента 12-летней давности.

Ответить: <[email protected]>

От: «[email protected]» <[email protected]>

Тема: Уведомление

Дата: Пн, 5 марта 2012 г. 21:20:57 +0800

MIME-версия: 1.0

Content-Type: составной / смешанный;

border = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

X-приоритет: 3

X-MSMail-Priority: Обычный

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

С-МимеОЛЕ: Продуцед Бы Микрософт МимеОЛЕ Вш.00.2600.0000

X-ME-байесовский: 0,000000

Теперь изучение первого перехода в маршрутизации электронной почты показывает, что отправитель находился по IP-адресу 118.142.76.58, и его электронная почта была ретранслирована через почтовый сервер mail.lovingtour.com.

Получено: от пользователя ([118.142.76.58])

по mail.lovingtour.com

; Пн, 5 мар 2012 21:38:11 +0800

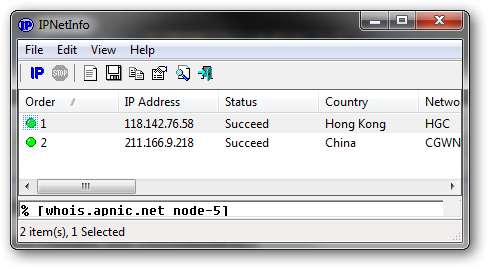

Просматривая IP-информацию с помощью утилиты Nirsoft IPNetInfo, мы видим, что отправитель находился в Гонконге, а почтовый сервер - в Китае.

Излишне говорить, что это немного подозрительно.

Остальные переходы электронной почты не имеют особого значения в этом случае, поскольку они показывают, что электронное письмо прыгает вокруг законного трафика сервера, прежде чем окончательно будет доставлено.

Проверка фишингового письма - пример 2

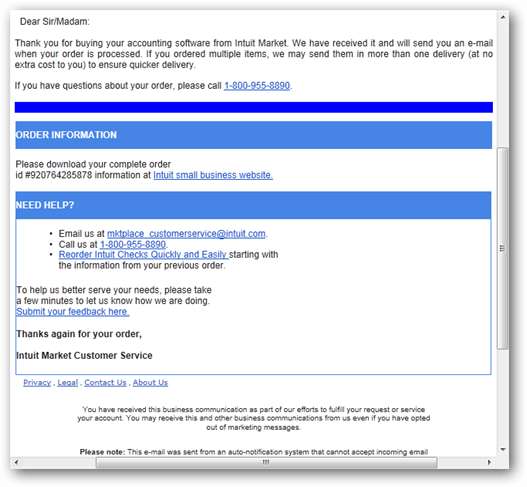

В этом примере наше фишинговое письмо выглядит гораздо убедительнее. Если вы внимательно присмотритесь, здесь есть несколько визуальных индикаторов, но, опять же, для целей этой статьи мы собираемся ограничить наше исследование заголовками писем.

Кому доставлено: [email protected]

Получено: 10.60.14.3 с SMTP id l3csp15619oec;

Вт, 6 марта 2012 г., 04:27:20 -0800 (PST)

Получено: 10.236.170.165 с SMTP id p25mr8672800yhl.123.1331036839870;

Вт, 06 марта 2012 г., 04:27:19 -0800 (PST)

Обратный путь: <[email protected]>

Получено: от ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

от mx.google.com с идентификатором ESMTP o2si20048188yhn.34.2012.03.06.04.27.19;

Вт, 06 марта 2012 г., 04:27:19 -0800 (PST)

Received-SPF: сбой (google.com: домен [email protected] не определяет XXX.XXX.XXX.XXX в качестве разрешенного отправителя) client-ip = XXX.XXX.XXX.XXX;

Результаты аутентификации: mx.google.com; spf = hardfail (google.com: домен [email protected] не определяет XXX.XXX.XXX.XXX в качестве разрешенного отправителя) [email protected]

Получено: с помощью MailEnable Postoffice Connector; Вт, 6 мар 2012 07:27:13 -0500

Получено: от dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) от ms.externalemail.com с MailEnable ESMTP; Вт, 6 марта 2012 г. 07:27:08 -0500

Получено: от apache через intuit.com с локальным (Exim 4.67)

(конверт-от <[email protected]>)

id GJMV8N-8BERQW-93

для <[email protected]>; Вт, 6 мар 2012 19:27:05 +0700

Кому: <[email protected]>

Тема: Ваш счет Intuit.com.

X-PHP-Script: intuit.com/sendmail.php для 118.68.152.212

От: «INTUIT INC.» <[email protected]>

X-Sender: «INTUIT INC.» <[email protected]>

X-Mailer: PHP

X-приоритет: 1

MIME-версия: 1.0

Content-Type: multipart / alternate;

border = ”———— 03060500702080404010506 ″

Идентификатор сообщения: <[email protected]>

Дата: Вт, 6 марта 2012 г. 19:27:05 +0700

X-ME-байесовский: 0,000000

В этом примере не использовалось приложение почтового клиента, а сценарий PHP с исходным IP-адресом 118.68.152.212.

Кому: <[email protected]>

Тема: Ваш счет Intuit.com.

X-PHP-Script: intuit.com/sendmail.php для 118.68.152.212

От: «INTUIT INC.» <[email protected]>

X-Sender: «INTUIT INC.» <[email protected]>

X-Mailer: PHP

X-приоритет: 1

MIME-версия: 1.0

Content-Type: multipart / alternate;

border = ”———— 03060500702080404010506 ″

Идентификатор сообщения: <[email protected]>

Дата: Вт, 6 марта 2012 г. 19:27:05 +0700

X-ME-байесовский: 0,000000

Однако, когда мы смотрим на первый прыжок электронной почты, он кажется правильным, поскольку доменное имя отправляющего сервера совпадает с адресом электронной почты. Однако будьте осторожны, поскольку спамер может легко назвать свой сервер «intuit.com».

Получено: от apache через intuit.com с локальным (Exim 4.67)

(конверт-от <[email protected]>)

id GJMV8N-8BERQW-93

для <[email protected]>; Вт, 6 мар 2012 19:27:05 +0700

Рассмотрение следующего шага рассыпает этот карточный домик. Вы можете видеть, что второй прыжок (где он получен законным почтовым сервером) разрешает отправляющий сервер обратно в домен «dynamic-pool-xxx.hcm.fpt.vn», а не «intuit.com» с тем же IP-адресом. указано в сценарии PHP.

Получено: от dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) от ms.externalemail.com с MailEnable ESMTP; Вт, 6 марта 2012 г. 07:27:08 -0500

Просмотр информации об IP-адресе подтверждает подозрение, так как местоположение почтового сервера возвращается во Вьетнам.

Хотя этот пример немного умнее, вы можете увидеть, как быстро раскрывается мошенничество, лишь после небольшого расследования.

Вывод

Хотя просмотр заголовков сообщений электронной почты, вероятно, не является частью ваших повседневных потребностей, бывают случаи, когда содержащаяся в них информация может быть весьма ценной. Как мы показали выше, вы можете довольно легко идентифицировать отправителей, маскирующихся под то, кем они не являются. Для очень хорошо выполненной аферы, в которой визуальные подсказки убедительны, чрезвычайно сложно (если не невозможно) выдать себя за настоящие почтовые серверы, и просмотр информации внутри заголовков электронной почты может быстро выявить любые ухищрения.