Kdykoli obdržíte e-mail, je v něm mnohem víc, než se na první pohled zdá. I když obvykle věnujete pozornost pouze adrese, předmětu a tělu zprávy, je v každém e-mailu k dispozici mnohem více informací „pod kapotou“, které vám mohou poskytnout spoustu dalších informací.

Proč se obtěžovat při pohledu na záhlaví e-mailu?

To je velmi dobrá otázka. Většinou byste to nikdy nepotřebovali, pokud:

- Máte podezření, že e-mail je pokusem o phishing nebo spoof

- Chcete zobrazit informace o směrování na cestě e-mailu

- Jste zvědavý geek

Bez ohledu na vaše důvody je čtení záhlaví e-mailů ve skutečnosti docela snadné a může být velmi odhalující.

Poznámka k článku: U našich snímků obrazovky a dat budeme používat Gmail, ale stejné informace by měl poskytovat také prakticky každý druhý poštovní klient.

Zobrazení záhlaví e-mailu

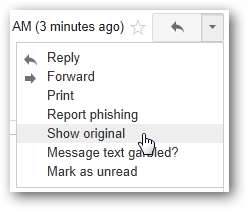

V Gmailu zobrazte e-mail. V tomto příkladu použijeme níže uvedený e-mail.

Poté klikněte na šipku v pravém horním rohu a vyberte Zobrazit originál.

Výsledné okno bude mít data záhlaví e-mailu v prostém textu.

Poznámka: Ve všech datech záhlaví e-mailu, která zobrazuji níže, jsem změnil svou adresu Gmailu, aby se zobrazoval jako [email protected] a moje externí e-mailová adresa se zobrazí jako [email protected] a [email protected] stejně jako maskovaná IP adresa mých e-mailových serverů.

Doručeno: [email protected]

Přijato: do 10.60.14.3 s ID SMTP l3csp18666oec;

Úterý, 6. března 2012 08:30:51 -0800 (PST)

Přijato: do 10.68.125.129 s SMTP id mq1mr1963003pbb.21.1331051451044;

Úterý, 6. března 2012 08:30:51 -0800 (PST)

Zpáteční cesta: <[email protected]>

Přijato: z exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

od mx.google.com s ID SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Úterý, 6. března 2012 08:30:50 -0800 (PST)

Přijatý-SPF: neutrální (google.com: 64.18.2.16 není ani povolen, ani odepřen záznamem o nejlepším odhadu pro doménu [email protected]) client-ip = 64.18.2.16;

Výsledky ověření: mx.google.com; spf = neutrální (google.com: 64.18.2.16 není povolen ani odepřen nejlepším odhadovaným záznamem pro doménu [email protected]) [email protected]

Přijato: z mail.externalemail.com ([XXX.XXX.XXX.XXX]) (pomocí TLSv1) od exprod7ob119.postini.com ([64.18.6.12]) se SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Út, 06.03.2012 08:30:50 PST

Přijato: od MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) od

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) s mapi; Út 6. března

2012 11:30:48 -0500

Od: Jason Faulkner <[email protected]>

Komu: „[email protected]“ <[email protected]>

Datum: Úterý, 6. března 2012 11:30:48 -0500

Předmět: Toto je legitimní e-mail

Téma tématu: Toto je legitimní e-mail

Index vláken: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

ID zprávy: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Přijmout jazyk: en-US

Jazyk obsahu: en-US

X-MS-má-připojit:

Korektor X-MS-TNEF:

acceptlanguage: en-US

Typ obsahu: vícedílný / alternativní;

boundary = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

Verze MIME: 1.0

Při čtení záhlaví e-mailu jsou data v opačném chronologickém pořadí, což znamená, že informace v horní části jsou nejnovější událostí. Pokud tedy chcete sledovat e-mail od odesílatele k příjemci, začněte dole. Prozkoumáním záhlaví tohoto e-mailu vidíme několik věcí.

Zde vidíme informace generované odesílajícím klientem. V tomto případě byl e-mail odeslán z Outlooku, jedná se tedy o metadata, která Outlook přidá.

Od: Jason Faulkner <[email protected]>

Komu: „[email protected]“ <[email protected]>

Datum: Úterý, 6. března 2012 11:30:48 -0500

Předmět: Toto je legitimní e-mail

Téma tématu: Toto je legitimní e-mail

Index vláken: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

ID zprávy: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Přijmout jazyk: en-US

Jazyk obsahu: en-US

X-MS-má-připojit:

Korektor X-MS-TNEF:

acceptlanguage: en-US

Typ obsahu: vícedílný / alternativní;

boundary = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

Verze MIME: 1.0

Další část sleduje cestu, kterou e-mail trvá od odesílajícího serveru k cílovému serveru. Mějte na paměti, že tyto kroky (nebo chmel) jsou uvedeny v obráceném chronologickém pořadí. Abychom ilustrovali pořadí, umístili jsme vedle každého hopu příslušné číslo. Všimněte si, že každý směr ukazuje podrobnosti o IP adrese a příslušném reverzním DNS jméně.

Doručeno: [email protected]

[6] Přijato: do 10.60.14.3 s ID SMTP l3csp18666oec;

Úterý, 6. března 2012 08:30:51 -0800 (PST)

[5] Přijato: do 10.68.125.129 s SMTP id mq1mr1963003pbb.21.1331051451044;

Úterý, 6. března 2012 08:30:51 -0800 (PST)

Zpáteční cesta: <[email protected]>

[4] Přijato: z exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

od mx.google.com s ID SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Úterý, 6. března 2012 08:30:50 -0800 (PST)

[3] Přijatý-SPF: neutrální (google.com: 64.18.2.16 není ani povolen, ani odepřen záznamem o nejlepším odhadu pro doménu [email protected]) client-ip = 64.18.2.16;

Výsledky ověření: mx.google.com; spf = neutrální (google.com: 64.18.2.16 není povolen ani odepřen nejlepším odhadovaným záznamem pro doménu [email protected]) [email protected]

[2] Přijato: z mail.externalemail.com ([XXX.XXX.XXX.XXX]) (pomocí TLSv1) od exprod7ob119.postini.com ([64.18.6.12]) se SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Út, 06.03.2012 08:30:50 PST

[1] Přijato: od MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) od

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) s mapi; Út 6. března

2012 11:30:48 -0500

I když je to pro legitimní e-mail docela obyčejné, tyto informace mohou být docela výmluvné, pokud jde o zkoumání spamu nebo phishingových e-mailů.

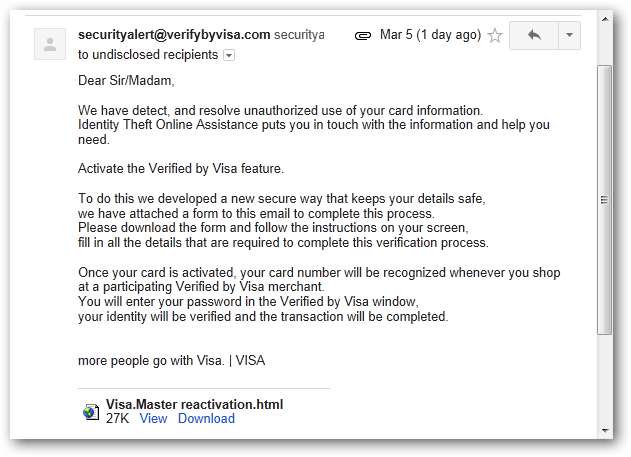

Zkoumání phishingového e-mailu - příklad 1

V našem prvním příkladu phishingu prozkoumáme e-mail, který je zjevným pokusem o phishing. V tomto případě bychom mohli tuto zprávu identifikovat jako podvod jednoduše podle vizuálních indikátorů, ale pro praxi se podíváme na varovné signály v záhlavích.

Doručeno: [email protected]

Přijato: do 10.60.14.3 s ID SMTP l3csp12958oec;

Po, 5. března 2012 23:11:29 -0800 (PST)

Přijato: do 10.236.46.164 s SMTP id r24mr7411623yhb.101.1331017888982;

Po, 5. března 2012 23:11:28 -0800 (PST)

Zpáteční cesta: <[email protected]>

Přijato: od ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

web mx.google.com s ID ESMTP t19si8451178ani.110.2012.03.05.23.11.28;

Po, 5. března 2012 23:11:28 -0800 (PST)

Přijatý-SPF: selhání (google.com: doména [email protected] neoznačuje XXX.XXX.XXX.XXX jako povoleného odesílatele) client-ip = XXX.XXX.XXX.XXX;

Výsledky ověření: mx.google.com; spf = hardfail (google.com: doména [email protected] neoznačuje XXX.XXX.XXX.XXX jako povoleného odesílatele) [email protected]

Přijato: s MailEnable Postoffice Connector; Úterý, 6. března 2012 02:11:20 -0500

Přijato: z mail.lovingtour.com ([211.166.9.218]) od ms.externalemail.com s MailEnable ESMTP; Úterý, 6. března 2012 02:11:10 -0500

Přijato: od uživatele ([118.142.76.58])

prostřednictvím mail.lovingtour.com

; Po, 5. března 2012 21:38:11 +0800

ID zprávy: <[email protected]>

Odpověď: <[email protected]>

Od: „[email protected]“ <[email protected]>

Předmět: Oznámení

Datum: Po, 5. března 2012 21:20:57 +0800

Verze MIME: 1.0

Typ obsahu: vícedílný / smíšený;

boundary = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

Priorita X: 3

Priorita X-MSMail: Normální

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: Produced by Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesian: 0,000000

První červená vlajka je v informační oblasti klienta. Všimněte si zde, že metadata přidala odkazy na Outlook Express. Je nepravděpodobné, že Visa zaostává za dobou, kdy někdo ručně zasílá e-maily pomocí 12letého e-mailového klienta.

Odpověď: <[email protected]>

Od: „[email protected]“ <[email protected]>

Předmět: Oznámení

Datum: Po, 5. března 2012 21:20:57 +0800

Verze MIME: 1.0

Typ obsahu: vícedílný / smíšený;

boundary = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

Priorita X: 3

Priorita X-MSMail: Normální

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: Produced by Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesian: 0,000000

Nyní zkoumání prvního směrování ve směrování e-mailů odhaluje, že odesílatel byl umístěn na adrese IP 118.142.76.58 a jeho e-mail byl předán prostřednictvím poštovního serveru mail.lovingtour.com.

Přijato: od uživatele ([118.142.76.58])

prostřednictvím mail.lovingtour.com

; Po, 5. března 2012 21:38:11 +0800

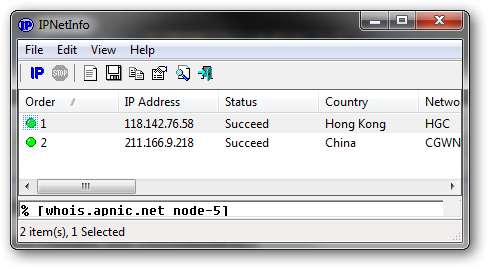

Při vyhledávání informací o IP pomocí nástroje Nirsoft IPNetInfo vidíme, že odesílatel byl umístěn v Hongkongu a poštovní server je umístěn v Číně.

Není nutné říkat, že je to trochu podezřelé.

Zbytek e-mailových přesměrování není v tomto případě opravdu relevantní, protože ukazují, že e-mail poskakuje kolem legitimního provozu serveru, než je konečně doručen.

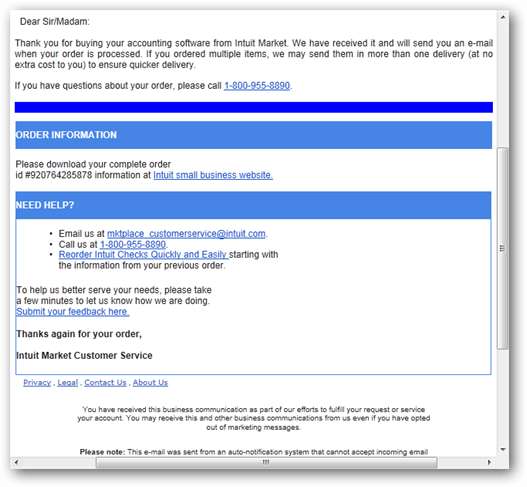

Zkoumání phishingového e-mailu - příklad 2

V tomto příkladu je náš phishingový e-mail mnohem přesvědčivější. Existuje několik vizuálních indikátorů, pokud vypadáte dostatečně tvrdě, ale opět pro účely tohoto článku omezíme naše vyšetřování na záhlaví e-mailů.

Doručeno: [email protected]

Přijato: do 10.60.14.3 s ID SMTP l3csp15619oec;

Úterý, 6. března 2012 04:27:20 -0800 (PST)

Přijato: do 10.236.170.165 s SMTP id p25mr8672800yhl.123.1331036839870;

Út, 6. března 2012 04:27:19 -0800 (PST)

Zpáteční cesta: <[email protected]>

Přijato: od ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

od mx.google.com s ID ESMTP o2si20048188yhn.34.2012.03.06.04.27.19;

Út, 6. března 2012 04:27:19 -0800 (PST)

Přijatý-SPF: selhání (google.com: doména [email protected] neoznačuje XXX.XXX.XXX.XXX jako povoleného odesílatele) client-ip = XXX.XXX.XXX.XXX;

Výsledky ověření: mx.google.com; spf = hardfail (google.com: doména [email protected] neoznačuje XXX.XXX.XXX.XXX jako povoleného odesílatele) [email protected]

Přijato: s MailEnable Postoffice Connector; Úterý, 6. března 2012 07:27:13 -0500

Přijato: z dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) od ms.externalemail.com s MailEnable ESMTP; Út, 6. března 2012 07:27:08 -0500

Přijato: z apache intuit.com s local (Exim 4.67)

(obálka od <[email protected]>)

id GJMV8N-8BERQW-93

pro <[email protected]>; Úterý, 6. března 2012 19:27:05 +0700

Komu: <[email protected]>

Předmět: Vaše faktura na Intuit.com.

X-PHP-Script: intuit.com/sendmail.php pro 118.68.152.212

Od: „INTUIT INC.“ <[email protected]>

X-Sender: „INTUIT INC.“ <[email protected]>

X-Mailer: PHP

Priorita X: 1

Verze MIME: 1.0

Typ obsahu: vícedílný / alternativní;

hranice = ”———— 03060500702080404010506 ″

ID zprávy: <[email protected]>

Datum: Úterý, 6. března 2012 19:27:05 +0700

X-ME-Bayesian: 0,000000

V tomto příkladu nebyla použita aplikace poštovního klienta, spíše skript PHP se zdrojovou adresou IP 118.68.152.212.

Komu: <[email protected]>

Předmět: Vaše faktura na Intuit.com.

X-PHP-Script: intuit.com/sendmail.php pro 118.68.152.212

Od: „INTUIT INC.“ <[email protected]>

X-Sender: „INTUIT INC.“ <[email protected]>

X-Mailer: PHP

Priorita X: 1

Verze MIME: 1.0

Typ obsahu: vícedílný / alternativní;

hranice = ”———— 03060500702080404010506 ″

ID zprávy: <[email protected]>

Datum: Úterý, 6. března 2012 19:27:05 +0700

X-ME-Bayesian: 0,000000

Když se však podíváme na první e-mailový skok, zdá se, že je legitimní, protože název domény odesílajícího serveru odpovídá e-mailové adrese. Na to si však dávejte pozor, protože spammer může svůj server snadno pojmenovat „intuit.com“.

Přijato: z apache intuit.com s local (Exim 4.67)

(obálka od <[email protected]>)

id GJMV8N-8BERQW-93

pro <[email protected]>; Úterý, 6. března 2012 19:27:05 +0700

Prozkoumáním dalšího kroku se tento dům karet rozpadá. Můžete vidět, že druhý směr (kde je přijat legitimním e-mailovým serverem) vyřeší odesílající server zpět do domény „dynamic-pool-xxx.hcm.fpt.vn“, nikoli „intuit.com“ se stejnou IP adresou uvedeno ve skriptu PHP.

Přijato: z dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) od ms.externalemail.com s MailEnable ESMTP; Út, 6. března 2012 07:27:08 -0500

Zobrazení informací o IP adrese potvrzuje podezření, protože umístění poštovního serveru se vyřešilo zpět do Vietnamu.

I když je tento příklad trochu chytřejší, můžete vidět, jak rychle je podvod odhalen, a to jen s trochou vyšetřování.

Závěr

Zatímco prohlížení záhlaví e-mailů pravděpodobně není součástí vašich běžných každodenních potřeb, existují případy, kdy informace v nich obsažené mohou být docela cenné. Jak jsme ukázali výše, můžete docela snadno identifikovat odesílatele maskující se jako něco, čím nejsou. U velmi dobře provedeného podvodu, kde jsou vizuální podněty přesvědčivé, je extrémně obtížné (ne-li nemožné) vydávat se za skutečné poštovní servery a kontrola informací uvnitř záhlaví e-mailu může rychle odhalit jakoukoli šikanu.