Siempre que recibe un correo electrónico, hay mucho más de lo que parece. Si bien normalmente solo presta atención a la dirección de remitente, la línea de asunto y el cuerpo del mensaje, hay mucha más información disponible "debajo del capó" de cada correo electrónico que puede brindarle una gran cantidad de información adicional.

¿Por qué molestarse en mirar un encabezado de correo electrónico?

Esta es una muy buena pregunta. En su mayor parte, nunca lo necesitaría a menos que:

- Sospecha que un correo electrónico es un intento de phishing o una suplantación de identidad.

- Quieres ver la información de enrutamiento en la ruta del correo electrónico

- Eres un friki curioso

Independientemente de sus razones, leer los encabezados de los correos electrónicos es bastante fácil y puede ser muy revelador.

Nota del artículo: para nuestras capturas de pantalla y datos, usaremos Gmail, pero prácticamente todos los demás clientes de correo deben proporcionar esta misma información también.

Ver el encabezado del correo electrónico

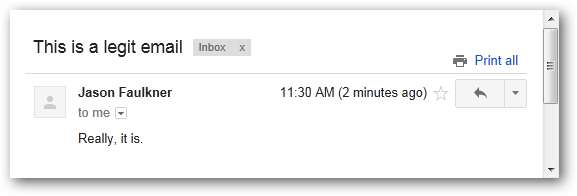

En Gmail, vea el correo electrónico. Para este ejemplo, usaremos el correo electrónico a continuación.

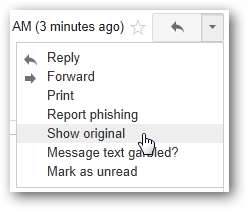

Luego haga clic en la flecha en la esquina superior derecha y seleccione Mostrar original.

La ventana resultante tendrá los datos del encabezado del correo electrónico en texto sin formato.

Nota: En todos los datos del encabezado del correo electrónico que muestro a continuación, he cambiado mi dirección de Gmail para que se muestre como [email protected] y mi dirección de correo electrónico externa para que se muestre como [email protected] y [email protected] así como enmascarar la dirección IP de mis servidores de correo electrónico.

Entregado a: [email protected]

Recibido: antes del 10.60.14.3 con SMTP id l3csp18666oec;

Mar, 6 de marzo de 2012 08:30:51 -0800 (PST)

Recibido: por 10.68.125.129 con SMTP id mq1mr1963003pbb.21.1331051451044;

Mar, 06 de marzo de 2012 08:30:51 -0800 (PST)

Ruta de retorno: <[email protected]>

Recibido: de exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

por mx.google.com con ID SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Mar, 06 de marzo de 2012 08:30:50 -0800 (PST)

Received-SPF: neutral (google.com: 64.18.2.16 no está permitido ni denegado por el registro de mejor estimación para el dominio de [email protected]) client-ip = 64.18.2.16;

Resultados de autenticación: mx.google.com; spf = neutral (google.com: 64.18.2.16 no está permitido ni denegado por el registro de mejor conjetura para el dominio de [email protected]) [email protected]

Recibido: de mail.externalemail.com ([XXX.XXX.XXX.XXX]) (usando TLSv1) por exprod7ob119.postini.com ([64.18.6.12]) con SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Mar, 06 de marzo de 2012 08:30:50 PST

Recibido: de SERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) por

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) con mapi; Mar, 6 mar

2012 11:30:48 -0500

De: Jason Faulkner <[email protected]>

Para: "[email protected]" <[email protected]>

Date: Tue, 6 Mar 2012 11:30:48 -0500

Asunto: Este es un correo electrónico legítimo

Tema del hilo: este es un correo electrónico legítimo

Índice de subprocesos: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

ID de mensaje: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Aceptar-Idioma: en-US

Content-Language: en-US

X-MS-Has-Attach:

Correlacionador X-MS-TNEF:

acceptlanguage: en-US

Tipo de contenido: multiparte / alternativo;

boundary = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

Versión MIME: 1.0

Cuando lee un encabezado de correo electrónico, los datos están en orden cronológico inverso, lo que significa que la información en la parte superior es el evento más reciente. Por lo tanto, si desea rastrear el correo electrónico desde el remitente hasta el destinatario, comience por la parte inferior. Examinando los encabezados de este correo electrónico podemos ver varias cosas.

Aquí vemos información generada por el cliente remitente. En este caso, el correo electrónico se envió desde Outlook, por lo que estos son los metadatos que agrega Outlook.

De: Jason Faulkner <[email protected]>

Para: "[email protected]" <[email protected]>

Date: Tue, 6 Mar 2012 11:30:48 -0500

Asunto: Este es un correo electrónico legítimo

Tema del hilo: este es un correo electrónico legítimo

Índice de subprocesos: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

ID de mensaje: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Aceptar-Idioma: en-US

Content-Language: en-US

X-MS-Has-Attach:

Correlacionador X-MS-TNEF:

acceptlanguage: en-US

Tipo de contenido: multiparte / alternativo;

boundary = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

Versión MIME: 1.0

La siguiente parte rastrea la ruta que toma el correo electrónico desde el servidor de envío hasta el servidor de destino. Tenga en cuenta que estos pasos (o saltos) se enumeran en orden cronológico inverso. Hemos colocado el número correspondiente al lado de cada salto para ilustrar el orden. Tenga en cuenta que cada salto muestra detalles sobre la dirección IP y el respectivo nombre DNS inverso.

Entregado a: [email protected]

[6] Recibido: antes del 10.60.14.3 con SMTP id l3csp18666oec;

Mar, 6 de marzo de 2012 08:30:51 -0800 (PST)

[5] Recibido: por 10.68.125.129 con SMTP id mq1mr1963003pbb.21.1331051451044;

Mar, 06 de marzo de 2012 08:30:51 -0800 (PST)

Ruta de retorno: <[email protected]>

[4] Recibido: de exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

por mx.google.com con ID SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Mar, 06 de marzo de 2012 08:30:50 -0800 (PST)

[3] Received-SPF: neutral (google.com: 64.18.2.16 no está permitido ni denegado por el registro de mejor estimación para el dominio de [email protected]) client-ip = 64.18.2.16;

Resultados de autenticación: mx.google.com; spf = neutral (google.com: 64.18.2.16 no está permitido ni denegado por el registro de mejor conjetura para el dominio de [email protected]) [email protected]

[2] Recibido: de mail.externalemail.com ([XXX.XXX.XXX.XXX]) (usando TLSv1) por exprod7ob119.postini.com ([64.18.6.12]) con SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Mar, 06 de marzo de 2012 08:30:50 PST

[1] Recibido: de SERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) por

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) con mapi; Mar, 6 mar

2012 11:30:48 -0500

Si bien esto es bastante mundano para un correo electrónico legítimo, esta información puede ser bastante reveladora cuando se trata de examinar correos electrónicos no deseados o de phishing.

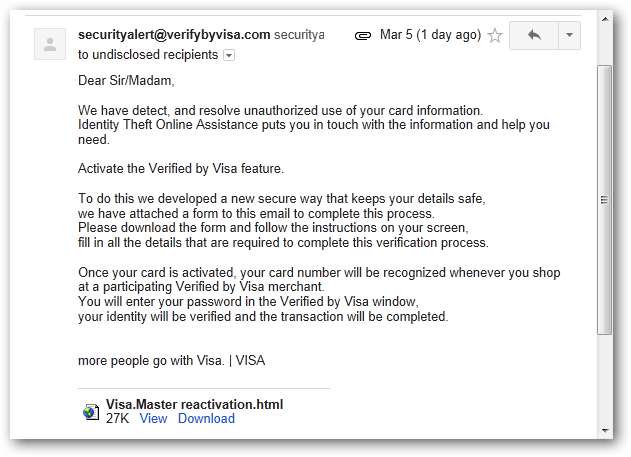

Examen de un correo electrónico de phishing: ejemplo 1

Para nuestro primer ejemplo de phishing, examinaremos un correo electrónico que es un intento de phishing obvio. En este caso, podríamos identificar este mensaje como un fraude simplemente por los indicadores visuales, pero para la práctica echaremos un vistazo a las señales de advertencia dentro de los encabezados.

Entregado a: [email protected]

Recibido: por 10.60.14.3 con SMTP id l3csp12958oec;

Lun, 5 de marzo de 2012 23:11:29 -0800 (PST)

Recibido: 10.236.46.164 con SMTP id r24mr7411623yhb.101.1331017888982;

Lun, 05 de marzo de 2012 23:11:28 -0800 (PST)

Ruta de retorno: <[email protected]>

Recibido: de ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

por mx.google.com con ID de ESMTP t19si8451178ani.110.2012.03.05.23.11.28;

Lun, 05 de marzo de 2012 23:11:28 -0800 (PST)

Received-SPF: fail (google.com: el dominio de [email protected] no designa a XXX.XXX.XXX.XXX como remitente permitido) client-ip = XXX.XXX.XXX.XXX;

Resultados de autenticación: mx.google.com; spf = hardfail (google.com: el dominio de [email protected] no designa a XXX.XXX.XXX.XXX como remitente permitido) [email protected]

Recibido: con MailEnable Postoffice Connector; Mar, 6 de marzo de 2012 02:11:20 -0500

Recibido: de mail.lovingtour.com ([211.166.9.218]) por ms.externalemail.com con MailEnable ESMTP; Mar, 6 de marzo de 2012 02:11:10 -0500

Recibido: del usuario ([118.142.76.58])

por mail.lovingtour.com

; Lun, 5 de marzo de 2012 21:38:11 +0800

ID de mensaje: <[email protected]>

Responder a: <[email protected]>

De: “[email protected]” <[email protected]>

Asunto: Aviso

Fecha: lun, 5 de marzo de 2012 21:20:57 +0800

Versión MIME: 1.0

Tipo de contenido: multiparte / mixto;

boundary = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

Prioridad X: 3

Prioridad X-MSMail: Normal

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: producido por Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesiano: 0,000000

La primera bandera roja está en el área de información del cliente. Observe aquí que los metadatos agregados hacen referencia a Outlook Express. Es poco probable que Visa esté tan atrasado que alguien envíe correos electrónicos manualmente utilizando un cliente de correo electrónico de 12 años.

Responder a: <[email protected]>

De: “[email protected]” <[email protected]>

Asunto: Aviso

Fecha: lun, 5 de marzo de 2012 21:20:57 +0800

Versión MIME: 1.0

Tipo de contenido: multiparte / mixto;

boundary = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

Prioridad X: 3

Prioridad X-MSMail: Normal

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: producido por Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesiano: 0,000000

Ahora, al examinar el primer salto en el enrutamiento de correo electrónico, se revela que el remitente estaba ubicado en la dirección IP 118.142.76.58 y su correo electrónico se transmitió a través del servidor de correo mail.lovingtour.com.

Recibido: del usuario ([118.142.76.58])

por mail.lovingtour.com

; Lun, 5 de marzo de 2012 21:38:11 +0800

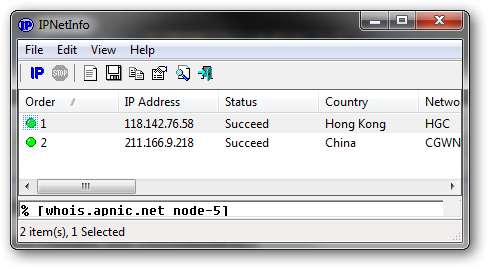

Al buscar la información de IP usando la utilidad IPNetInfo de Nirsoft, podemos ver que el remitente estaba ubicado en Hong Kong y el servidor de correo está ubicado en China.

No hace falta decir que esto es un poco sospechoso.

El resto de los saltos de correo electrónico no son realmente relevantes en este caso, ya que muestran que el correo electrónico rebota en el tráfico legítimo del servidor antes de que finalmente se entregue.

Examinar un correo electrónico de phishing: ejemplo 2

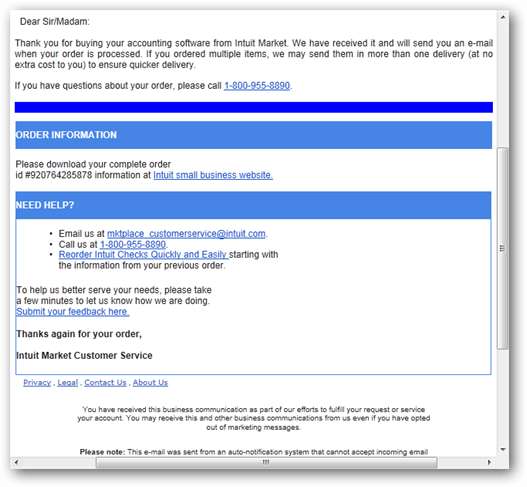

Para este ejemplo, nuestro correo electrónico de phishing es mucho más convincente. Hay algunos indicadores visuales aquí si miras lo suficiente, pero nuevamente para los propósitos de este artículo vamos a limitar nuestra investigación a los encabezados de correo electrónico.

Entregado a: [email protected]

Recibido: antes del 10.60.14.3 con SMTP id l3csp15619oec;

Mar, 6 de marzo de 2012 04:27:20 -0800 (PST)

Recibido: 10.236.170.165 con SMTP id p25mr8672800yhl.123.1331036839870;

Mar, 06 de marzo de 2012 04:27:19 -0800 (PST)

Ruta de retorno: <[email protected]>

Recibido: de ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

por mx.google.com con la identificación de ESMTP o2si20048188yhn.34.2012.03.06.04.27.19;

Mar, 06 de marzo de 2012 04:27:19 -0800 (PST)

Received-SPF: fail (google.com: el dominio de [email protected] no designa a XXX.XXX.XXX.XXX como remitente permitido) client-ip = XXX.XXX.XXX.XXX;

Resultados de autenticación: mx.google.com; spf = hardfail (google.com: el dominio de [email protected] no designa a XXX.XXX.XXX.XXX como remitente permitido) [email protected]

Recibido: con MailEnable Postoffice Connector; Mar, 6 de marzo de 2012 07:27:13 -0500

Recibido: de dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) por ms.externalemail.com con MailEnable ESMTP; Mar, 6 de marzo de 2012 07:27:08 -0500

Recibido: de apache por intuit.com con local (Exim 4.67)

(sobre de <[email protected]>)

identificación GJMV8N-8BERQW-93

para <[email protected]>; Mar, 6 de marzo de 2012 19:27:05 +0700

Para: <[email protected]>

Asunto: Su factura de Intuit.com.

X-PHP-Script: intuit.com/sendmail.php para 118.68.152.212

De: "INTUIT INC." <[email protected]>

X-Sender: "INTUIT INC." <[email protected]>

X-Mailer: PHP

Prioridad X: 1

Versión MIME: 1.0

Tipo de contenido: multiparte / alternativo;

límite = ”———— 03060500702080404010506 ″

Id de mensaje: <[email protected]>

Date: Tue, 6 Mar 2012 19:27:05 +0700

X-ME-Bayesiano: 0,000000

En este ejemplo, no se utilizó una aplicación de cliente de correo, sino un script PHP con la dirección IP de origen 118.68.152.212.

Para: <[email protected]>

Asunto: Su factura de Intuit.com.

X-PHP-Script: intuit.com/sendmail.php para 118.68.152.212

De: "INTUIT INC." <[email protected]>

X-Sender: "INTUIT INC." <[email protected]>

X-Mailer: PHP

Prioridad X: 1

Versión MIME: 1.0

Tipo de contenido: multiparte / alternativo;

límite = ”———— 03060500702080404010506 ″

Id de mensaje: <[email protected]>

Date: Tue, 6 Mar 2012 19:27:05 +0700

X-ME-Bayesiano: 0,000000

Sin embargo, cuando observamos el primer salto de correo electrónico, parece legítimo, ya que el nombre de dominio del servidor de envío coincide con la dirección de correo electrónico. Sin embargo, tenga cuidado con esto, ya que un spammer podría fácilmente nombrar su servidor "intuit.com".

Recibido: de apache por intuit.com con local (Exim 4.67)

(sobre de <[email protected]>)

identificación GJMV8N-8BERQW-93

para <[email protected]>; Mar, 6 de marzo de 2012 19:27:05 +0700

Examinar el siguiente paso desmorona este castillo de naipes. Puede ver que el segundo salto (donde lo recibe un servidor de correo electrónico legítimo) resuelve el servidor de envío en el dominio "dynamic-pool-xxx.hcm.fpt.vn", no en "intuit.com" con la misma dirección IP indicado en el script PHP.

Recibido: de dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) por ms.externalemail.com con MailEnable ESMTP; Mar, 6 de marzo de 2012 07:27:08 -0500

Ver la información de la dirección IP confirma la sospecha, ya que la ubicación del servidor de correo se resuelve en Vietnam.

Si bien este ejemplo es un poco más inteligente, puede ver qué tan rápido se revela el fraude con solo un poco de investigación.

Conclusión

Si bien ver los encabezados de correo electrónico probablemente no sea parte de sus necesidades diarias típicas, hay casos en los que la información que contienen puede ser muy valiosa. Como mostramos anteriormente, puede identificar fácilmente a los remitentes que se hacen pasar por algo que no son. Para una estafa muy bien ejecutada donde las señales visuales son convincentes, es extremadamente difícil (si no imposible) hacerse pasar por servidores de correo reales y revisar la información dentro de los encabezados de correo electrónico puede revelar rápidamente cualquier artimaña.