Za każdym razem, gdy otrzymujesz wiadomość e-mail, jest w niej o wiele więcej niż na pierwszy rzut oka. Chociaż zazwyczaj zwracasz uwagę tylko na adres nadawcy, temat i treść wiadomości, „pod maską” każdej wiadomości e-mail jest dużo więcej informacji, które mogą dostarczyć wielu dodatkowych informacji.

Po co przejmować się nagłówkiem wiadomości e-mail?

To jest bardzo dobre pytanie. W większości przypadków nie musisz tego robić, chyba że:

- Podejrzewasz, że wiadomość e-mail jest próbą wyłudzenia informacji lub fałszerstwem

- Chcesz wyświetlić informacje o routingu na ścieżce poczty e-mail

- Jesteś ciekawskim maniakiem

Niezależnie od powodów, czytanie nagłówków wiadomości e-mail jest w rzeczywistości dość łatwe i może być bardzo odkrywcze.

Uwaga do artykułu: w przypadku zrzutów ekranu i danych będziemy używać Gmaila, ale praktycznie każdy inny klient poczty powinien również podawać te same informacje.

Przeglądanie nagłówka wiadomości e-mail

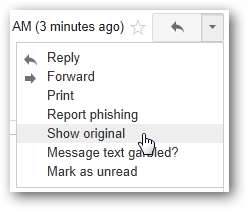

W Gmailu wyświetl wiadomość e-mail. W tym przykładzie użyjemy poniższego adresu e-mail.

Następnie kliknij strzałkę w prawym górnym rogu i wybierz Pokaż oryginał.

Wynikowe okno będzie zawierało dane nagłówka wiadomości e-mail w postaci zwykłego tekstu.

Uwaga: we wszystkich danych nagłówka wiadomości e-mail, które pokazuję poniżej, zmieniłem swój adres Gmail na [email protected] i mój zewnętrzny adres e-mail do wyświetlania jako [email protected] i [email protected] a także zamaskował adresy IP moich serwerów pocztowych.

Dostarczone do: [email protected]

Otrzymano: przez 10.60.14.3 z identyfikatorem SMTP l3csp18666oec;

Wt., 6 Mar 2012 08:30:51 -0800 (PST)

Otrzymano: przez 10.68.125.129 z identyfikatorem SMTP mq1mr1963003pbb.21.1331051451044;

Wt., 06 Mar 2012 08:30:51 -0800 (PST)

Return-Path: <[email protected]>

Otrzymano: z exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

przez mx.google.com z identyfikatorem SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Wt., 06 Mar 2012 08:30:50 -0800 (PST)

Received-SPF: neutral (google.com: 64.18.2.16 nie jest dozwolone ani zabronione na podstawie najlepszego przypuszczenia dla domeny [email protected]) client-ip = 64.18.2.16;

Wyniki uwierzytelniania: mx.google.com; spf = neutral (google.com: 64.18.2.16 nie jest dozwolone ani zabronione na podstawie najlepszego przypuszczenia dla domeny [email protected]) [email protected]

Otrzymano: z mail.externalemail.com ([XXX.XXX.XXX.XXX]) (przy użyciu TLSv1) przez exprod7ob119.postini.com ([64.18.6.12]) z SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Wtorek, 06 Mar 2012 08:30:50 PST

Otrzymano: z MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) przez

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) z mapi; Wt., 6 mar

2012 11:30:48 -0500

Od: Jason Faulkner <[email protected]>

Do: „[email protected]” <[email protected]>

Data: wt., 6 marca 2012 11:30:48 -0500

Temat: To jest prawdziwy e-mail

Temat wątku: to jest prawdziwy e-mail

Indeks wątku: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

Identyfikator wiadomości: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Accept-Language: en-US

Content-Language: en-US

X-MS-Has-Attach:

Korelator X-MS-TNEF:

acceptlanguage: en-US

Content-Type: wieloczęściowa / alternatywna;

boundary = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

Wersja MIME: 1.0.0

Podczas czytania nagłówka wiadomości e-mail dane są w odwrotnej kolejności chronologicznej, co oznacza, że informacje u góry są najnowszymi zdarzeniami. Dlatego jeśli chcesz prześledzić wiadomość e-mail od nadawcy do odbiorcy, zacznij od dołu. Badając nagłówki tego e-maila, możemy dostrzec kilka rzeczy.

Tutaj widzimy informacje wygenerowane przez klienta wysyłającego. W tym przypadku wiadomość e-mail została wysłana z Outlooka, więc są to metadane, które Outlook dodaje.

Od: Jason Faulkner <[email protected]>

Do: „[email protected]” <[email protected]>

Data: wt., 6 marca 2012 11:30:48 -0500

Temat: To jest prawdziwy e-mail

Temat wątku: to jest prawdziwy e-mail

Indeks wątku: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

Identyfikator wiadomości: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Accept-Language: en-US

Content-Language: en-US

X-MS-Has-Attach:

Korelator X-MS-TNEF:

acceptlanguage: en-US

Content-Type: wieloczęściowa / alternatywna;

boundary = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

Wersja MIME: 1.0.0

W następnej części opisano ścieżkę, którą e-mail przechodzi z serwera wysyłającego do serwera docelowego. Pamiętaj, że te kroki (lub przeskoki) są wymienione w odwrotnej kolejności chronologicznej. Aby zilustrować kolejność, obok każdego przeskoku umieściliśmy odpowiednią liczbę. Zwróć uwagę, że każdy przeskok zawiera szczegółowe informacje o adresie IP i odpowiedniej odwrotnej nazwie DNS.

Dostarczone do: [email protected]

[6] Otrzymano: przez 10.60.14.3 z identyfikatorem SMTP l3csp18666oec;

Wt., 6 Mar 2012 08:30:51 -0800 (PST)

[5] Otrzymano: przez 10.68.125.129 z identyfikatorem SMTP mq1mr1963003pbb.21.1331051451044;

Wt., 06 Mar 2012 08:30:51 -0800 (PST)

Return-Path: <[email protected]>

[4] Otrzymano: z exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

przez mx.google.com z identyfikatorem SMTP l7si25161491pbd.80.2012.03.06.08.30.49;

Wt., 06 Mar 2012 08:30:50 -0800 (PST)

[3] Received-SPF: neutral (google.com: 64.18.2.16 nie jest dozwolone ani zabronione na podstawie najlepszego przypuszczenia dla domeny [email protected]) client-ip = 64.18.2.16;

Wyniki uwierzytelniania: mx.google.com; spf = neutral (google.com: 64.18.2.16 nie jest dozwolone ani zabronione na podstawie najlepszego przypuszczenia dla domeny [email protected]) [email protected]

[2] Otrzymano: z mail.externalemail.com ([XXX.XXX.XXX.XXX]) (przy użyciu TLSv1) przez exprod7ob119.postini.com ([64.18.6.12]) z SMTP

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Wtorek, 06 Mar 2012 08:30:50 PST

[1] Otrzymano: z MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) przez

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) z mapi; Wt., 6 mar

2012 11:30:48 -0500

Chociaż jest to dość przyziemne w przypadku legalnej wiadomości e-mail, informacje te mogą być dość wymowne, jeśli chodzi o badanie spamu lub wiadomości phishingowych.

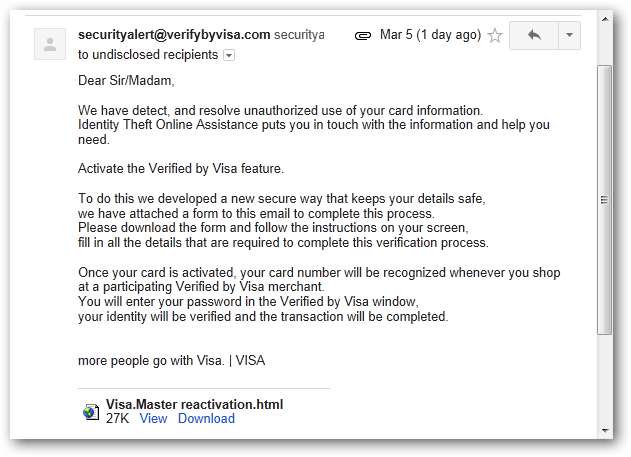

Analiza wiadomości phishingowej - przykład 1

W naszym pierwszym przykładzie phishingu przeanalizujemy wiadomość e-mail, która jest oczywistą próbą phishingu. W takim przypadku moglibyśmy zidentyfikować tę wiadomość jako oszustwo po prostu za pomocą wskaźników wizualnych, ale dla praktyki przyjrzymy się znakom ostrzegawczym w nagłówkach.

Dostarczone do: [email protected]

Otrzymano: przez 10.60.14.3 z identyfikatorem SMTP l3csp12958oec;

Pon., 5 Mar 2012 23:11:29 -0800 (PST)

Otrzymano: przez 10.236.46.164 z identyfikatorem SMTP r24mr7411623yhb.101.1331017888982;

Pon., 05 Mar 2012 23:11:28 -0800 (PST)

Return-Path: <[email protected]>

Otrzymano: z ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

przez mx.google.com z identyfikatorem ESMTP t19si8451178ani.110.2012.03.05.23.11.28;

Pon., 05 Mar 2012 23:11:28 -0800 (PST)

Received-SPF: fail (google.com: domena [email protected] nie wskazuje XXX.XXX.XXX.XXX jako dozwolonego nadawcy) client-ip = XXX.XXX.XXX.XXX;

Wyniki uwierzytelniania: mx.google.com; spf = hardfail (google.com: domena [email protected] nie wyznacza XXX.XXX.XXX.XXX jako dozwolonego nadawcy) [email protected]

Otrzymano: z MailEnable Postoffice Connector; Wt, 6 marca 2012 02:11:20 -0500

Otrzymano: z mail.lovingtour.com ([211.166.9.218]) przez ms.externalemail.com z MailEnable ESMTP; Wt, 6 marca 2012 02:11:10 -0500

Otrzymano: od użytkownika ([118.142.76.58])

przez mail.lovingtour.com

; Pon., 5 Mar 2012 21:38:11 +0800

Identyfikator wiadomości: <[email protected]>

Odpowiedź do: <[email protected]>

Od: „[email protected]” <[email protected]>

Temat: Uwaga

Data: poniedziałek, 5 marca 2012 21:20:57 +0800

Wersja MIME: 1.0.0

Content-Type: multipart / mixed;

boundary = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

Priorytet X: 3

X-MSMail-Priority: normalny

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: wyprodukowano przez Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesian: 0,000000

Pierwsza czerwona flaga znajduje się w obszarze informacyjnym klienta. Zwróć uwagę, że dodane metadane odnoszą się do programu Outlook Express. Jest mało prawdopodobne, aby Visa była tak daleko w tyle, że ktoś ręcznie wysyła wiadomości e-mail za pomocą 12-letniego klienta poczty e-mail.

Odpowiedź do: <[email protected]>

Od: „[email protected]” <[email protected]>

Temat: Uwaga

Data: poniedziałek, 5 marca 2012 21:20:57 +0800

Wersja MIME: 1.0.0

Content-Type: multipart / mixed;

boundary = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

Priorytet X: 3

X-MSMail-Priority: normalny

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: wyprodukowano przez Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesian: 0,000000

Analiza pierwszego przeskoku w routingu poczty e-mail ujawnia, że nadawca znajdował się pod adresem IP 118.142.76.58, a jego e-mail był przekazywany przez serwer poczty mail.lovingtour.com.

Otrzymano: od użytkownika ([118.142.76.58])

przez mail.lovingtour.com

; Pon., 5 Mar 2012 21:38:11 +0800

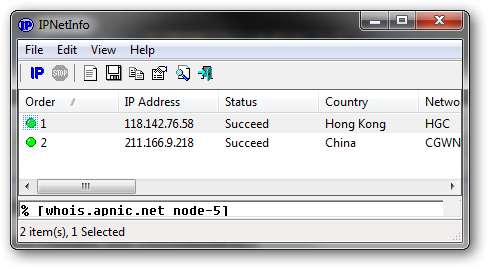

Szukając informacji o adresie IP za pomocą narzędzia IPNetInfo firmy Nirsoft, widzimy, że nadawca znajdował się w Hongkongu, a serwer pocztowy w Chinach.

Nie trzeba dodawać, że jest to trochę podejrzane.

Pozostałe przeskoki e-maili nie są w tym przypadku tak naprawdę istotne, ponieważ pokazują, że e-mail odbija się wokół legalnego ruchu na serwerze, zanim zostanie ostatecznie dostarczony.

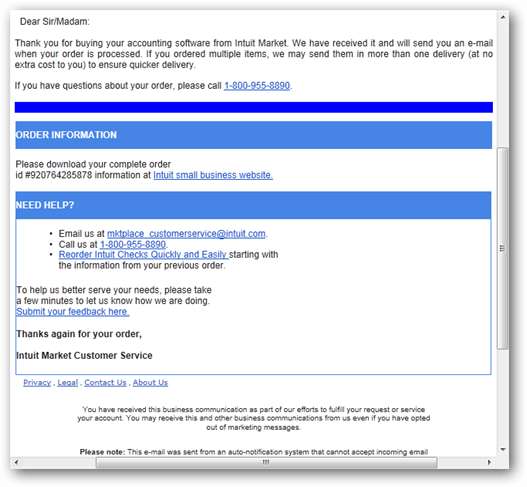

Analiza wiadomości phishingowej - przykład 2

W tym przykładzie nasz e-mail phishingowy jest znacznie bardziej przekonujący. Jeśli przyjrzysz się wystarczająco uważnie, jest tutaj kilka wskaźników wizualnych, ale ponownie na potrzeby tego artykułu ograniczymy nasze dochodzenie do nagłówków wiadomości e-mail.

Dostarczone do: [email protected]

Otrzymano: przez 10.60.14.3 z identyfikatorem SMTP l3csp15619oec;

Wt., 6 Mar 2012 04:27:20 -0800 (PST)

Otrzymano: przez 10.236.170.165 z identyfikatorem SMTP p25mr8672800yhl.123.1331036839870;

Wt., 06 Mar 2012 04:27:19 -0800 (PST)

Return-Path: <[email protected]>

Otrzymano: z ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

przez mx.google.com z identyfikatorem ESMTP o2si20048188yhn.34.2012.03.06.04.27.19;

Wt., 06 Mar 2012 04:27:19 -0800 (PST)

Received-SPF: fail (google.com: domena [email protected] nie wskazuje XXX.XXX.XXX.XXX jako dozwolonego nadawcy) client-ip = XXX.XXX.XXX.XXX;

Wyniki uwierzytelniania: mx.google.com; spf = hardfail (google.com: domena [email protected] nie określa XXX.XXX.XXX.XXX jako dozwolonego nadawcy) [email protected]

Otrzymano: z MailEnable Postoffice Connector; Wt., 6 marca 2012 07:27:13 -0500

Otrzymano: z dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) przez ms.externalemail.com z MailEnable ESMTP; Wt., 6 marca 2012 07:27:08 -0500

Otrzymano: z apache przez intuit.com z lokalnym (Exim 4.67)

(koperta-od <[email protected]>)

id GJMV8N-8BERQW-93

dla <[email protected]>; Wt, 6 Mar 2012 19:27:05 +0700

Do: <[email protected]>

Temat: Twoja faktura z Intuit.com.

X-PHP-Script: intuit.com/sendmail.php dla 118.68.152.212

Od: „INTUIT INC.” <[email protected]>

X-Sender: „INTUIT INC.” <[email protected]>

X-Mailer: PHP

Priorytet X: 1

Wersja MIME: 1.0.0

Content-Type: wieloczęściowa / alternatywna;

boundary = ”———— 03060500702080404010506 ″

Identyfikator wiadomości: <[email protected]>

Data: wt., 6 marca 2012 19:27:05 +0700

X-ME-Bayesian: 0,000000

W tym przykładzie nie użyto aplikacji klienta poczty, a raczej skrypt PHP ze źródłowym adresem IP 118.68.152.212.

Do: <[email protected]>

Temat: Twoja faktura z Intuit.com.

X-PHP-Script: intuit.com/sendmail.php dla 118.68.152.212

Od: „INTUIT INC.” <[email protected]>

X-Sender: „INTUIT INC.” <[email protected]>

X-Mailer: PHP

Priorytet X: 1

Wersja MIME: 1.0.0

Content-Type: wieloczęściowa / alternatywna;

boundary = ”———— 03060500702080404010506 ″

Identyfikator wiadomości: <[email protected]>

Data: wt., 6 marca 2012 19:27:05 +0700

X-ME-Bayesian: 0,000000

Jednak gdy patrzymy na pierwszy przeskok wiadomości e-mail, wydaje się, że jest on prawidłowy, ponieważ nazwa domeny serwera wysyłającego jest zgodna z adresem e-mail. Uważaj jednak na to, ponieważ spamer może łatwo nazwać swój serwer „intuit.com”.

Otrzymano: z apache przez intuit.com z lokalnym (Exim 4.67)

(koperta-od <[email protected]>)

id GJMV8N-8BERQW-93

dla <[email protected]>; Wt, 6 Mar 2012 19:27:05 +0700

Zbadanie następnego kroku wali ten domek z kart. Możesz zobaczyć, że drugi przeskok (gdzie jest odbierany przez legalny serwer poczty e-mail) rozwiązuje serwer wysyłający z powrotem do domeny „dynamic-pool-xxx.hcm.fpt.vn”, a nie „intuit.com” z tym samym adresem IP wskazany w skrypcie PHP.

Otrzymano: z dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) przez ms.externalemail.com z MailEnable ESMTP; Wt., 6 marca 2012 07:27:08 -0500

Wyświetlenie informacji o adresie IP potwierdza podejrzenie, ponieważ lokalizacja serwera pocztowego powraca do Wietnamu.

Chociaż ten przykład jest nieco bardziej sprytny, możesz zobaczyć, jak szybko oszustwo zostanie ujawnione, po niewielkim dochodzeniu.

Wniosek

Chociaż przeglądanie nagłówków wiadomości e-mail prawdopodobnie nie jest częścią Twoich codziennych potrzeb, są przypadki, w których informacje w nich zawarte mogą być dość cenne. Jak pokazaliśmy powyżej, dość łatwo można zidentyfikować nadawców udających coś, czym nie są. W przypadku bardzo dobrze wykonanego oszustwa, w którym wskazówki wizualne są przekonujące, podszywanie się pod rzeczywiste serwery pocztowe jest niezwykle trudne (jeśli nie niemożliwe), a przeglądanie informacji w nagłówkach wiadomości e-mail może szybko ujawnić wszelkie szykany.