เมื่อใดก็ตามที่คุณได้รับอีเมลมีอะไรมากกว่าที่จะเห็น แม้ว่าโดยปกติแล้วคุณจะให้ความสนใจเฉพาะที่อยู่ต้นทางบรรทัดหัวเรื่องและเนื้อหาของข้อความ แต่ยังมีข้อมูลเพิ่มเติมอีกมากมายที่ "อยู่ใต้ฝากระโปรง" ของอีเมลแต่ละฉบับซึ่งสามารถให้ข้อมูลเพิ่มเติมมากมายแก่คุณ

ทำไมต้องรบกวนดูส่วนหัวอีเมล

นี่เป็นคำถามที่ดีมาก โดยส่วนใหญ่แล้วคุณไม่จำเป็นต้องทำเว้นแต่:

- คุณสงสัยว่าอีเมลเป็นความพยายามฟิชชิงหรือการปลอมแปลง

- คุณต้องการดูข้อมูลการกำหนดเส้นทางบนเส้นทางของอีเมล

- คุณเป็นคนขี้สงสัย

โดยไม่คำนึงถึงเหตุผลของคุณการอ่านส่วนหัวอีเมลนั้นค่อนข้างง่ายและสามารถเปิดเผยได้มาก

หมายเหตุบทความ: สำหรับภาพหน้าจอและข้อมูลของเราเราจะใช้ Gmail แต่โปรแกรมรับส่งเมลอื่น ๆ เกือบทั้งหมดควรให้ข้อมูลเดียวกันนี้ด้วย

การดูส่วนหัวอีเมล

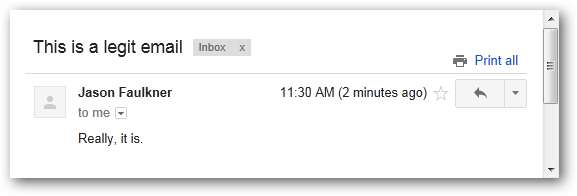

ใน Gmail ดูอีเมล สำหรับตัวอย่างนี้เราจะใช้อีเมลด้านล่างนี้

จากนั้นคลิกลูกศรที่มุมขวาบนแล้วเลือกแสดงต้นฉบับ

หน้าต่างผลลัพธ์จะมีข้อมูลส่วนหัวของอีเมลเป็นข้อความธรรมดา

หมายเหตุ: ในข้อมูลส่วนหัวอีเมลทั้งหมดที่ฉันแสดงด้านล่างฉันได้เปลี่ยนที่อยู่ Gmail ของฉันเพื่อแสดงเป็น [email protected] และที่อยู่อีเมลภายนอกของฉันเพื่อแสดงเป็น [email protected] และ [email protected] รวมทั้งปิดบังที่อยู่ IP ของเซิร์ฟเวอร์อีเมลของฉัน

ส่งถึงที่: [email protected]

ได้รับ: โดย 10.60.14.3 ด้วย SMTP id l3csp18666oec;

อ. 6 มี.ค. 2555 08:30:51 -0800 (PST)

ได้รับ: โดย 10.68.125.129 ด้วย SMTP id mq1mr1963003pbb.21.1331051451044;

อ. 06 มี.ค. 2555 08:30:51 -0800 (PST)

เส้นทางกลับ: <[email protected]>

ได้รับ: จาก exprod7og119.obsmtp.com (exprod7og119.obsmtp.com. [64.18.2.16])

โดย mx.google.com ด้วย SMTP id l7si25161491pbd.80.2012.03.06.08.30.49;

อ. 06 มี.ค. 2555 08:30:50 -0800 (PST)

SPF ที่ได้รับ: เป็นกลาง (google.com: 64.18.2.16 ไม่ได้รับอนุญาตหรือปฏิเสธโดยบันทึกการเดาที่ดีที่สุดสำหรับโดเมนของ [email protected]) client-ip = 64.18.2.16;

ผลการตรวจสอบความถูกต้อง: mx.google.com; spf = เป็นกลาง (google.com: 64.18.2.16 ไม่ได้รับอนุญาตหรือปฏิเสธโดยบันทึกการเดาที่ดีที่สุดสำหรับโดเมนของ [email protected]) [email protected]

ได้รับ: จาก mail.externalemail.com ([XXX.XXX.XXX.XXX]) (โดยใช้ TLSv1) โดย exprod7ob119.postini.com ([64.18.6.12]) พร้อม SMTP

ไอดี DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; อ. 06 มี.ค. 2555 08:30:50 น. PST

ได้รับ: จาก MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) โดย

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) พร้อม mapi; อ. 6 มี.ค.

2012 11:30:48 -0500

จาก: Jason Faulkner <[email protected]>

ถึง:“ [email protected]” <[email protected]>

วันที่: อ. 6 มี.ค. 2555 เวลา 11:30:48 น. -0500 น

หัวเรื่อง: นี่คืออีเมลที่ถูกต้อง

หัวข้อกระทู้: นี่คืออีเมลที่ถูกต้อง

เธรดดัชนี: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

รหัสข้อความ: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

ยอมรับภาษา: en-US

เนื้อหา - ภาษา: en-US

X-MS-Has-Attach:

X-MS-TNEF-Correlator:

acceptlanguage: en-US

ประเภทเนื้อหา: หลายส่วน / ทางเลือก;

ขอบเขต =” _ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

รุ่น MIME: 1.0.0

เมื่อคุณอ่านส่วนหัวของอีเมลข้อมูลจะเรียงตามลำดับเวลาย้อนกลับซึ่งหมายความว่าข้อมูลที่อยู่ด้านบนคือเหตุการณ์ล่าสุด ดังนั้นหากคุณต้องการติดตามอีเมลจากผู้ส่งถึงผู้รับให้เริ่มต้นที่ด้านล่าง เมื่อตรวจสอบส่วนหัวของอีเมลนี้เราจะเห็นหลายสิ่ง

ที่นี่เราเห็นข้อมูลที่สร้างโดยไคลเอนต์ที่ส่ง ในกรณีนี้อีเมลถูกส่งจาก Outlook ดังนั้นนี่คือข้อมูลเมตาที่ Outlook เพิ่ม

จาก: Jason Faulkner <[email protected]>

ถึง:“ [email protected]” <[email protected]>

วันที่: อ. 6 มี.ค. 2555 เวลา 11:30:48 น. -0500 น

หัวเรื่อง: นี่คืออีเมลที่ถูกต้อง

หัวข้อกระทู้: นี่คืออีเมลที่ถูกต้อง

เธรดดัชนี: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

รหัสข้อความ: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

ยอมรับภาษา: en-US

เนื้อหา - ภาษา: en-US

X-MS-Has-Attach:

X-MS-TNEF-Correlator:

acceptlanguage: en-US

ประเภทเนื้อหา: หลายส่วน / ทางเลือก;

ขอบเขต =” _ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

รุ่น MIME: 1.0.0

ส่วนถัดไปจะติดตามเส้นทางที่อีเมลใช้จากเซิร์ฟเวอร์ที่ส่งไปยังเซิร์ฟเวอร์ปลายทาง โปรดทราบว่าขั้นตอนเหล่านี้ (หรือการกระโดด) แสดงตามลำดับเวลาย้อนกลับ เราได้วางหมายเลขตามลำดับถัดจากแต่ละฮอปเพื่อแสดงลำดับ โปรดทราบว่าแต่ละครั้งจะแสดงรายละเอียดเกี่ยวกับที่อยู่ IP และชื่อ DNS ย้อนกลับตามลำดับ

ส่งถึงที่: [email protected]

[6] ได้รับ: โดย 10.60.14.3 ด้วย SMTP id l3csp18666oec;

อ. 6 มี.ค. 2555 08:30:51 -0800 (PST)

[5] ได้รับ: โดย 10.68.125.129 ด้วย SMTP id mq1mr1963003pbb.21.1331051451044;

อ. 06 มี.ค. 2555 08:30:51 -0800 (PST)

เส้นทางกลับ: <[email protected]>

[4] ได้รับ: จาก exprod7og119.obsmtp.com (exprod7og119.obsmtp.com [64.18.2.16])

โดย mx.google.com ด้วย SMTP id l7si25161491pbd.80.2012.03.06.08.30.49;

อ. 06 มี.ค. 2555 08:30:50 -0800 (PST)

[3] SPF ที่ได้รับ: เป็นกลาง (google.com: 64.18.2.16 ไม่ได้รับอนุญาตหรือปฏิเสธโดยบันทึกการเดาที่ดีที่สุดสำหรับโดเมนของ [email protected]) client-ip = 64.18.2.16;

ผลการตรวจสอบความถูกต้อง: mx.google.com; spf = เป็นกลาง (google.com: 64.18.2.16 ไม่ได้รับอนุญาตหรือปฏิเสธโดยบันทึกการเดาที่ดีที่สุดสำหรับโดเมนของ [email protected]) [email protected]

[2] ได้รับ: จาก mail.externalemail.com ([XXX.XXX.XXX.XXX]) (โดยใช้ TLSv1) โดย exprod7ob119.postini.com ([64.18.6.12]) ด้วย SMTP

ไอดี DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; อ. 06 มี.ค. 2555 08:30:50 น. PST

[1] ได้รับ: จาก MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) โดย

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) พร้อม mapi; อ. 6 มี.ค.

2012 11:30:48 -0500

แม้ว่านี่จะเป็นเรื่องธรรมดาสำหรับอีเมลที่ถูกต้อง แต่ข้อมูลนี้สามารถบอกได้อย่างชัดเจนเมื่อต้องตรวจสอบอีเมลขยะหรือฟิชชิง

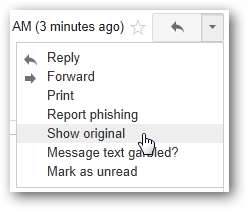

การตรวจสอบอีเมลฟิชชิง - ตัวอย่าง 1

สำหรับตัวอย่างฟิชชิงแรกของเราเราจะตรวจสอบอีเมลซึ่งเป็นการพยายามฟิชชิงที่ชัดเจน ในกรณีนี้เราสามารถระบุได้ว่าข้อความนี้เป็นการฉ้อโกงโดยใช้ตัวบ่งชี้ภาพ แต่สำหรับการปฏิบัติเราจะดูสัญญาณเตือนในส่วนหัว

ส่งถึงที่: [email protected]

ได้รับ: โดย 10.60.14.3 ด้วย SMTP id l3csp12958oec;

จันทร์ที่ 5 มีนาคม 2555 เวลา 23:11:29 น. -0800 (PST)

ได้รับ: โดย 10.236.46.164 ด้วยรหัส SMTP r24mr7411623yhb.101.1331017888982;

จ. 05 มี.ค. 2555 23:11:28 -0800 (PST)

เส้นทางกลับ: <[email protected]>

ได้รับ: จาก ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

โดย mx.google.com ด้วย ESMTP id t19si8451178ani.110.2012.03.05.23.11.28;

จ. 05 มี.ค. 2555 23:11:28 -0800 (PST)

SPF ที่ได้รับ: ล้มเหลว (google.com: โดเมนของ [email protected] ไม่ได้กำหนดให้ XXX.XXX.XXX.XXX เป็นผู้ส่งที่ได้รับอนุญาต) client-ip = XXX.XXX.XXX.XXX;

ผลการตรวจสอบความถูกต้อง: mx.google.com; spf = hardfail (google.com: โดเมนของ [email protected] ไม่ได้กำหนดให้ XXX.XXX.XXX.XXX เป็นผู้ส่งที่ได้รับอนุญาต) [email protected]

ได้รับ: ด้วย MailEnable Postoffice Connector; อ. 6 มี.ค. 2555 02:11:20 น. -0500

ได้รับ: จาก mail.lovingtour.com ([211.166.9.218]) โดย ms.externalemail.com พร้อม MailEnable ESMTP; อ. 6 มี.ค. 2555 02:11:10 -0500

ได้รับ: จากผู้ใช้ ([118.142.76.58])

โดย mail.lovingtour.com

; จ. 5 มี.ค. 2555 21:38:11 +0800

ข้อความ - ID: <[email protected]>

ตอบกลับ: <[email protected]>

จาก:“ [email protected]” <[email protected]>

เรื่อง: ประกาศ

วันที่: จ. 5 มี.ค. 2555 21:20:57 น. +0800

รุ่น MIME: 1.0.0

ประเภทเนื้อหา: หลายส่วน / ผสม;

ขอบเขต =” —- = _ NextPart_000_0055_01C2A9A6.1C1757C0″

ลำดับความสำคัญ X: 3

X-MSMail-Priority: ปกติ

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: ผลิตโดย Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesian: 0.000000

ธงสีแดงแรกอยู่ในพื้นที่ข้อมูลไคลเอ็นต์ สังเกตที่นี่ข้อมูลเมตาที่เพิ่มการอ้างอิง Outlook Express ไม่น่าเป็นไปได้ที่ Visa จะช้ากว่าเวลาที่มีคนส่งอีเมลด้วยตนเองโดยใช้โปรแกรมรับส่งเมลอายุ 12 ปี

ตอบกลับ: <[email protected]>

จาก:“ [email protected]” <[email protected]>

เรื่อง: ประกาศ

วันที่: จ. 5 มี.ค. 2555 21:20:57 น. +0800

รุ่น MIME: 1.0.0

ประเภทเนื้อหา: หลายส่วน / ผสม;

ขอบเขต =” —- = _ NextPart_000_0055_01C2A9A6.1C1757C0″

ลำดับความสำคัญ X: 3

X-MSMail-Priority: ปกติ

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: ผลิตโดย Microsoft MimeOLE V6.00.2600.0000

X-ME-Bayesian: 0.000000

ตอนนี้การตรวจสอบการกระโดดครั้งแรกในการกำหนดเส้นทางอีเมลพบว่าผู้ส่งอยู่ที่ที่อยู่ IP 118.142.76.58 และอีเมลของพวกเขาถูกส่งผ่านเซิร์ฟเวอร์อีเมล mail.lovingtour.com

ได้รับ: จากผู้ใช้ ([118.142.76.58])

โดย mail.lovingtour.com

; จ. 5 มี.ค. 2555 21:38:11 +0800

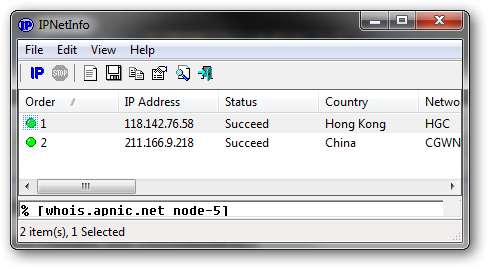

เมื่อค้นหาข้อมูล IP โดยใช้ยูทิลิตี้ IPNetInfo ของ Nirsoft เราจะเห็นว่าผู้ส่งอยู่ในฮ่องกงและเซิร์ฟเวอร์อีเมลตั้งอยู่ในประเทศจีน

ไม่จำเป็นต้องพูดว่านี่เป็นเรื่องน่าสงสัยเล็กน้อย

ส่วนที่เหลือของอีเมลฮ็อพไม่เกี่ยวข้องในกรณีนี้เนื่องจากแสดงอีเมลที่ตีกลับไปรอบ ๆ ปริมาณการใช้งานเซิร์ฟเวอร์ที่ถูกต้องก่อนจะถูกส่ง

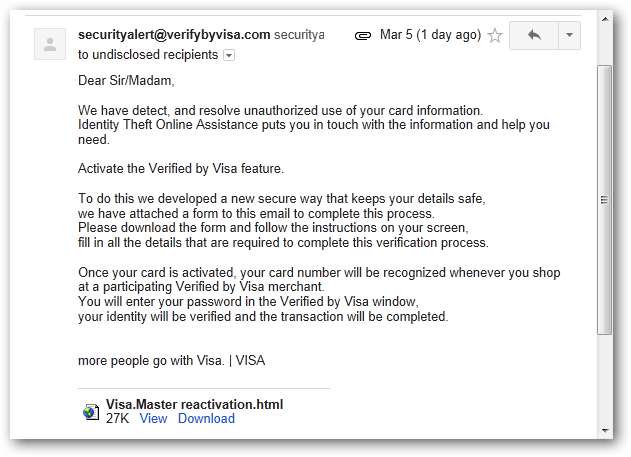

การตรวจสอบอีเมลฟิชชิง - ตัวอย่างที่ 2

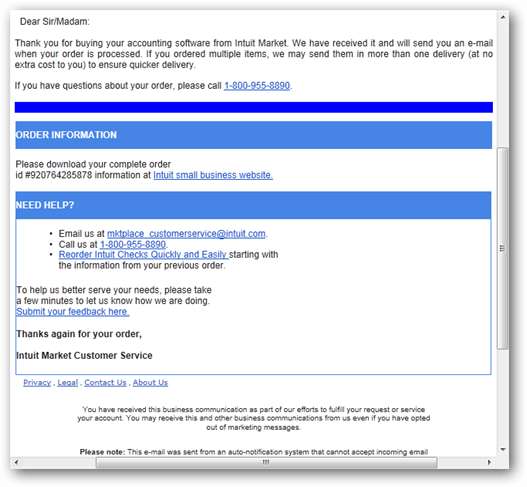

สำหรับตัวอย่างนี้อีเมลฟิชชิงของเราน่าเชื่อกว่ามาก มีตัวบ่งชี้ภาพบางอย่างที่นี่หากคุณดูยากพอ แต่อีกครั้งสำหรับวัตถุประสงค์ของบทความนี้เราจะ จำกัด การตรวจสอบของเราไว้ที่ส่วนหัวของอีเมล

ส่งถึงที่: [email protected]

ได้รับ: โดย 10.60.14.3 ด้วย SMTP id l3csp15619oec;

อ. 6 มี.ค. 2555 04:27:20 -0800 (PST)

ได้รับ: โดย 10.236.170.165 ด้วย SMTP id p25mr8672800yhl.123.1331036839870;

อ. 06 มี.ค. 2555 04:27:19 -0800 (PST)

เส้นทางกลับ: <[email protected]>

ได้รับ: จาก ms.externalemail.com (ms.externalemail.com. [XXX.XXX.XXX.XXX])

โดย mx.google.com ด้วย ESMTP id o2si20048188yhn.34.2012.03.06.04.27.19;

อ. 06 มี.ค. 2555 04:27:19 -0800 (PST)

SPF ที่ได้รับ: ล้มเหลว (google.com: โดเมนของ [email protected] ไม่ได้กำหนดให้ XXX.XXX.XXX.XXX เป็นผู้ส่งที่ได้รับอนุญาต) client-ip = XXX.XXX.XXX.XXX;

ผลการตรวจสอบความถูกต้อง: mx.google.com; spf = hardfail (google.com: โดเมนของ [email protected] ไม่ได้กำหนดให้ XXX.XXX.XXX.XXX เป็นผู้ส่งที่ได้รับอนุญาต) [email protected]

ได้รับ: ด้วย MailEnable Postoffice Connector; อ. 6 มี.ค. 2555 07:27:13 น. -0500

ได้รับ: จาก dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) โดย ms.externalemail.com พร้อม MailEnable ESMTP; อ. 6 มี.ค. 2555 07:27:08 น. -0500

ได้รับ: จาก apache โดย intuit.com กับ local (Exim 4.67)

(ซองจาก <[email protected]>)

รหัส GJMV8N-8BERQW-93

สำหรับ <[email protected]>; อ. 6 มี.ค. 2555 19:27:05 น. +0700

ถึง: <[email protected]>

หัวเรื่อง: ใบแจ้งหนี้ Intuit.com ของคุณ

X-PHP-Script: intuit.com/sendmail.php สำหรับ 118.68.152.212

จาก:“ INTUIT INC.” <[email protected]>

X-Sender:“ INTUIT INC.” <[email protected]>

X-Mailer: PHP

ลำดับความสำคัญ X: 1

รุ่น MIME: 1.0.0

ประเภทเนื้อหา: หลายส่วน / ทางเลือก;

เขตแดน =” ———— 03060500702080404010506″

รหัสข้อความ: <[email protected]>

วันที่: อ. 6 มี.ค. 2555 19:27:05 น. +0700

X-ME-Bayesian: 0.000000

ในตัวอย่างนี้ไม่ได้ใช้แอปพลิเคชันเมลไคลเอ็นต์ แต่เป็นสคริปต์ PHP ที่มีที่อยู่ IP ต้นทาง 118.68.152.212

ถึง: <[email protected]>

หัวเรื่อง: ใบแจ้งหนี้ Intuit.com ของคุณ

X-PHP-Script: intuit.com/sendmail.php สำหรับ 118.68.152.212

จาก:“ INTUIT INC.” <[email protected]>

X-Sender:“ INTUIT INC.” <[email protected]>

X-Mailer: PHP

ลำดับความสำคัญ X: 1

รุ่น MIME: 1.0.0

ประเภทเนื้อหา: หลายส่วน / ทางเลือก;

เขตแดน =” ———— 03060500702080404010506″

รหัสข้อความ: <[email protected]>

วันที่: อ. 6 มี.ค. 2555 19:27:05 น. +0700

X-ME-Bayesian: 0.000000

อย่างไรก็ตามเมื่อเราดูอีเมลฉบับแรกดูเหมือนว่าจะถูกต้องตามกฎหมายเนื่องจากชื่อโดเมนของเซิร์ฟเวอร์ที่ส่งตรงกับที่อยู่อีเมล อย่างไรก็ตามโปรดระวังเรื่องนี้เนื่องจากนักส่งสแปมสามารถตั้งชื่อเซิร์ฟเวอร์ของตนว่า "intuit.com" ได้อย่างง่ายดาย

ได้รับ: จาก apache โดย intuit.com กับ local (Exim 4.67)

(ซองจาก <[email protected]>)

รหัส GJMV8N-8BERQW-93

สำหรับ <[email protected]>; อ. 6 มี.ค. 2555 19:27:05 น. +0700

การตรวจสอบขั้นตอนต่อไปจะทำให้การ์ดนี้พังทลายลง คุณสามารถดูการกระโดดครั้งที่สอง (ซึ่งได้รับจากเซิร์ฟเวอร์อีเมลที่ถูกต้อง) แก้ไขเซิร์ฟเวอร์ที่ส่งกลับไปยังโดเมน“ dynamic-pool-xxx.hcm.fpt.vn” ไม่ใช่“ intuit.com” ด้วยที่อยู่ IP เดียวกัน ระบุไว้ในสคริปต์ PHP

ได้รับ: จาก dynamic-pool-xxx.hcm.fpt.vn ([118.68.152.212]) โดย ms.externalemail.com พร้อม MailEnable ESMTP; อ. 6 มี.ค. 2555 07:27:08 น. -0500

การดูข้อมูลที่อยู่ IP เป็นการยืนยันความสงสัยเนื่องจากตำแหน่งของเซิร์ฟเวอร์อีเมลแก้ไขกลับไปที่เวียดนาม

แม้ว่าตัวอย่างนี้จะฉลาดกว่าเล็กน้อย แต่คุณสามารถดูได้ว่าการฉ้อโกงถูกเปิดเผยเร็วเพียงใดด้วยการตรวจสอบเพียงเล็กน้อย

สรุป

แม้ว่าการดูส่วนหัวอีเมลอาจไม่ได้เป็นส่วนหนึ่งของความต้องการในแต่ละวันของคุณ แต่ก็มีบางกรณีที่ข้อมูลที่อยู่ในส่วนหัวเหล่านี้อาจมีค่ามาก ดังที่เราได้แสดงไว้ข้างต้นคุณสามารถระบุผู้ส่งที่ปลอมตัวเป็นสิ่งที่พวกเขาไม่ใช่ได้อย่างง่ายดาย สำหรับการหลอกลวงที่ดำเนินการเป็นอย่างดีโดยมีตัวชี้นำภาพที่น่าเชื่อเป็นเรื่องยากมาก (ถ้าไม่เป็นไปไม่ได้) ที่จะเลียนแบบเซิร์ฟเวอร์อีเมลจริงและการตรวจสอบข้อมูลภายในส่วนหัวของอีเมลจะสามารถเปิดเผยการหลอกลวงได้อย่างรวดเร็ว