Ne zaman bir e-posta alsanız, göründüğünden çok daha fazlası vardır. Tipik olarak sadece mesajın gönderen adresine, konu satırına ve gövdesine dikkat etseniz de, her e-postanın "başlık altında" size bol miktarda ek bilgi sağlayabilecek çok daha fazla bilgi bulunmaktadır.

E-posta Başlığına Bakmak Neden Zahmet Ediyor?

Bu çok güzel bir soru. Çoğunlukla, aşağıdakileri yapmadıkça gerçekten hiç ihtiyacınız olmayacak:

- Bir e-postanın kimlik avı girişimi veya sahte olduğundan şüpheleniyorsanız

- E-postanın yolundaki yönlendirme bilgilerini görüntülemek istiyorsunuz

- Sen meraklı bir ineksin

Sebepleriniz ne olursa olsun, e-posta başlıklarını okumak aslında oldukça kolaydır ve çok açıklayıcı olabilir.

Makale Notu: Ekran görüntülerimiz ve verilerimiz için Gmail kullanacağız, ancak neredeyse tüm diğer posta istemcileri de aynı bilgileri sağlamalıdır.

E-posta Başlığını Görüntüleme

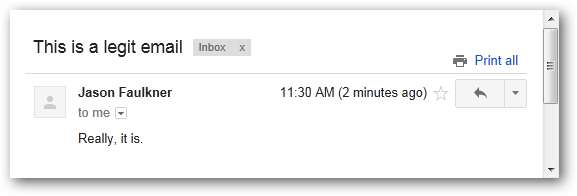

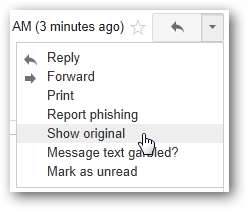

Gmail'de e-postayı görüntüleyin. Bu örnek için aşağıdaki e-postayı kullanacağız.

Ardından sağ üst köşedeki oku tıklayın ve Orijinali göster'i seçin.

Ortaya çıkan pencerede e-posta başlık verileri düz metin olarak olacaktır.

Not: Aşağıda gösterdiğim tüm e-posta başlığı verilerinde Gmail adresimi şu şekilde gösterecek şekilde değiştirdim: [email protected] ve harici e-posta adresim olarak gösterilecek [email protected] ve [email protected] e-posta sunucularımın IP adresini de gizledi.

Teslim Edildiği Yer: [email protected]

Alındı: 10.60.14.3'e kadar SMTP kimliği l3csp18666oec ile;

Sal, 6 Mart 2012 08:30:51 -0800 (PST)

Alındı: 10.68.125.129 tarafından, SMTP kimliği mq1mr1963003pbb.21.1331051451044 ile;

Salı, 06 Mart 2012 08:30:51 -0800 (PST)

Dönüş Yolu: <[email protected]>

Alınan: exprod7og119.obsmtp.com'dan (exprod7og119.obsmtp.com. [64.18.2.16])

SMTP kimliği l7si25161491pbd.80.2012.03.06.08.30.49 ile mx.google.com tarafından;

Salı, 06 Mart 2012 08:30:50 -0800 (PST)

Alınan-SPF: nötr (google.com: 64.18.2.16, [email protected] etki alanı için en iyi tahmin kaydına izin verilmez veya reddedilmez) client-ip = 64.18.2.16;

Kimlik Doğrulama Sonuçları: mx.google.com; spf = nötr (google.com: 64.18.2.16'ya [email protected] etki alanı için en iyi tahmin kaydı tarafından izin verilmez veya reddedilmez) [email protected]

Alındı: mail.externalemail.com'dan ([XXX.XXX.XXX.XXX]) (TLSv1 kullanılarak) exprod7ob119.postini.com ([64.18.6.12]) tarafından SMTP ile

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Salı, 06 Mart 2012 08:30:50 PST

Alınan: MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) tarafından

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) mapi ile; Sal, 6 Mar

2012 11:30:48 -0500

Gönderen: Jason Faulkner <[email protected]>

Alıcı: "[email protected]" <[email protected]>

Tarih: Sal, 6 Mar 2012 11:30:48 -0500

Konu: Bu yasal bir e-postadır

Konu-Konu: Bu yasal bir e-postadır

Konu Endeksi: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

İleti Kimliği: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Kabul-Dili: en-US

İçerik Dili: en-US

X-MS-Has-Attach:

X-MS-TNEF-İlişkilendirici:

acceptlanguage: en-US

İçerik Türü: çok parçalı / alternatif;

sınır = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

MIME Sürümü: 1.0

Bir e-posta başlığını okuduğunuzda, veriler ters kronolojik sıradadır, yani en üstteki bilgi en son olaydır. Bu nedenle, e-postayı gönderenden alıcıya kadar izlemek istiyorsanız, aşağıdan başlayın. Bu e-postanın başlıklarını incelediğimizde birkaç şey görebiliriz.

Burada, gönderen müşteri tarafından oluşturulan bilgileri görüyoruz. Bu durumda, e-posta Outlook'tan gönderildiği için Outlook'un eklediği meta veriler budur.

Gönderen: Jason Faulkner <[email protected]>

Alıcı: "[email protected]" <[email protected]>

Tarih: Sal, 6 Mar 2012 11:30:48 -0500

Konu: Bu yasal bir e-postadır

Konu-Konu: Bu yasal bir e-postadır

Konu Endeksi: Acz7tnUyKZWWCcrUQ +++ QVd6awhl + Q ==

İleti Kimliği: <682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5@MYSERVER.myserver.local>

Kabul-Dili: en-US

İçerik Dili: en-US

X-MS-Has-Attach:

X-MS-TNEF-İlişkilendirici:

acceptlanguage: en-US

İçerik Türü: çok parçalı / alternatif;

sınır = ”_ 000_682A3A66C6EAC245B3B7B088EF360E15A2B30B10D5HARDHAT2hardh_”

MIME Sürümü: 1.0

Sonraki bölüm, e-postanın gönderen sunucudan hedef sunucuya kadar izlediği yolu izler. Bu adımların (veya atlamaların) ters kronolojik sırada listelendiğini unutmayın. Sırayı göstermek için her sekmenin yanına ilgili sayıyı yerleştirdik. Her atlamanın IP adresi ve ilgili ters DNS adı hakkında ayrıntı gösterdiğini unutmayın.

Teslim Edildiği Yer: [email protected]

[6] Alındı: 10.60.14.3'e kadar SMTP kimliği l3csp18666oec ile;

Sal, 6 Mart 2012 08:30:51 -0800 (PST)

[5] Alındı: 10.68.125.129 tarafından, SMTP kimliği mq1mr1963003pbb.21.1331051451044 ile;

Salı, 06 Mart 2012 08:30:51 -0800 (PST)

Dönüş Yolu: <[email protected]>

[4] Alınan: exprod7og119.obsmtp.com'dan (exprod7og119.obsmtp.com. [64.18.2.16])

SMTP kimliği l7si25161491pbd.80.2012.03.06.08.30.49 ile mx.google.com tarafından;

Salı, 06 Mart 2012 08:30:50 -0800 (PST)

[3] Alınan-SPF: nötr (google.com: 64.18.2.16, [email protected] etki alanı için en iyi tahmin kaydına izin verilmez veya reddedilmez) client-ip = 64.18.2.16;

Kimlik Doğrulama Sonuçları: mx.google.com; spf = nötr (google.com: 64.18.2.16'ya [email protected] etki alanı için en iyi tahmin kaydı tarafından izin verilmez veya reddedilmez) [email protected]

[2] Alındı: mail.externalemail.com'dan ([XXX.XXX.XXX.XXX]) (TLSv1 kullanarak) exprod7ob119.postini.com ([64.18.6.12]) tarafından SMTP ile

ID DSNKT1Y7uSEvyrMLco/atcAoN+95PMku3Y/[email protected]; Salı, 06 Mart 2012 08:30:50 PST

[1] Alınan: MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3]) tarafından

MYSERVER.myserver.local ([fe80::a805:c335:8c71:cdb3%11]) mapi ile; Sal, 6 Mar

2012 11:30:48 -0500

Bu, yasal bir e-posta için oldukça sıradan olsa da, spam veya kimlik avı e-postalarını inceleme söz konusu olduğunda bu bilgiler oldukça anlamlı olabilir.

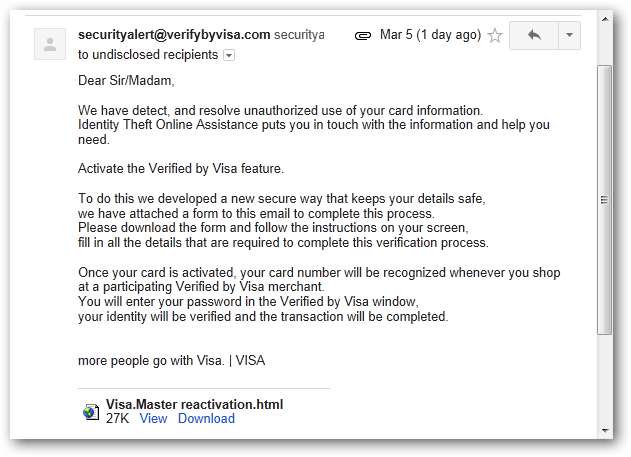

Bir Kimlik Avı E-postasını İnceleme - Örnek 1

İlk kimlik avı örneğimiz için, açık bir kimlik avı girişimi olan bir e-postayı inceleyeceğiz. Bu durumda, bu mesajı sadece görsel göstergelerle bir sahtekarlık olarak tanımlayabiliriz, ancak uygulama için başlıklardaki uyarı işaretlerine bir göz atacağız.

Teslim Edildiği Yer: [email protected]

Alındı: 10.60.14.3'e kadar SMTP kimliği l3csp12958oec ile;

Pzt, 5 Mar 2012 23:11:29 -0800 (PST)

Alındı: 10.236.46.164 ile SMTP id r24mr7411623yhb.101.1331017888982 ile;

Pzt, 05 Mar 2012 23:11:28 -0800 (PST)

Dönüş Yolu: <[email protected]>

Alındı: ms.externalemail.com'dan (ms.externalemail.com. [XXX.XXX.XXX.XXX])

ESMTP kimliği t19si8451178ani.110.2012.03.05.23.11.28 ile mx.google.com tarafından;

Pzt, 05 Mar 2012 23:11:28 -0800 (PST)

Alınan-SPF: başarısız (google.com: [email protected] etki alanı, XXX.XXX.XXX.XXX'i izin verilen gönderici olarak göstermez) client-ip = XXX.XXX.XXX.XXX;

Kimlik Doğrulama Sonuçları: mx.google.com; spf = hardfail (google.com: [email protected] etki alanı, XXX.XXX.XXX.XXX'i izin verilen gönderici olarak göstermez) [email protected]

Alındı: MailEnable Postane Bağlayıcısı ile; Sal, 6 Mar 2012 02:11:20 -0500

Alındı: mail.lovingtour.com'dan ([211.166.9.218]) ms.externalemail.com tarafından MailEnable ESMTP ile; Sal, 6 Mar 2012 02:11:10 -0500

Alındı: Kullanıcıdan ([118.142.76.58])

mail.lovingtour.com tarafından

; Pzt, 5 Mar 2012 21:38:11 +0800

Mesaj Kimliği: <[email protected]>

Yanıtla: <[email protected]>

Kimden: "[email protected]" <[email protected]>

Konu: Uyarı

Tarih: Pzt, 5 Mar 2012 21:20:57 +0800

MIME Sürümü: 1.0

İçerik Türü: çok parçalı / karışık;

sınır = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

X-Öncelik: 3

X-MSMail-Öncelik: Normal

X-Postası: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: Microsoft MimeOLE V6.00.2600.0000 Tarafından Üretilmiştir

X-ME-Bayes: 0.000000

İlk kırmızı bayrak müşteri bilgi alanındadır. Burada eklenen meta verilerin Outlook Express referanslarına dikkat edin. Visa'nın, 12 yıllık bir e-posta istemcisi kullanarak birisinin manuel olarak e-posta gönderdiği zamanların çok gerisinde olması pek olası değildir.

Yanıtla: <[email protected]>

Kimden: "[email protected]" <[email protected]>

Konu: Uyarı

Tarih: Pzt, 5 Mar 2012 21:20:57 +0800

MIME Sürümü: 1.0

İçerik Türü: çok parçalı / karışık;

sınır = ”—- = _ NextPart_000_0055_01C2A9A6.1C1757C0 ″

X-Öncelik: 3

X-MSMail-Öncelik: Normal

X-Postası: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: Microsoft MimeOLE V6.00.2600.0000 Tarafından Üretilmiştir

X-ME-Bayes: 0.000000

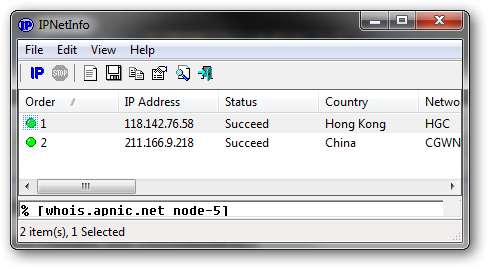

Şimdi, e-posta yönlendirmesindeki ilk atlama incelendiğinde, gönderenin 118.142.76.58 IP adresinde bulunduğu ve e-postasının mail.lovingtour.com posta sunucusu aracılığıyla aktarıldığı ortaya çıkar.

Alındı: Kullanıcıdan ([118.142.76.58])

mail.lovingtour.com tarafından

; Pzt, 5 Mar 2012 21:38:11 +0800

Nirsoft’un IPNetInfo yardımcı programını kullanarak IP bilgilerine baktığımızda, gönderenin Hong Kong’da ve posta sunucusunun Çin'de olduğunu görebiliriz.

Söylemeye gerek yok, bu biraz şüpheli.

E-posta atlamalarının geri kalanı, nihayet teslim edilmeden önce e-postanın yasal sunucu trafiğinin etrafında döndüğünü gösterdiği için bu durumda gerçekten alakalı değildir.

Kimlik Avı E-postasını İnceleme - Örnek 2

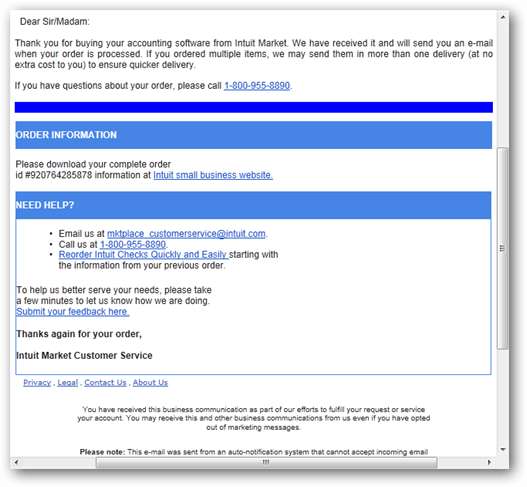

Bu örnek için, kimlik avı e-postamız çok daha ikna edici. Yeterince dikkatli bakarsanız burada birkaç görsel gösterge var, ancak yine bu makalenin amaçları doğrultusunda araştırmamızı e-posta başlıklarıyla sınırlayacağız.

Teslim Edildiği Yer: [email protected]

Alındı: 10.60.14.3'e kadar SMTP kimliği l3csp15619oec ile;

Sal, 6 Mart 2012 04:27:20 -0800 (PST)

Alındı: 10.236.170.165 ile SMTP kimliği p25mr8672800yhl.123.1331036839870 ile;

Salı, 06 Mart 2012 04:27:19 -0800 (PST)

Dönüş Yolu: <[email protected]>

Alındı: ms.externalemail.com'dan (ms.externalemail.com. [XXX.XXX.XXX.XXX])

ESMTP kimliği o2si20048188yhn.34.2012.03.06.04.27.19 ile mx.google.com tarafından;

Salı, 06 Mart 2012 04:27:19 -0800 (PST)

Alınan-SPF: başarısız (google.com: [email protected] etki alanı, XXX.XXX.XXX.XXX'i izin verilen gönderici olarak göstermez) client-ip = XXX.XXX.XXX.XXX;

Kimlik Doğrulama Sonuçları: mx.google.com; spf = hardfail (google.com: [email protected] etki alanı, XXX.XXX.XXX.XXX'i izin verilen gönderici olarak göstermez) [email protected]

Alındı: MailEnable Postane Bağlayıcısı ile; Sal, 6 Mar 2012 07:27:13 -0500

Alındı: ms.externalemail.com tarafından MailEnable ESMTP ile dynamic-pool-xxx.hcm.fpt.vn'den ([118.68.152.212]); Sal, 6 Mar 2012 07:27:08 -0500

Alındı: apache'den intuit.com tarafından yerel (Örnek 4.67)

(zarf-<[email protected]> adresinden)

kimliği GJMV8N-8BERQW-93

<[email protected]> için; 6 Mart 2012 Sal 19:27:05 +0700

Alıcı: <[email protected]>

Konu: Intuit.com faturanız.

X-PHP-Script: 118.68.152.212 için intuit.com/sendmail.php

Gönderen: "INTUIT INC." <[email protected]>

X-Sender: "INTUIT INC." <[email protected]>

X-Mailer: PHP

X-Öncelik: 1

MIME Sürümü: 1.0

İçerik Türü: çok parçalı / alternatif;

sınır = ”———— 03060500702080404010506 ″

Mesaj Kimliği: <[email protected]>

Tarih: Sal, 6 Mar 2012 19:27:05 +0700

X-ME-Bayes: 0.000000

Bu örnekte, 118.68.152.212 kaynak IP adresine sahip bir PHP betiği yerine bir posta istemcisi uygulaması kullanılmıştır.

Alıcı: <[email protected]>

Konu: Intuit.com faturanız.

X-PHP-Script: 118.68.152.212 için intuit.com/sendmail.php

Gönderen: "INTUIT INC." <[email protected]>

X-Sender: "INTUIT INC." <[email protected]>

X-Mailer: PHP

X-Öncelik: 1

MIME Sürümü: 1.0

İçerik Türü: çok parçalı / alternatif;

sınır = ”———— 03060500702080404010506 ″

Mesaj Kimliği: <[email protected]>

Tarih: Sal, 6 Mar 2012 19:27:05 +0700

X-ME-Bayes: 0.000000

Ancak, ilk e-posta atlamasına baktığımızda, gönderen sunucunun alan adı e-posta adresiyle eşleştiğinden, bunun yasal olduğu görülmektedir. Ancak, bir spam gönderen sunucusuna kolayca “intuit.com” adını verebileceğinden, bu konuda dikkatli olun.

Alındı: apache'den intuit.com tarafından yerel (Örnek 4.67)

(zarf-<[email protected]> adresinden)

kimliği GJMV8N-8BERQW-93

<[email protected]> için; 6 Mart 2012 Sal 19:27:05 +0700

Bir sonraki adımı incelemek, bu kart evini parçalıyor. İkinci atlamanın (meşru bir e-posta sunucusu tarafından alındığı yer) gönderen sunucuyu aynı IP adresine sahip "intuit.com" yerine "dynamic-pool-xxx.hcm.fpt.vn" etki alanına geri çözdüğünü görebilirsiniz. PHP komut dosyasında belirtilmiştir.

Alındı: ms.externalemail.com tarafından MailEnable ESMTP ile dynamic-pool-xxx.hcm.fpt.vn'den ([118.68.152.212]); Sal, 6 Mar 2012 07:27:08 -0500

IP adresi bilgilerinin görüntülenmesi, posta sunucusunun konumu Vietnam'a geri döndüğünde şüpheyi doğrular.

Bu örnek biraz daha zekice olsa da, sadece küçük bir araştırma ile dolandırıcılığın ne kadar çabuk ortaya çıktığını görebilirsiniz.

Sonuç

E-posta başlıklarını görüntülemek muhtemelen günlük ihtiyaçlarınızın bir parçası olmasa da, içlerindeki bilgilerin oldukça değerli olabileceği durumlar vardır. Yukarıda gösterdiğimiz gibi, maskeli gönderenleri olmadıkları bir şeymiş gibi kolayca tanımlayabilirsiniz. Görsel ipuçlarının ikna edici olduğu çok iyi yürütülen bir dolandırıcılık için, gerçek posta sunucularını taklit etmek son derece zordur (imkansız değilse de) ve e-posta başlıklarının içindeki bilgileri incelemek, herhangi bir hileyi hızla ortaya çıkarabilir.