Jeśli chodzi o zabezpieczenie sieci Wi-Fi, zawsze zalecamy szyfrowanie WPA2-PSK . To jedyny naprawdę skuteczny sposób ograniczenia dostępu do domowej sieci Wi-Fi. Ale szyfrowanie WPA2 też można złamać - oto jak to zrobić.

Jak zwykle nie jest to przewodnik po łamaniu czyjegoś szyfrowania WPA2. To wyjaśnienie, w jaki sposób można złamać szyfrowanie i co możesz zrobić, aby lepiej się chronić. Działa nawet wtedy, gdy używasz zabezpieczenia WPA2-PSK z silne szyfrowanie AES .

Twoje hasło może zostać złamane offline

ZWIĄZANE Z: Wyjaśnienie ataków siłowych: w jaki sposób wszystkie szyfrowanie jest podatne na ataki

Istnieją dwa sposoby potencjalnego złamania hasła, ogólnie określane jako offline i online. Podczas ataku offline osoba atakująca ma plik z danymi, które może próbować złamać. Na przykład, jeśli atakujący zdołał uzyskać dostęp do bazy danych haseł pełnej zaszyfrowanych haseł i pobrać ją, może wówczas podjąć próbę złamania tych haseł. Potrafią zgadywać miliony razy na sekundę, a ogranicza ich tylko szybkość działania sprzętu komputerowego. Oczywiście, mając dostęp do bazy danych haseł w trybie offline, osoba atakująca może znacznie łatwiej spróbować złamać hasło. Robią to poprzez „ brutalne wymuszanie ”- dosłownie próbując odgadnąć wiele różnych możliwości i mając nadzieję, że jedna z nich będzie pasować.

Atak online jest znacznie trudniejszy i trwa znacznie dłużej. Na przykład wyobraź sobie, że osoba atakująca próbuje uzyskać dostęp do Twojego konta Gmail. Mogli odgadnąć kilka haseł, a następnie Gmail przez pewien czas blokował im możliwość wypróbowania kolejnych. Ponieważ nie mają dostępu do nieprzetworzonych danych, z którymi mogą próbować dopasować hasła, są dramatycznie ograniczone. (Jabłka iCloud nie ograniczał liczby odgadywanych haseł w ten sposób, a to pomogło doprowadzić do ogromnej kradzieży nagich zdjęć celebrytów).

Zwykle myślimy, że Wi-Fi jest podatne tylko na atak online. Atakujący będzie musiał odgadnąć hasło i spróbować zalogować się za jego pomocą do sieci Wi-Fi, więc z pewnością nie będzie mógł odgadnąć milionów razy na sekundę. Niestety, tak naprawdę nie jest.

Można przechwycić czterokierunkowy uścisk dłoni

ZWIĄZANE Z: Jak osoba atakująca może złamać zabezpieczenia sieci bezprzewodowej

Gdy urządzenie łączy się z siecią Wi-Fi WPA-PSK, wykonywane jest coś, co nazywa się „czterostronnym uzgadnianiem”. Zasadniczo jest to negocjacja, podczas której stacja bazowa Wi-Fi i urządzenie ustanawiają swoje połączenie między sobą, wymieniając hasło i informacje o szyfrowaniu. Ten uścisk dłoni to pięta achillesowa WPA2-PSK.

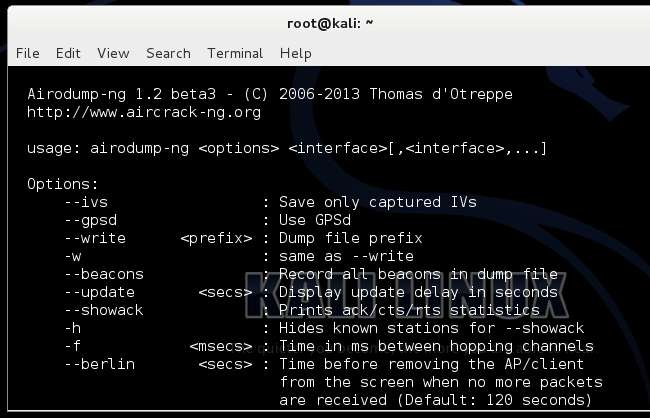

Atakujący może użyć narzędzia takiego jak airodump-ng do monitorowania ruchu przesyłanego drogą radiową i przechwycenia tego czterokierunkowego uścisku dłoni. Otrzymaliby wtedy nieprzetworzone dane potrzebne do przeprowadzenia ataku offline, odgadnięcia możliwych haseł i wypróbowania ich z danymi czterokierunkowego uzgadniania, dopóki nie znajdą pasującego.

Jeśli atakujący będzie czekał wystarczająco długo, będzie mógł przechwycić te czterostronne dane uzgadniania, gdy urządzenie się połączy. Mogą jednak również wykonać atak „deauth”, który omówiliśmy, gdy patrzyliśmy jak twoja sieć Wi-Fi może zostać złamana . Atak deauth wymusza odłączenie urządzenia od sieci Wi-Fi, a urządzenie natychmiast ponownie się łączy, wykonując czterokierunkowy uścisk dłoni, który może przechwycić osoba atakująca.

Łamanie uzgadniania WPA

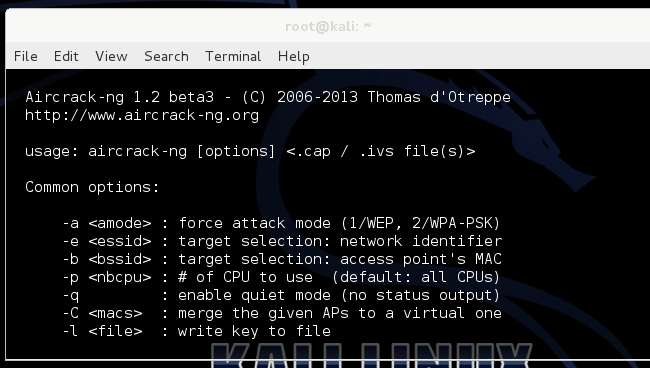

Po przechwyceniu surowych danych osoba atakująca może użyć narzędzia takiego jak cowpatty lub aircrack-ng wraz z „plikiem słownika”, który zawiera listę wielu możliwych haseł. Pliki te są zwykle używane do przyspieszenia procesu łamania. Polecenie sprawdza każde możliwe hasło w odniesieniu do danych uzgadniania WPA, aż znajdzie pasujące hasło. Ponieważ jest to atak offline, można go wykonać znacznie szybciej niż atak online. Osoba atakująca nie musiałaby znajdować się w tym samym obszarze fizycznym co sieć podczas próby złamania hasła. Atakujący mógłby potencjalnie wykorzystać Amazon S3 lub inną usługę przetwarzania w chmurze lub centrum danych, rzucając sprzętem w proces łamania zabezpieczeń i znacznie go przyspieszając.

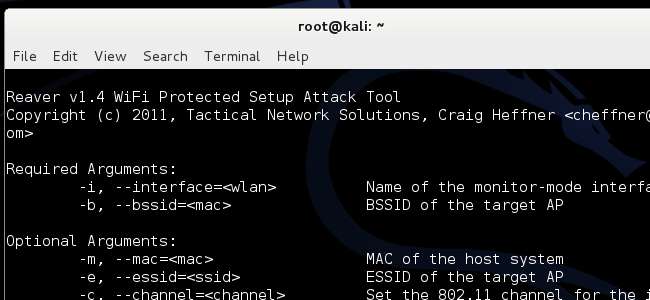

Jak zwykle wszystkie te narzędzia są dostępne w Kali Linux (dawniej BackTrack Linux), dystrybucja Linuksa zaprojektowana do testów penetracyjnych. Można je tam zobaczyć w akcji.

Trudno powiedzieć, ile czasu zajmie złamanie hasła w ten sposób. Dla dobre, długie hasło , może to zająć lata, być może nawet setki lub dłużej. Jeśli hasło to „hasło”, prawdopodobnie zajmie to mniej niż jedną sekundę. Wraz z poprawą sprzętu proces ten przyspieszy. Z tego powodu dobrym pomysłem jest użycie dłuższego hasła - złamanie 20 znaków zajęłoby znacznie więcej czasu niż 8. Zmiana hasła co sześć miesięcy lub co roku może również pomóc, ale tylko wtedy, gdy podejrzewasz, że ktoś faktycznie spędza miesiące moc komputera do złamania hasła. Oczywiście nie jesteś taki wyjątkowy!

Łamanie WPS z Reaverem

ZWIĄZANE Z: Nie miej fałszywego poczucia bezpieczeństwa: 5 niezabezpieczonych sposobów zabezpieczenia sieci Wi-Fi

Istnieje również atak na WPS, niewiarygodnie wrażliwy system, który wiele routerów jest dostarczanych z domyślnie włączonym. Na niektórych routerach wyłączenie WPS w interfejsie nic nie robi - pozostaje włączone dla atakujących!

Zasadniczo WPS zmusza urządzenia do korzystania z 8-cyfrowego numerycznego systemu PIN, który omija hasło. Ten PIN jest zawsze sprawdzany w grupach po dwa 4-cyfrowe kody, a łączące się urządzenie jest informowane o poprawności czterocyfrowej sekcji. Innymi słowy, napastnik musi tylko odgadnąć pierwsze cztery cyfry, a następnie może odgadnąć pozostałe cztery cyfry oddzielnie. To dość szybki atak, który może nastąpić w powietrzu. Gdyby urządzenie z WPS nie działało w tak bardzo niebezpieczny sposób, naruszyłoby to specyfikację WPS.

WPA2-PSK prawdopodobnie ma inne luki w zabezpieczeniach, których jeszcze nie odkryliśmy. Więc dlaczego ciągle mówimy WPA2 to najlepszy sposób na zabezpieczenie sieci ? Cóż, ponieważ nadal jest. Włączenie WPA2, wyłączenie starszych zabezpieczeń WEP i WPA1 oraz ustawienie odpowiednio długiego i silnego hasła WPA2 to najlepsze, co możesz zrobić, aby naprawdę się zabezpieczyć.

Tak, Twoje hasło może zostać prawdopodobnie złamane przy pewnym wysiłku i mocy obliczeniowej. Twoje drzwi wejściowe mogą również zostać złamane przy użyciu pewnego wysiłku i siły fizycznej. Ale zakładając, że używasz przyzwoitego hasła, Twoja sieć Wi-Fi prawdopodobnie będzie w porządku. A jeśli użyjesz przyzwoitego zamka do drzwi wejściowych, prawdopodobnie też będzie dobrze.